美亚杯个人赛2019例题笔记

资格赛 - 案情介绍

1.何源是一名 25 岁的客服人员,在一间电讯公司工作。某日,何源在用 iPhone 手机在政府建筑物 中偷拍车牌期间被警员截停,盘问期间警员检查手机相册发现多张车牌图片,何源情绪紧张,趁 警员不被,抢过手机丢入车流,被完全损毁。行为十分可疑,警方于是展开调查。审讯期间何源 承认利用自己职权的便利,登入公司储存客户数据的服务器,非法取得一些政府人员的个人资 料,例如姓名,车牌号码,电话等等,再将这些数据出售。

2.警方检获何源个人计算机,以及何源公司计算机(由于何的公司不允许警方检取整台计算机, 人 员只能取得内存数据档案(memory image) 以作分析)。现你被委派对何的计算机进行电子数据取 证,还原事件经过。

你会获得何源 ( YuanHe ) 计算机的硬盘镜像文件 “win2.E01”以及何源公司计算机的内存数据档案 “memdump.mem”。 根据这两个镜像文件的内容,请回答以下问题:

1 、何源的个人计算机硬盘已成功被取证并制作成镜像(Forensic Image),下列哪个是镜像的 SHA1 哈希值?

A. 6891d022c7e6fe81dc8ba2160e1ab610891596d3

B. 3e57817ea6263bc2c696a3455cc96381

C. ed43de631a56dd2c8bac4abbd3882c86

D. dd32beac5ef2cd1cac06bdd8b5e88cbc4eb94de9

E. 48a45c39da458f3cadd92017e0247454dc8bff66

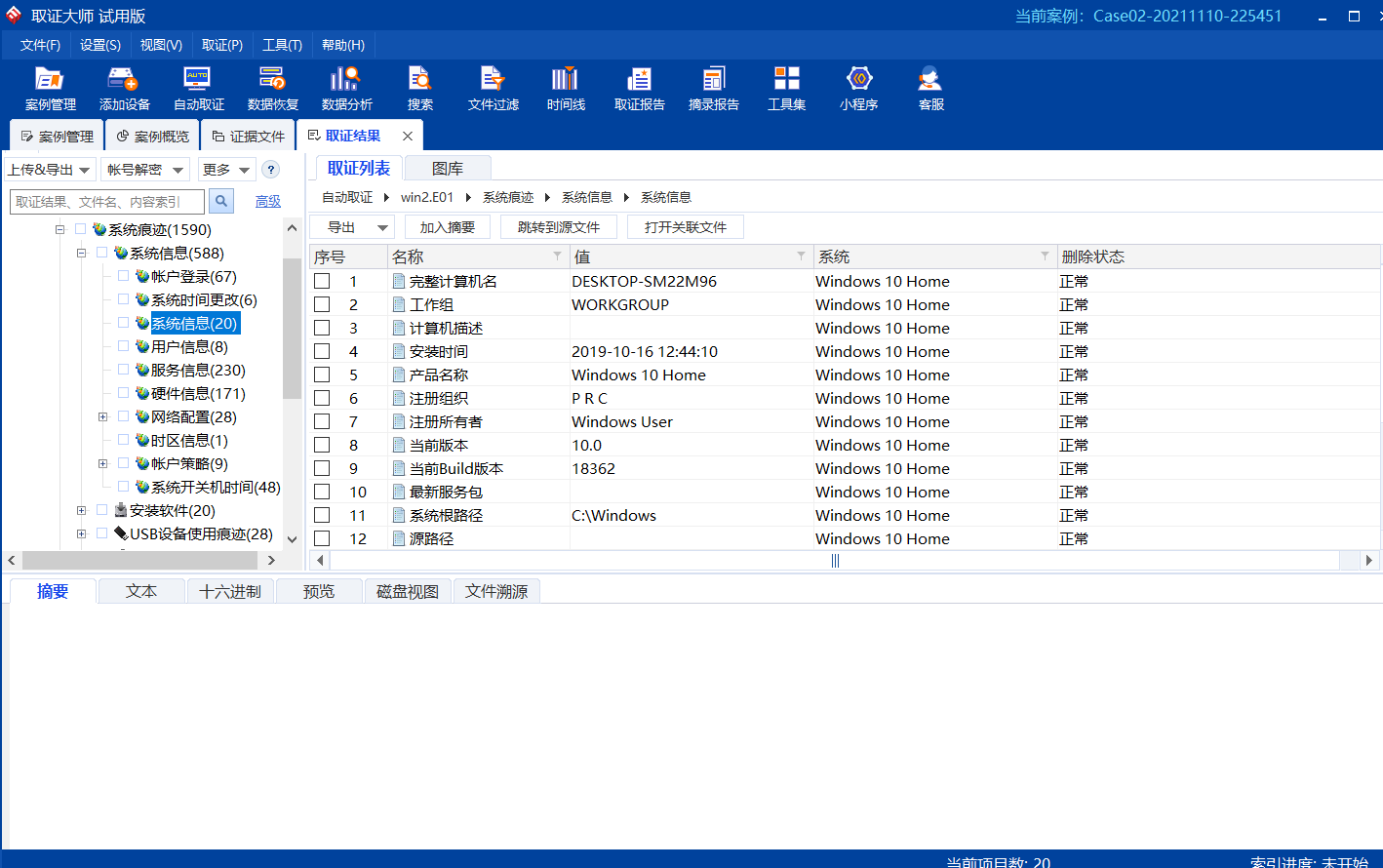

2 、在何源的个人计算机中,硬盘中包含哪个操作系统(Operating System)?

A. Windows 7 B. FAT32 C. Windows 10 D. Kali Linux E. NTFS

答案:C

3 、何源个人计算机的文件系统(File System)是什么?

A. FAT16 B. FAT32 C. Windows 7 D. NTFS E. Windows 10

答案:D

分区5 OS[D]盘含有WINDOWS文件夹,为系统盘

找到其分区类型

磁盘文件系统是一种设计用来利用数据存储设备来保存计算机文件的文件系统,最常用的数据存储设备是磁盘驱动器,可以直接或者间接地连接到计算机上。例如:

Windows系的:FAT、exFAT、NTFS;

macOS系的:HFS、HFS+、 APFS;

Linux系的:ext2、ext3、ext4、ODS-5、btrfs、XFS、UFS、ZFS。

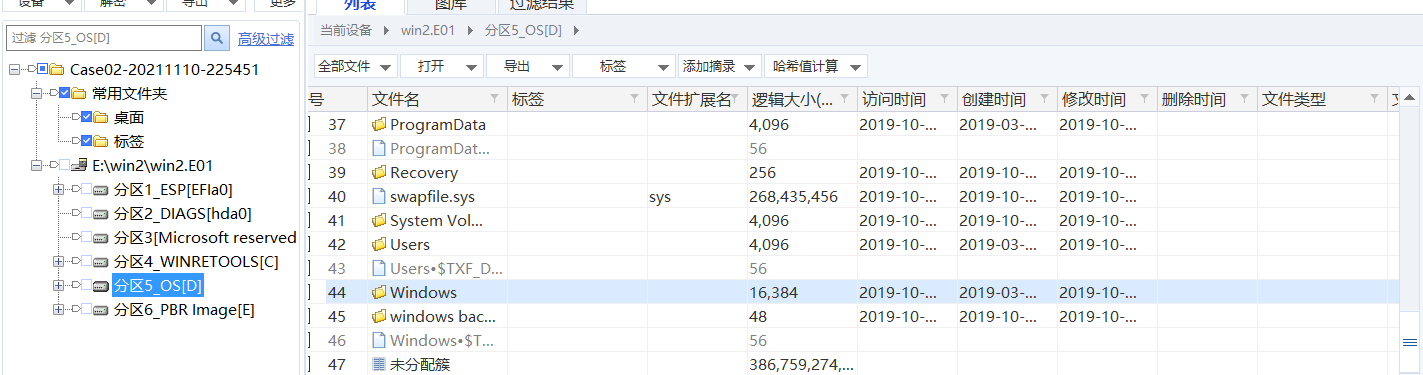

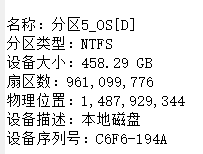

4 在何源的个人计算机中,你能找到操作系统分区的总容量吗 (单位:字节 byte)?

A. 492,083,081,216

B. 105,685,986,874

C. 386,908,999,680

D. 105,174,081,536

E. 492,594,986,554

答案:A

由上题分区图可以看到扇区数为961099776个扇区

扇区数乘上 512字节/扇区 得到492083085312字节 最接近A答案

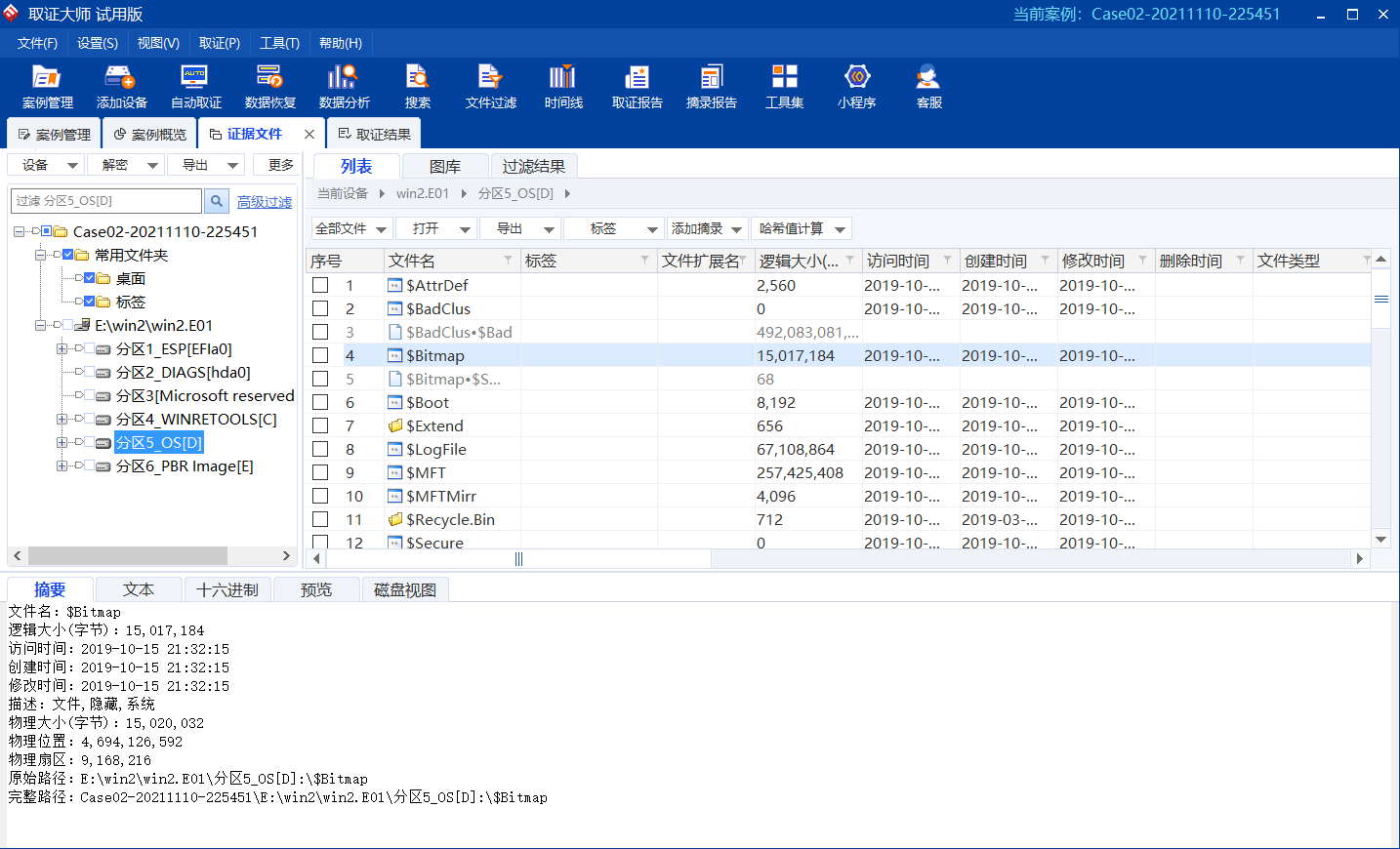

5 在何源的个人计算机中,操作系统分区的$Bitmap 的起始物理扇区位置(Physical Sector Number)是多少?

A. 5,683,328 B. 6,170,040 C. 7,026,176 D. 8,498,304 E. 9,168,216

答案:E

很容易找到其物理位置,由于其单位为字节,所以我们要除上 512字节/扇区 得到 9168216扇区

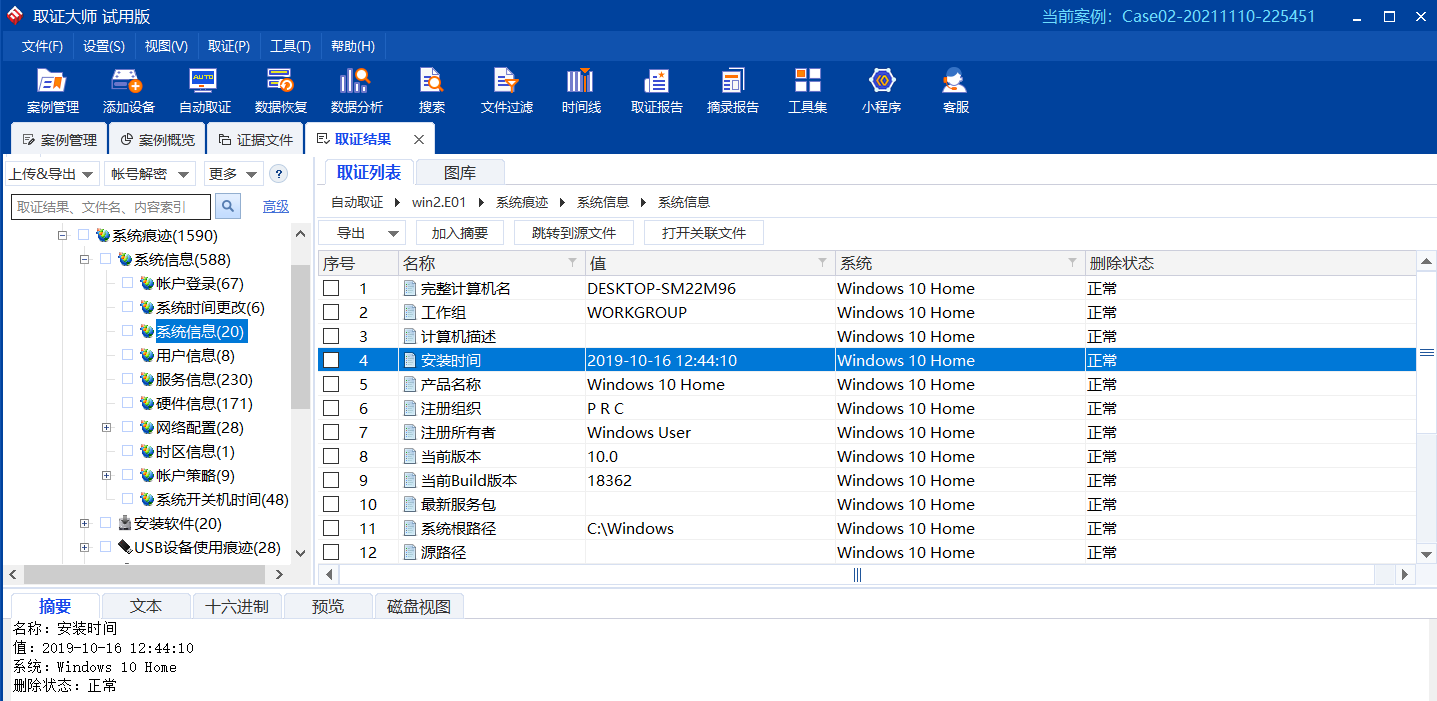

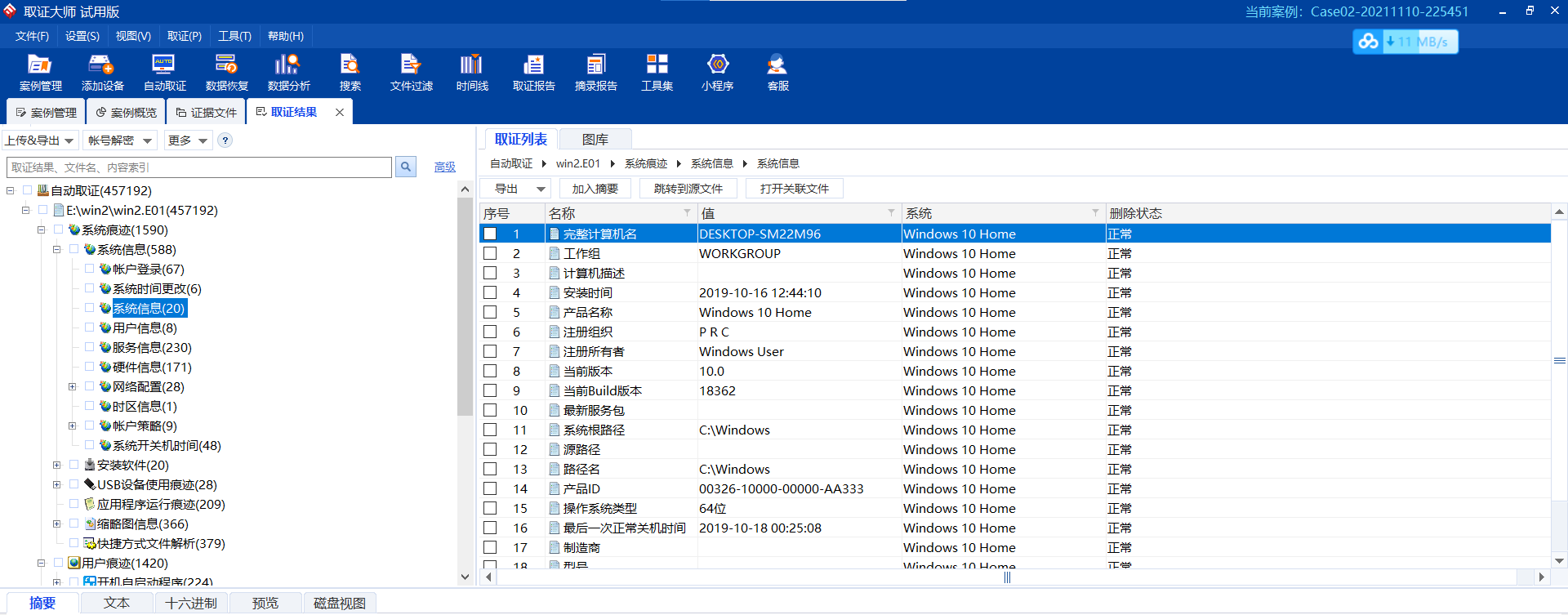

6 在何源的个人计算机中,请问操作系统的安装日期是? (答案格式 -“世界协调时间":YYYY-MM-DD HH:MM UTC)

A. 2019-10-16 04:44 UTC

B. 2019-10-17 16:25 UTC

C. 2019-10-16 10:12 UTC

D. 2019-10-18 02:13 UTC

E. 2019-10-18 09:14 UTC

答案:A

时间注意是UTC,与北京时间 UTC +8 相隔8小时

7 在何源的个人计算机中,每个扇区(Sector)包含多少个字节?(单位: byte)

A. 512 bytes B. 1024 bytes C. 2048 bytes D. 4096 bytes E. 8192 bytes

答案:A

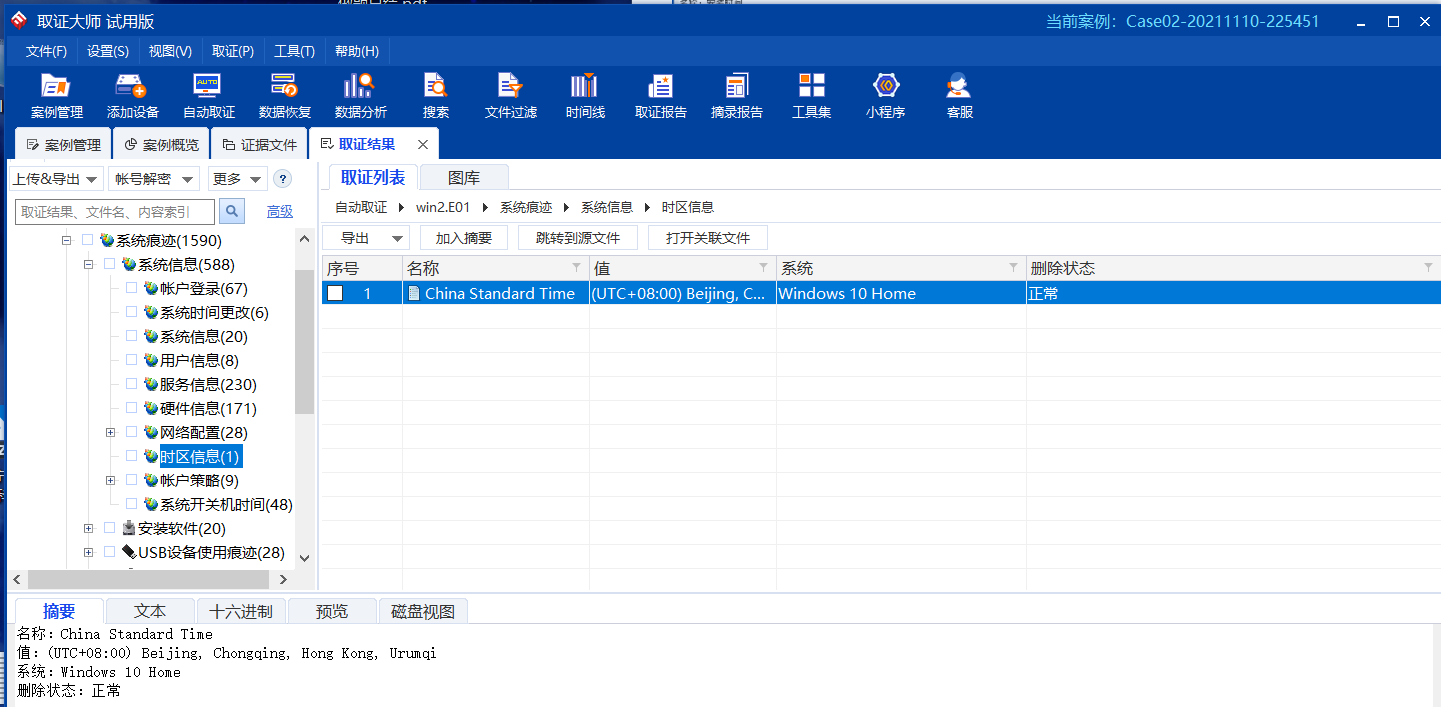

8 在何源的个人计算机中,操作系统的时区是哪个时区?

A. Eastern Standard Time (GMT-05:00) : US and Canada

B. Pacific Standard Time (GMT-08:00): Tijuana

C. Korea Standard Time (GMT+09:00): Seoul

D. GMT Standard Time (GMT): Dublin, Edinburgh, Lisbon, London

E. China Standard Time (GMT+08:00): Beijing, Chongqing, Hong Kong, Shanghai

答案:E

9 在何源个人计算机的操作系统中,下列哪个是计算机的主机名?

A. DESKTOP-JW47K02

B. HEYuan-WIN1

C. HEYuan-WIN2

D. DESKTOP-SM22M96

E. DESKTOP-WE23K24

答案:D

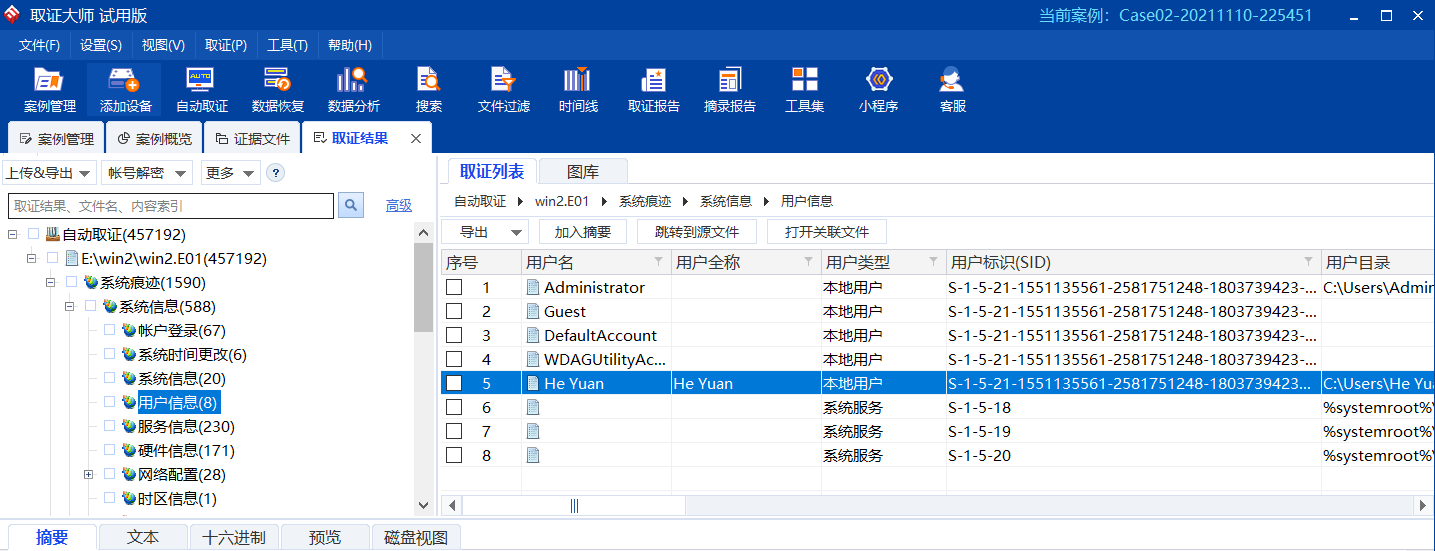

10 在何源的个人计算机中,以下哪一个是用户“He Yuan”的 SID?

A. S-1-5-21-1551135561-2581751248-1803739423-1001

B. S-1-5-21-1551135561-2581751248-1803739423-1000

C. S-1-5-21-1551135561-2581751248-1803739423-500

D. S-1-5-21-1551135561-2581751248-1803739423-501

E. None

答案:B

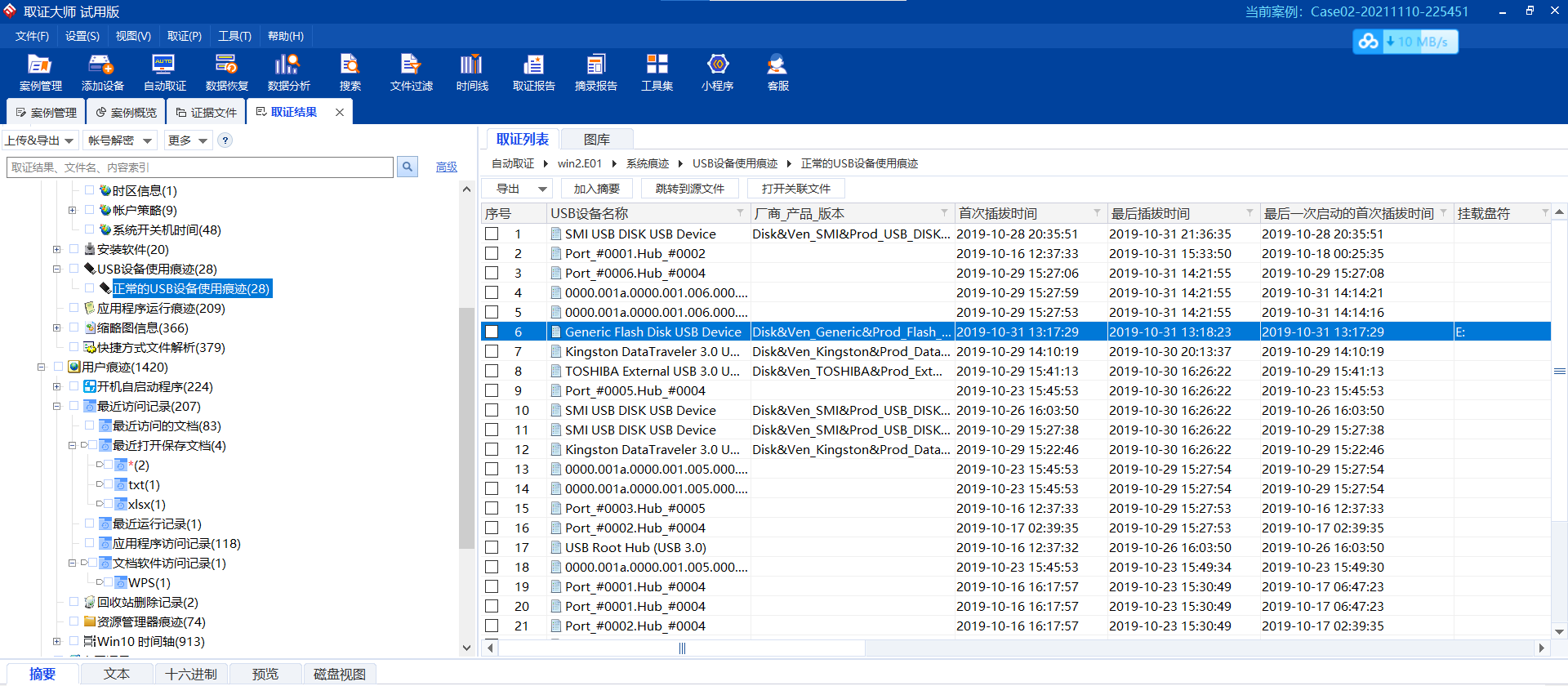

11 在何源的个人计算机中,下列哪个 USB 移动储存装置 (U 盘)曾被分配为‘E’磁盘分区代号(Drive Letter) ?

A. Kingston DataTraveler 3.0 USB Device

B. SanDisk Transcend USB Device

C. Samsung Portable SSD USB Device

D. WD My Passport 3.0 USB Device

E. Seagate Flash Disk USB Device

答案:

这题答案有问题

28条U盘使用记录,只有一条显示挂载的是E盘

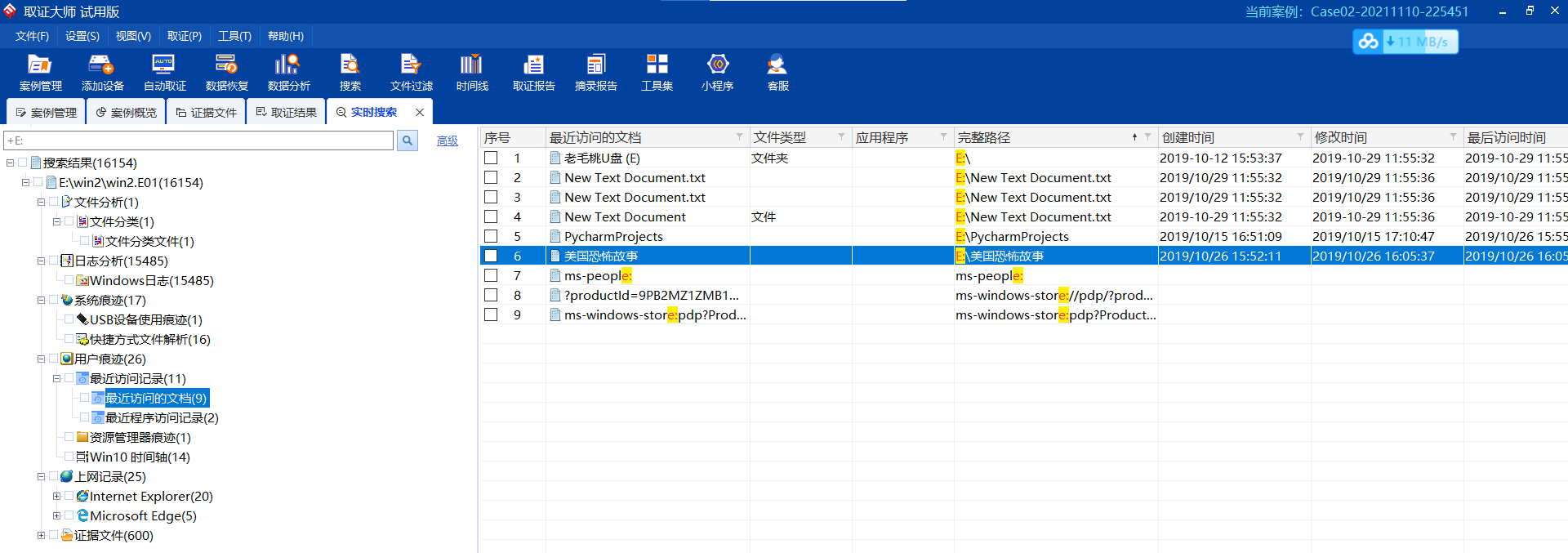

12 在何源的个人计算机中,用户“He Yuan”曾经在挂载为“E”盘的 USB 移动储存装置中访问过一些文件/文件 夹,以下哪一个不是?

A. E:\美国恐怖故事

B. E:\New Text Document.txt

C. E:\CONFIDENTIAL.doc

D. E:\PycharmProjects

E. A,B,C,D

答案:C

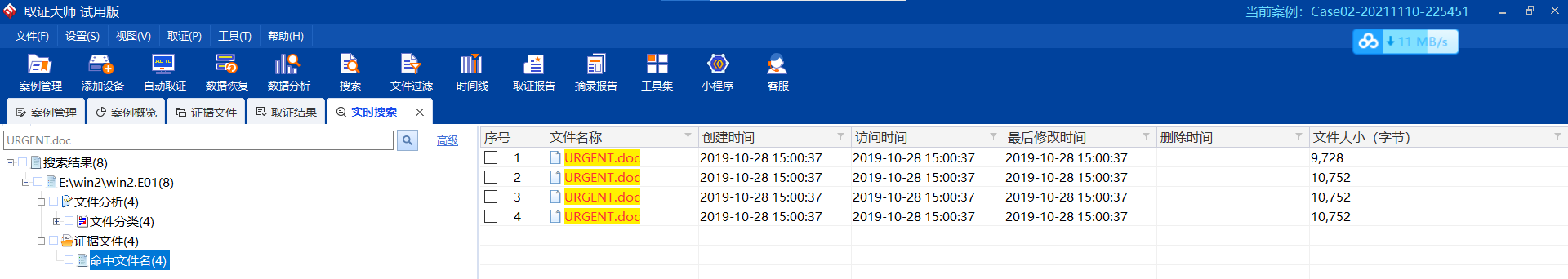

13 在何源的个人计算机中,用户“He Yuan”最近在本机上访问过一些文件,以下哪一个不是?

A. Sample Project Plan.doc

B. URGENT.doc

C. connect.py

D. 美国恐怖故事 01.mp4

E. Comprehensive-Minute-Template.doc

答案:B

挨个搜索即可,只有URGENT.doc在用户痕迹中未找到访问记录

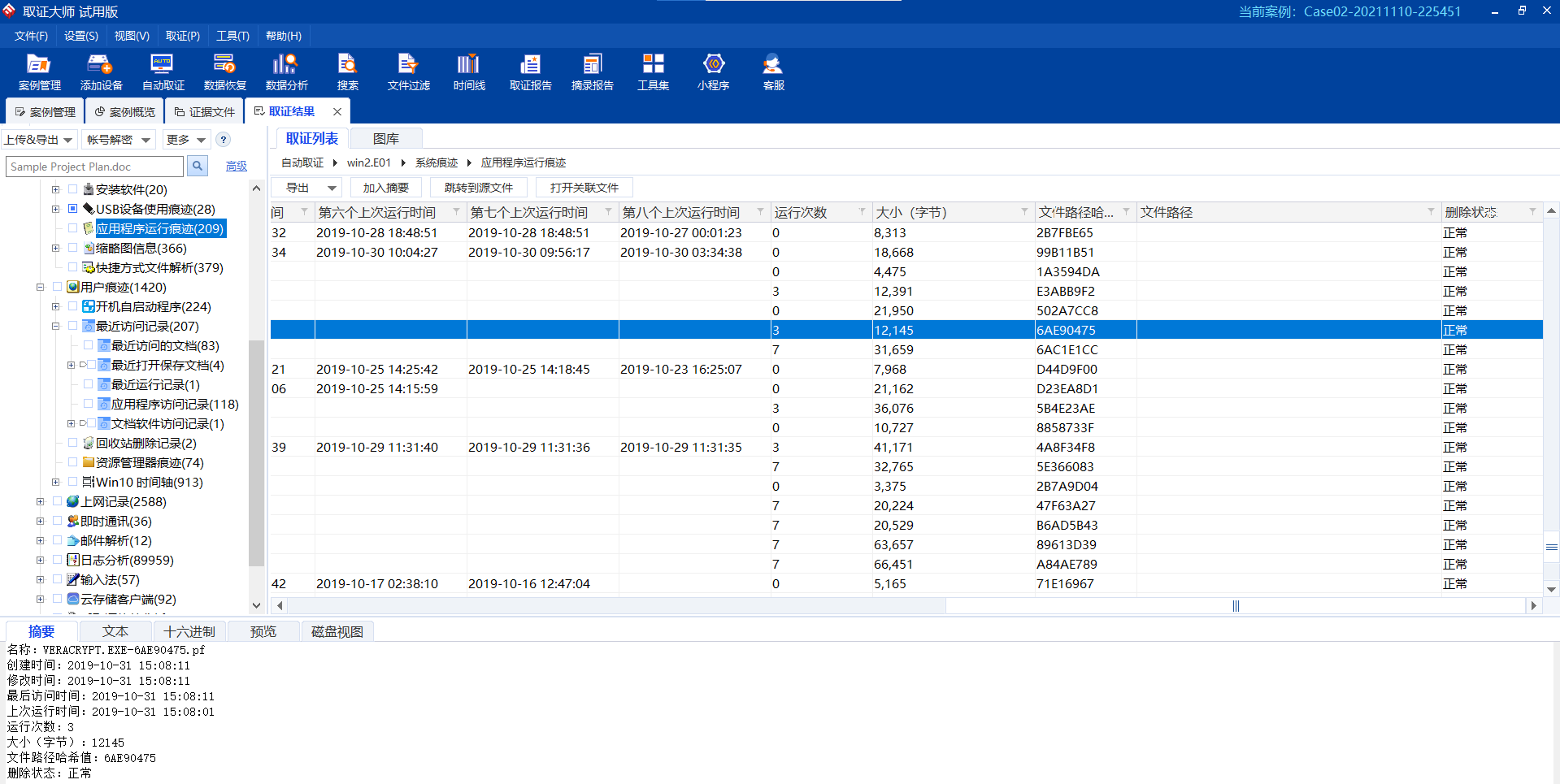

14 在何源的个人计算机中,以下哪一个是程序“VERACRYPT.EXE”的运行次数?

A. 1 B. 2 C. 3 D. 4 E. 6

答案:3

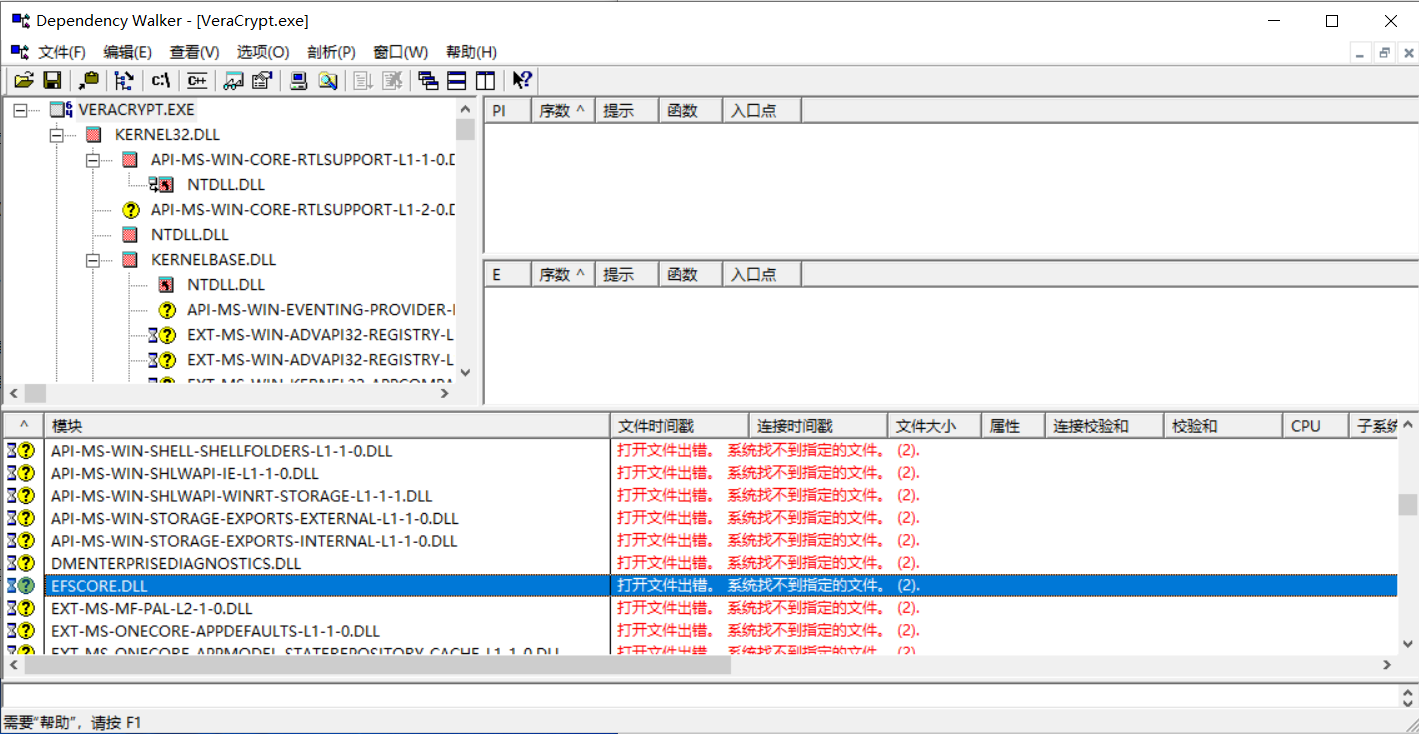

15 在何源的个人计算机中,在程序“VERACRYPT.EXE”运行时,以下哪个 dll 文件并没有同时被加载?

A. COMDLG32.DLL B. CRYPT32.DLL C. SECUR32.DLL D. CRYPTSP.DLL E. ENCRYPT.DLL

答案:E

这题需要将verycrypt.exe文件导出,放进Dependency Walker中进行分析,但是要注意分析的时候程序会处于无响应状态,严重影响做题效率,三思。

程序都帮我们分析好了,直接找到答案即可

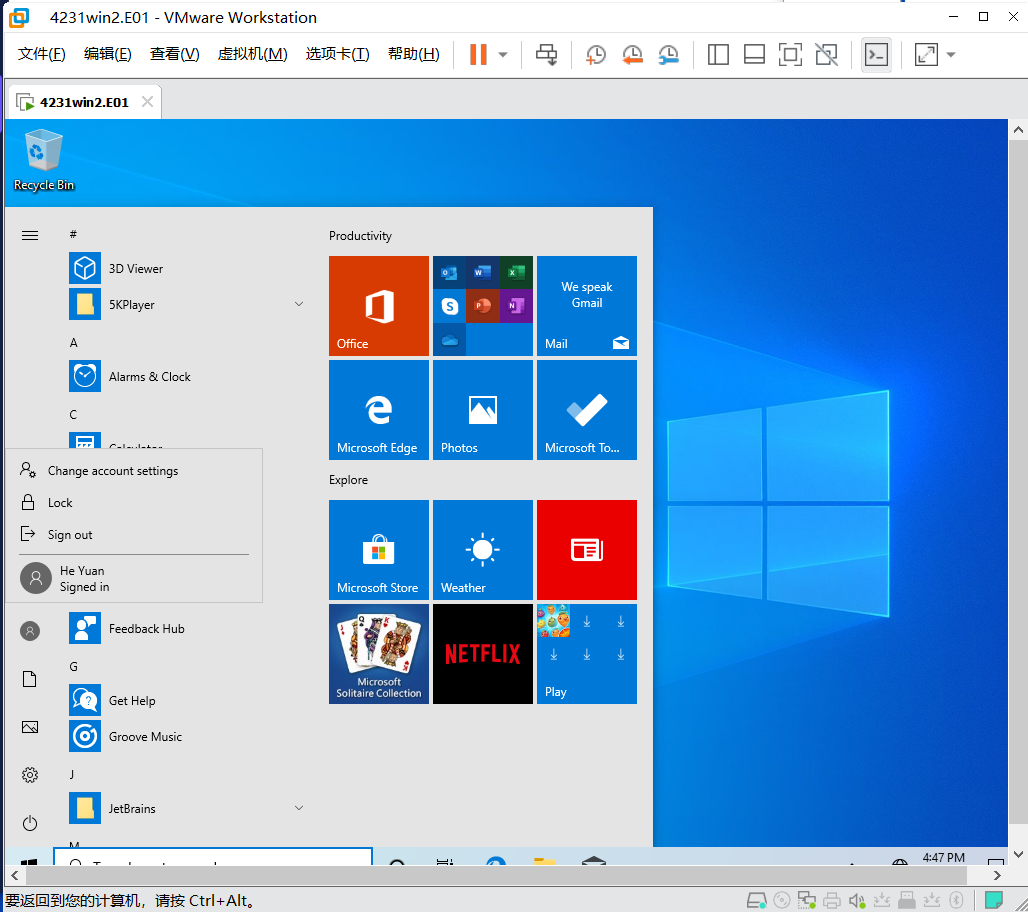

16 在何源的个人计算机中,用户“He Yuan”的桌面墙纸(Wall paper)背景是什么颜色?

A. 黑色 B. 灰色 C. 蓝色 D. 红色 E. 绿色

答案:C

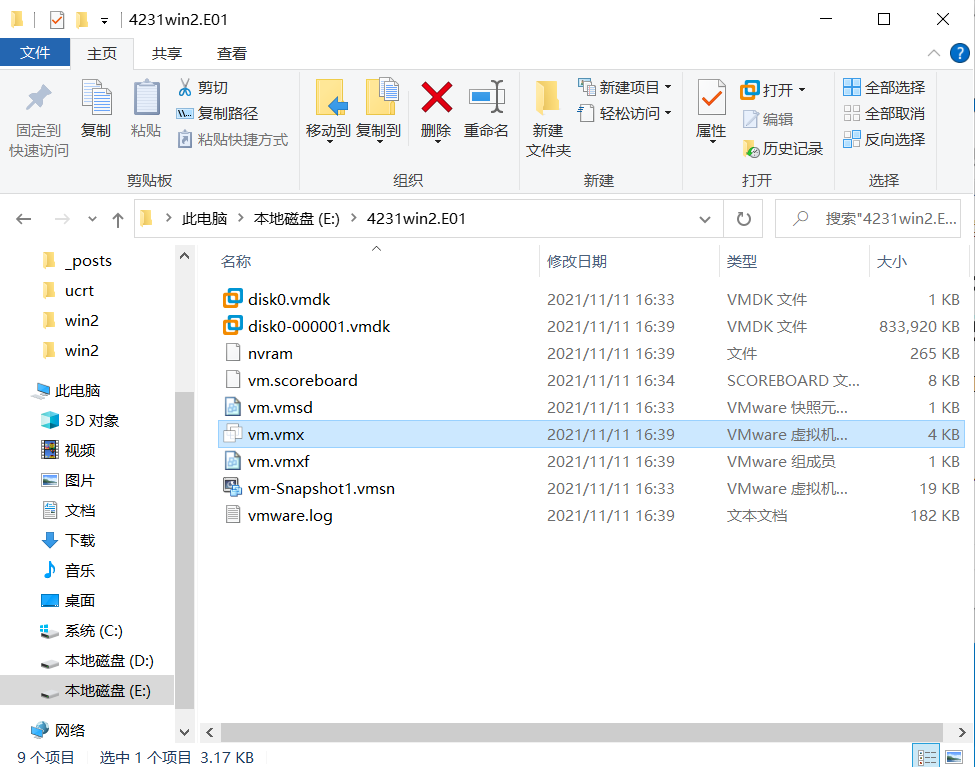

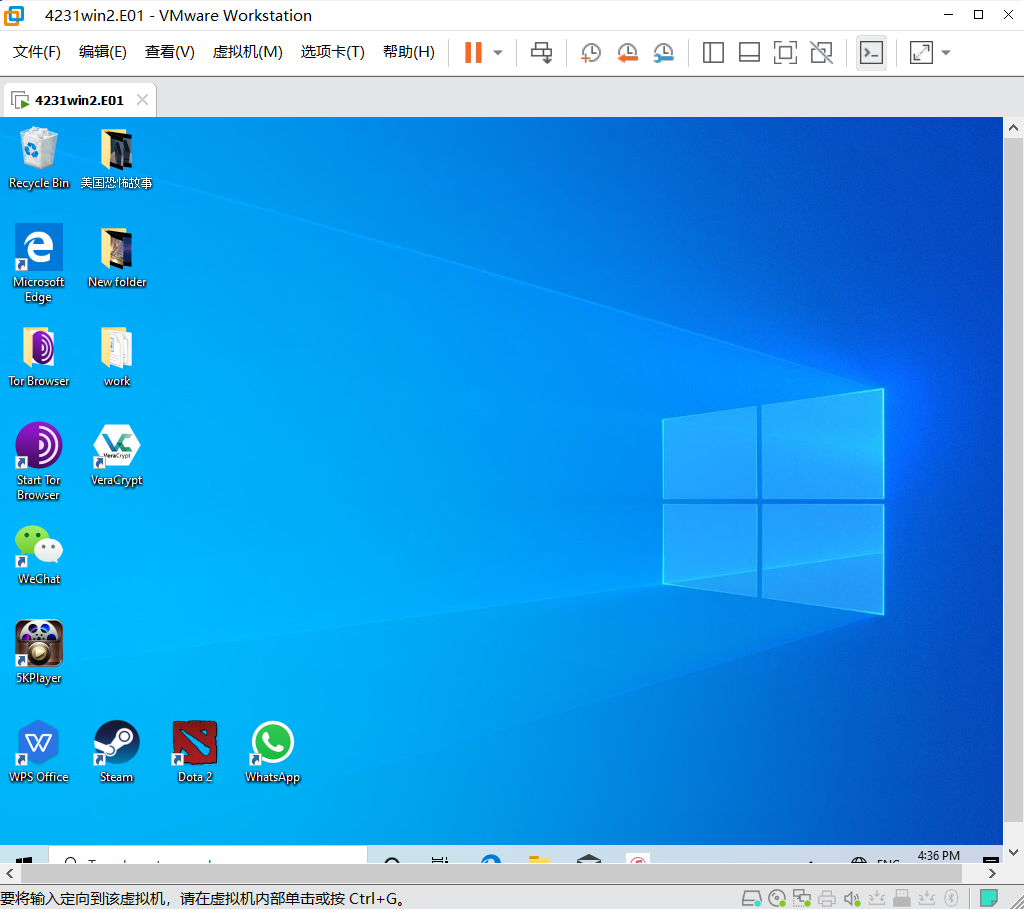

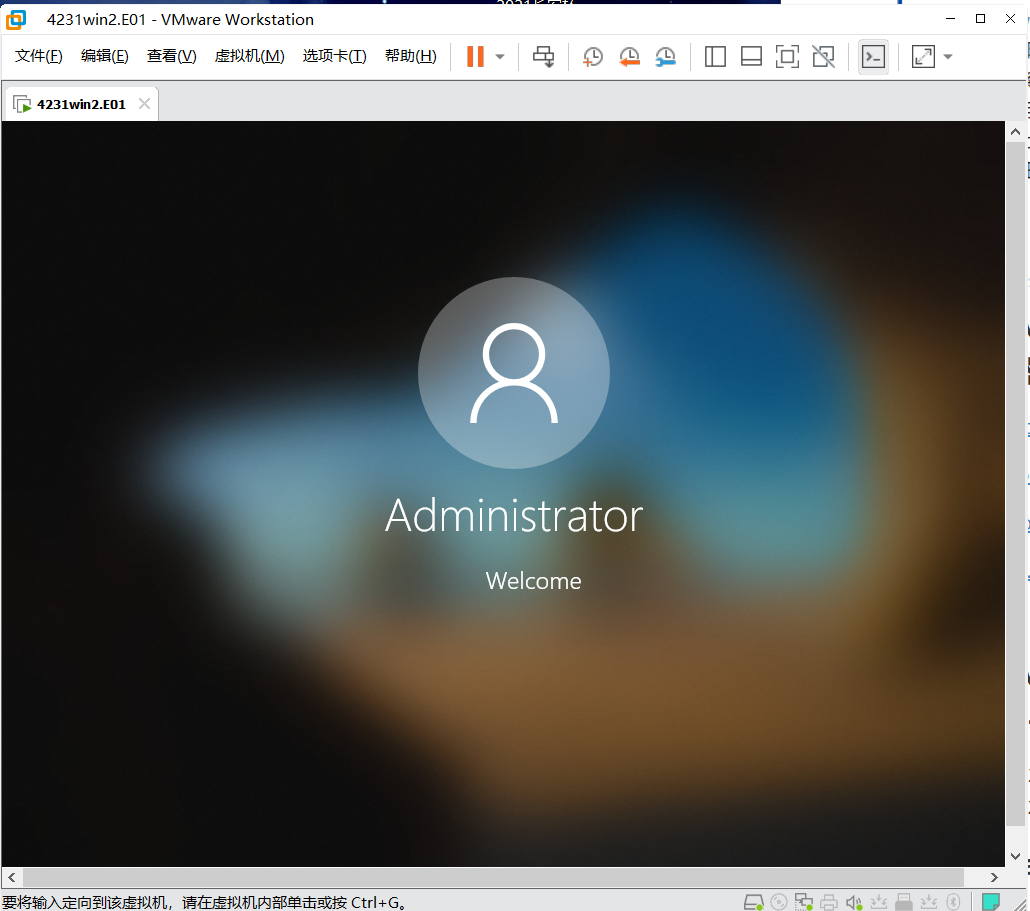

进虚拟仿真中就能看到壁纸颜色了,使用火眼仿真会遇到账户创建错误,因为本来就是空密码,可以找到虚拟机文件后缀为vmx的打开看一看

17 在何源的个人计算机中,以下哪个文件在电脑 power off 的时候仍然拥有内存的内容? 此文件具有与电脑内存 (RAM)相似的大小并保存在根目录。

A. WIN386.SWP B. HIBERFIL.sys C. PAGEFILE.SYS D. NTUSER.DAT E. SWAPFILE.SYS

答案:B

本题为系统知识的考查, HIBERFIL.sys该文件在电脑休眠时,保存系统内存信息作为备份,可以读取电脑休眠前的内存状态。

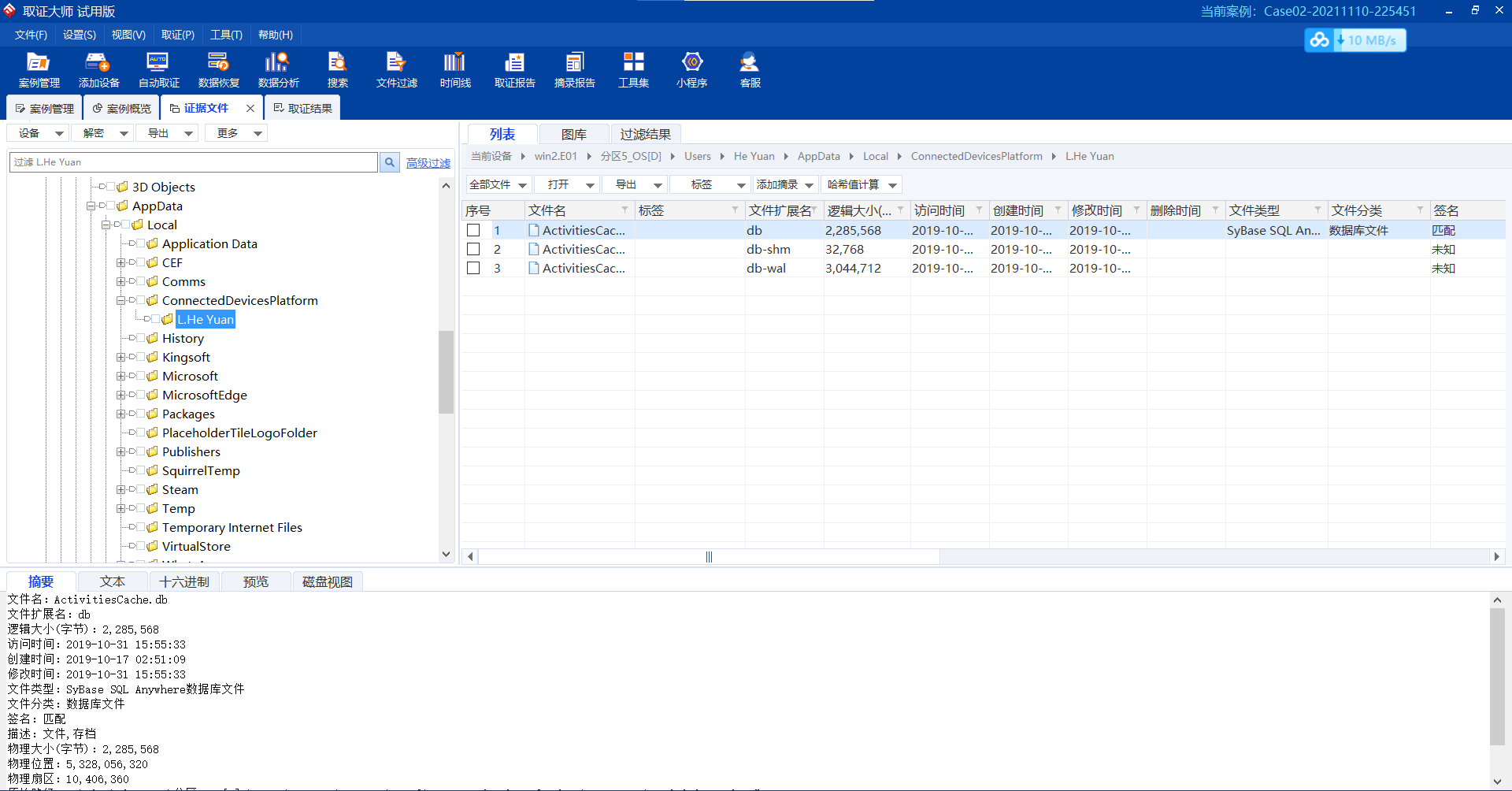

18 在何源的个人计算机中,以下哪个 database 文件存有此操作系统的 timeline 痕迹?

A. SRUDB.dat B. Windows.edb C. Spartan.edb D. ActivitiesCache.db E. Thumbs.db

答案:D

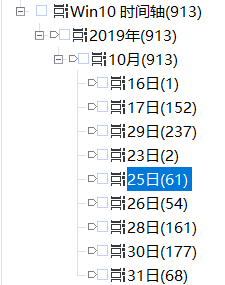

timeline保存系统七天内的打开文件记录,对于WIN10内的任务视图

等效于取证大师中的WIN10时间轴

选择其中任意一个,右键跳转到源文件,对应的是一个数据库文件,其中保存着历史记录

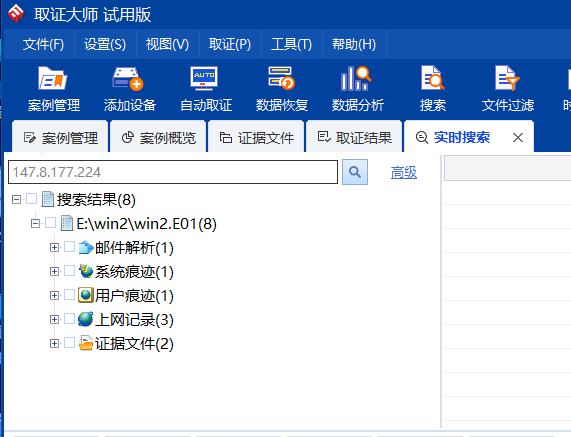

19 在何源的个人计算机中,曾被分配过的 ip 地址是?

A. 147.8.177.224 B. 147.10.188.23 C. 192.168.0.110 D. 10.12.9.214 E. 192.168.1.2

答案:A

嘿嘿嘿,以题找题,挨个搜索发现只有A选项搜索有结果

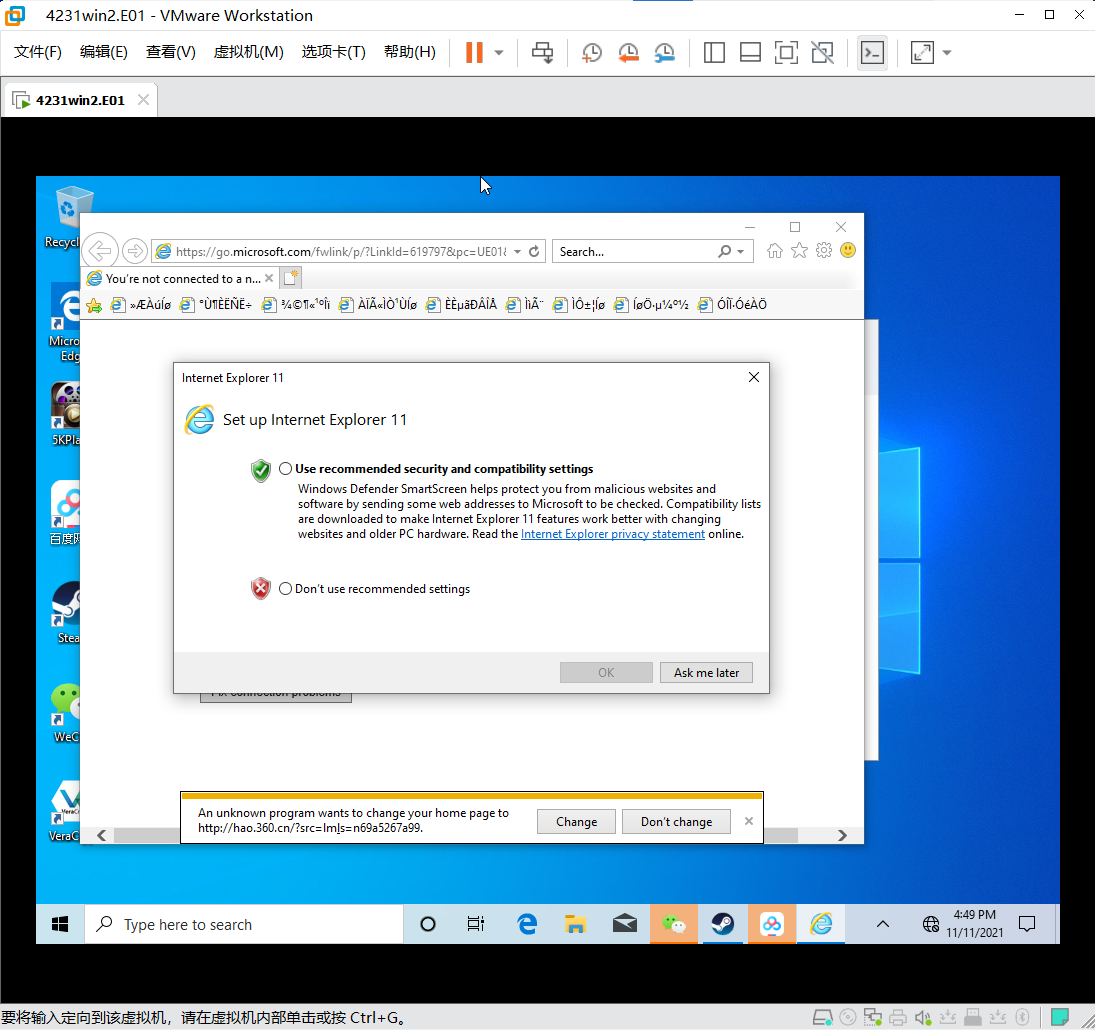

20 在何源的个人计算机中,用户”Administrator”的 Internet Explorer 浏览器的 start page 是以下哪个?

答案:A

首先在开始菜单里切换登录用户Adminstractor密码同样为空

切换后打开Internet Explorer 浏览器即可

很容易看到是go.microsoft.com

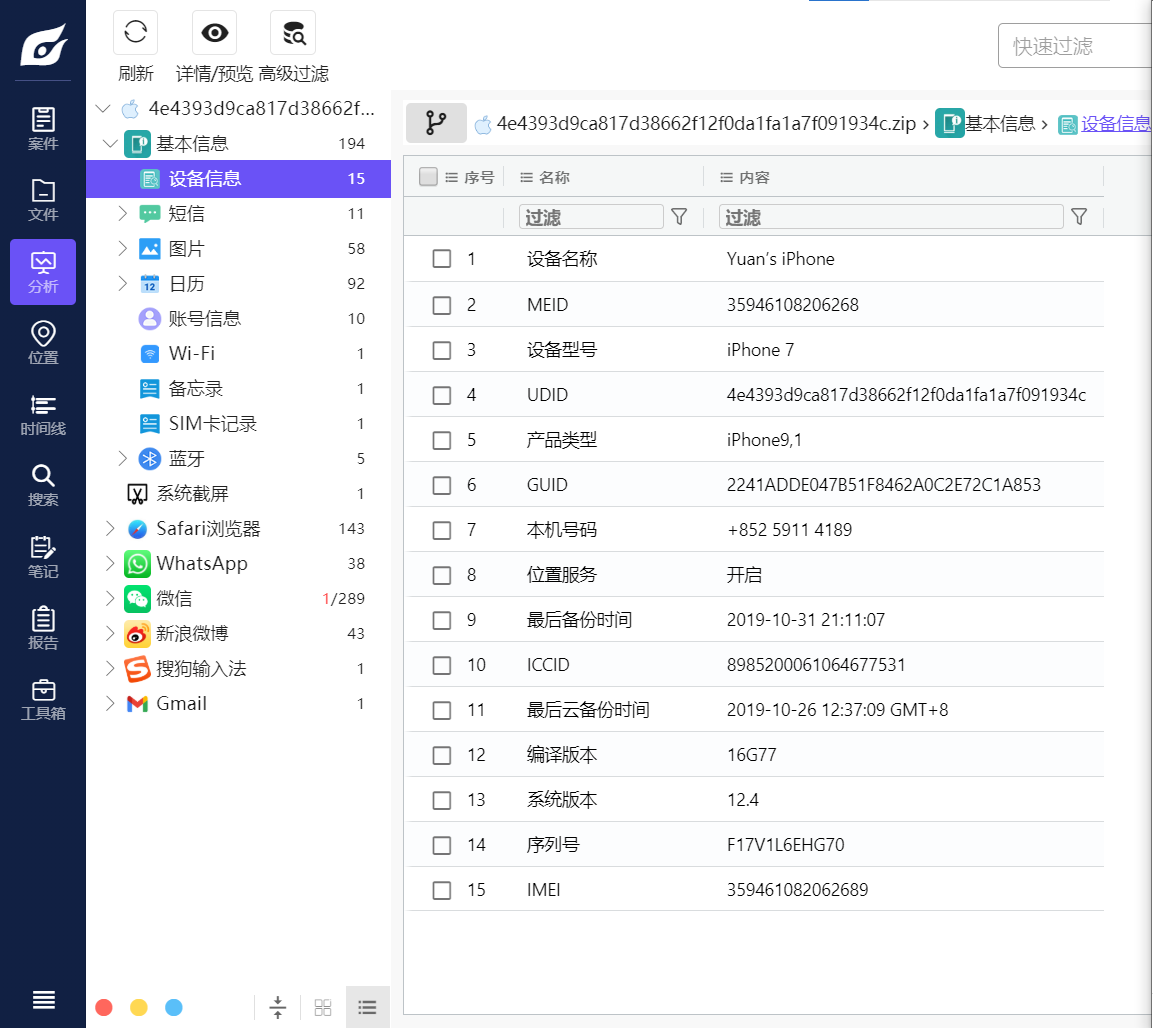

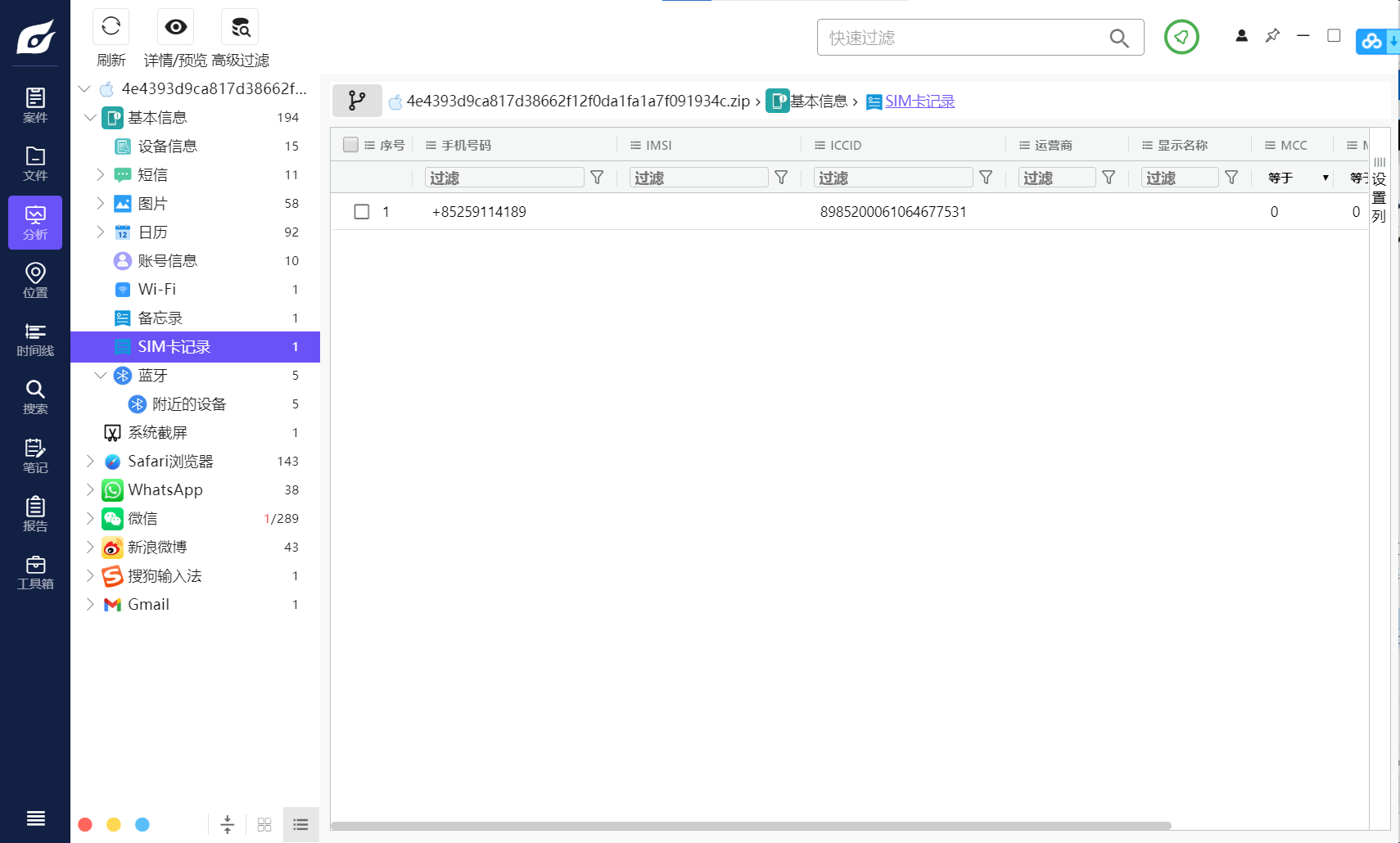

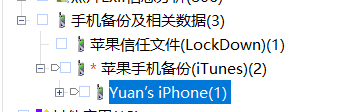

21 在何源的个人计算机中,你是否可以找到何源 iPhone 手机的线索。关于他的手机,以下哪条信息不正确?

A. IMEI:359461082062689

B. Serial Number:F17V1L6EHG70

C. Apple ID :heyuan516@icloud.com

D. MSISDN: 85259114189

E. 无

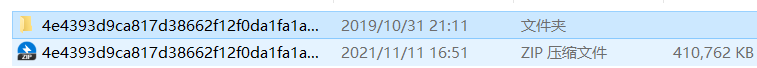

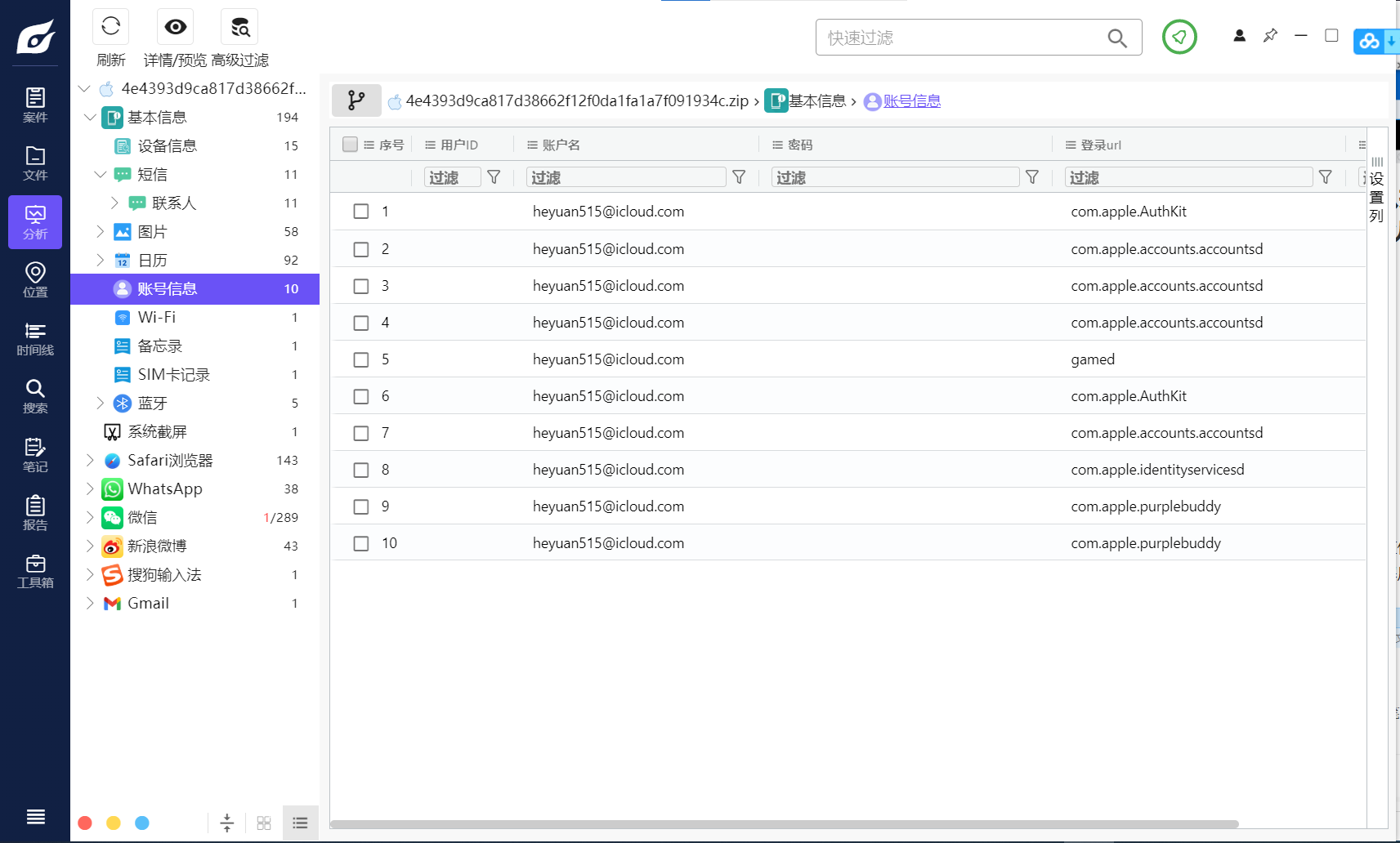

答案:C

我们很容易在取证大师找到手机备份,只不过导出的是以文件夹形式,用弘联证据大师只能打开压缩包形式,所以我们需要将备份文件解压再放进去分析

得到分析的手机基本信息

大概了解一下:MSISDN号码是在公共电话网交换网络编号计划中,唯一能识别移动用户的号码.

发现APPLE ID与题中选项不相符

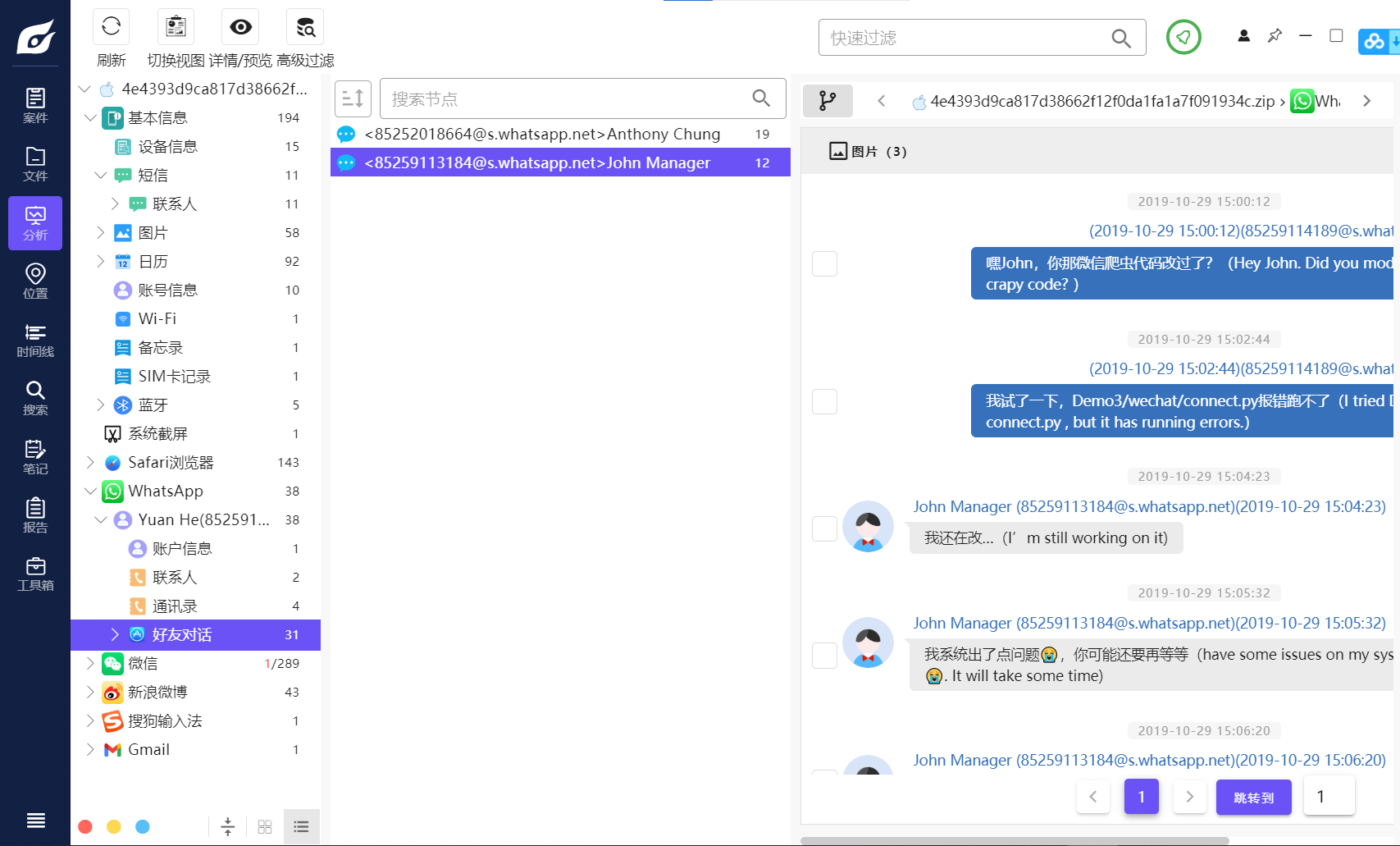

22 用户“He Yuan”在 WhatsApp 上与谁进行了对话?

A. Keanu Reeves

B. Michael Nyqvist

C. Peter Wang

D. John Manager

E. Michael Brown

答案:D

He Yuan总共与两个人进行过交流,选择题目选项中的即可

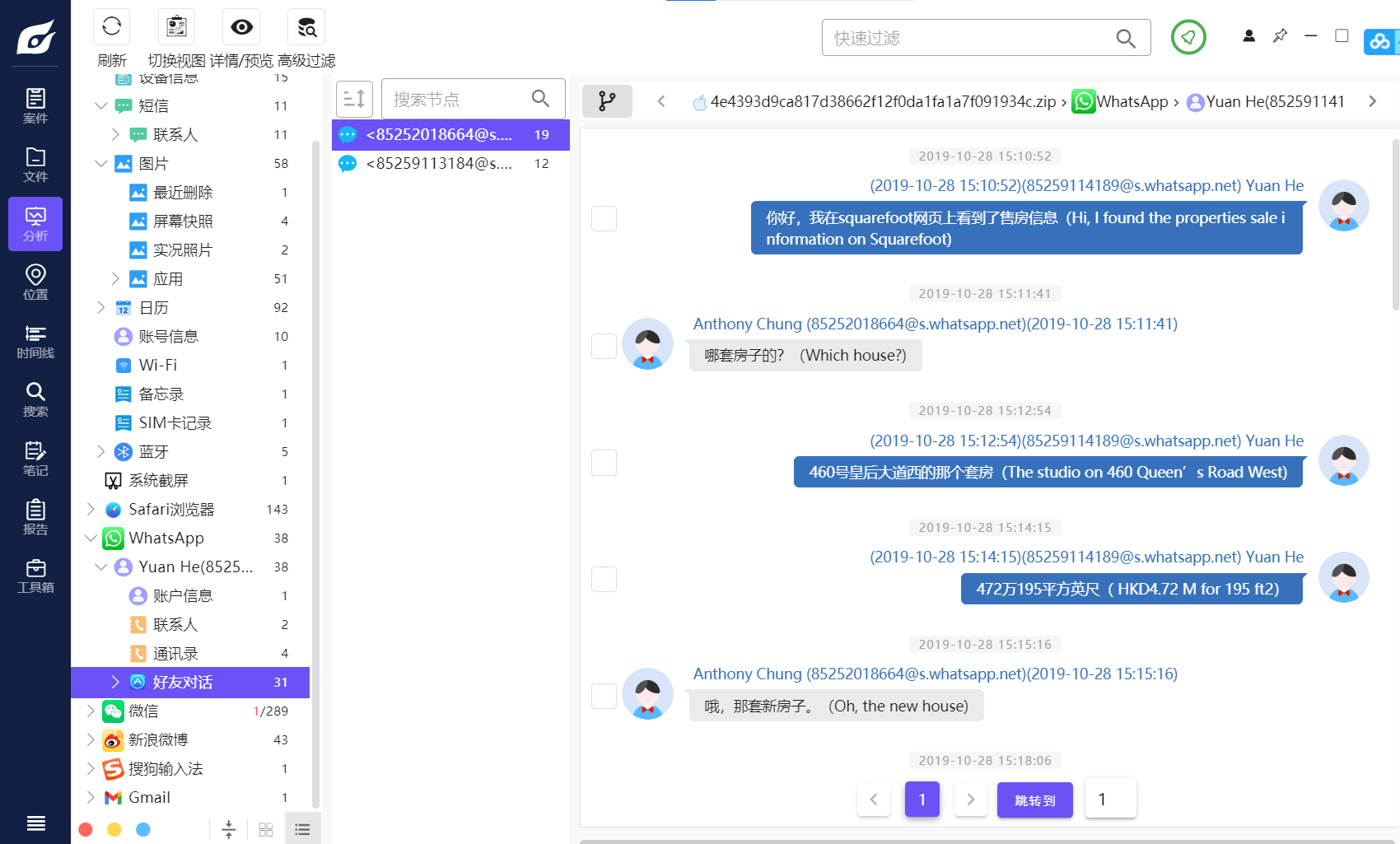

23 在手机联系人中,Anthony Chung 的手机号是多少?

A. +85252018664

B. +85257025241

C. +85257024765

D. +8613890274976

E. +8613928749036

答案:A

名字后面跟着的就是手机号吧

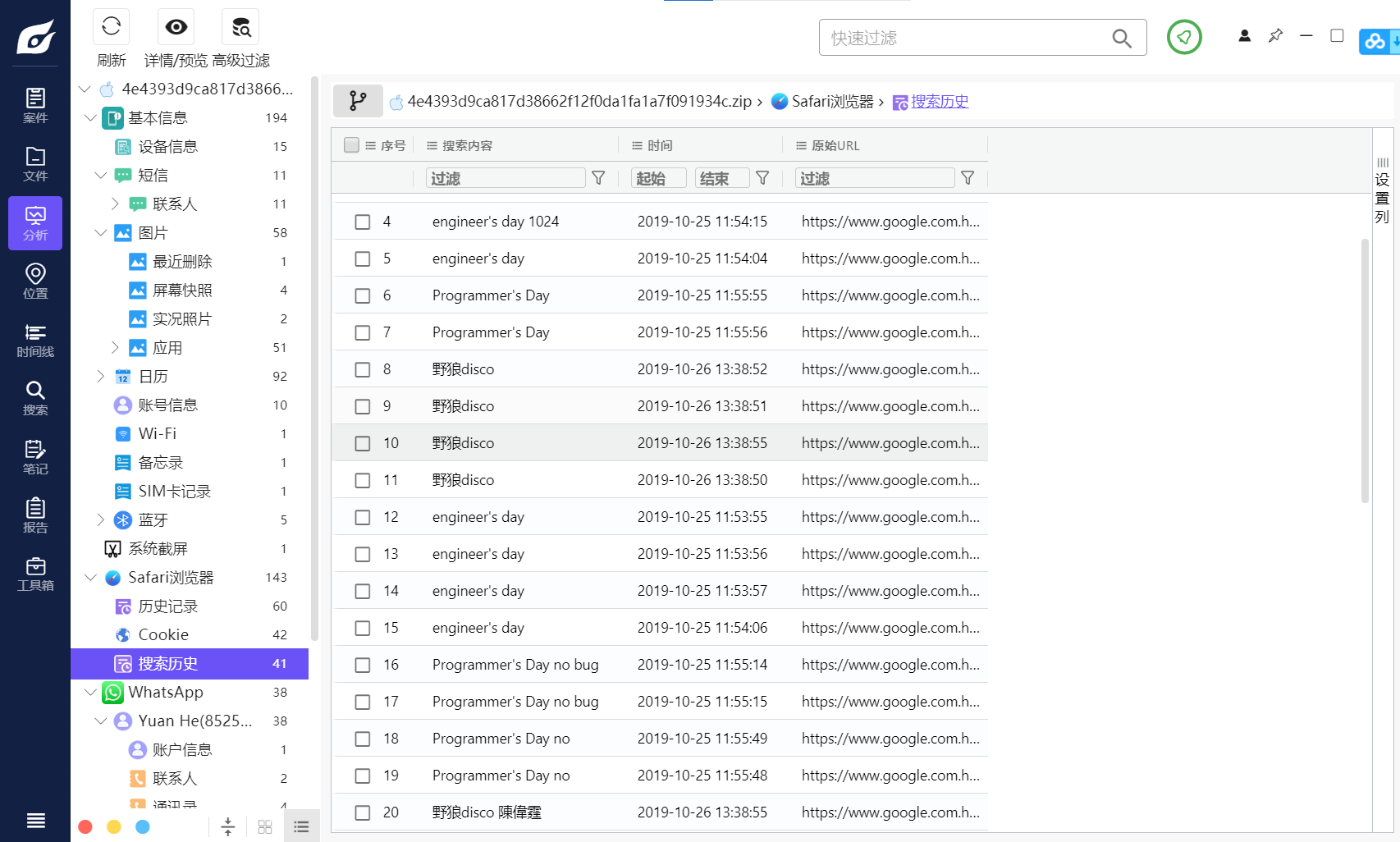

24 He Yuan 在 iPhone 自带的 Safari 浏览器中搜索过一些关键词,以下哪一个不是?

A. 野狼 disco

B. 拜佛过人 professor

C. engineer’s day 1024

D. Programmer’s Day no bug

E. poptown 攻略

答案:B

以一比对就能知道了

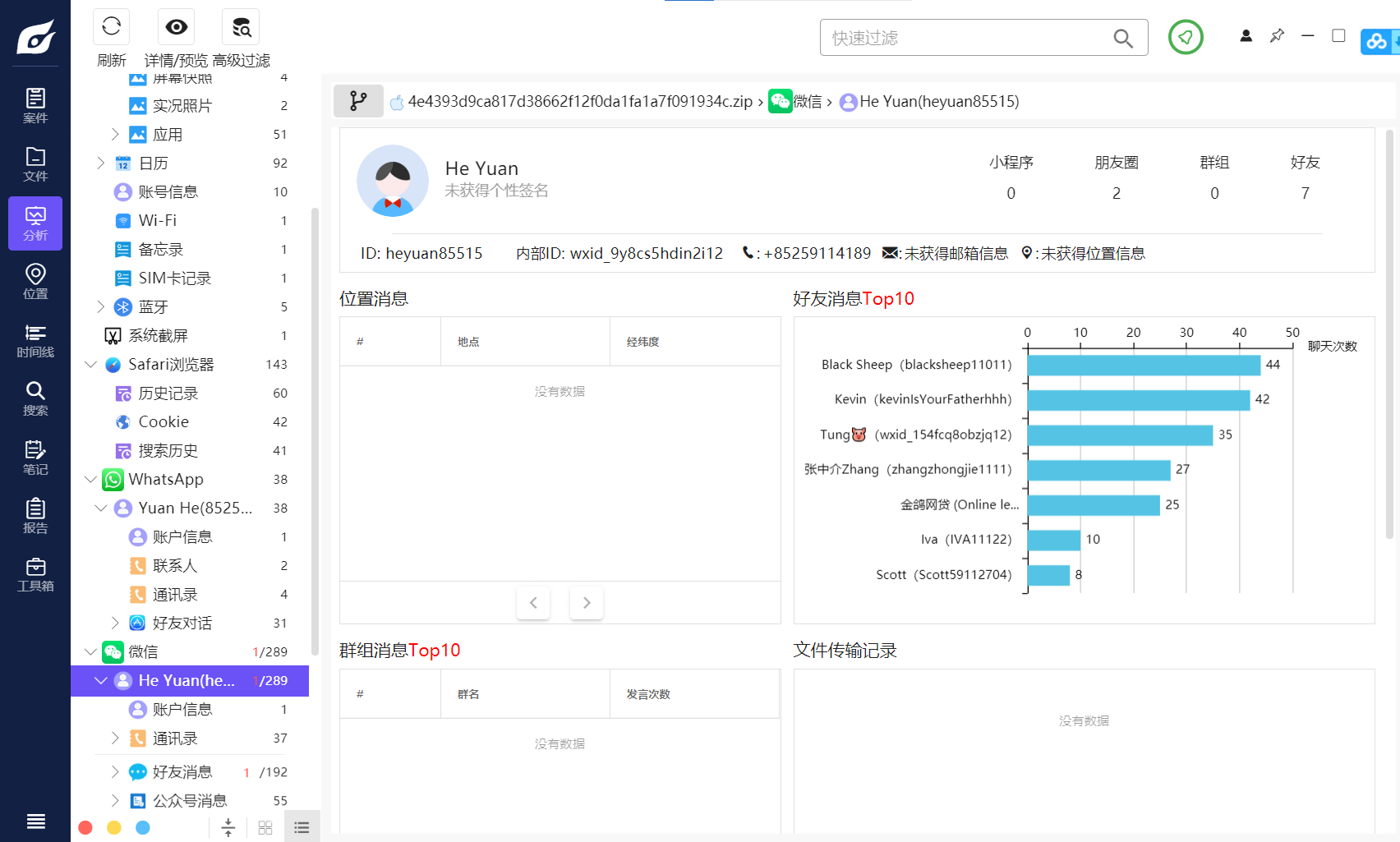

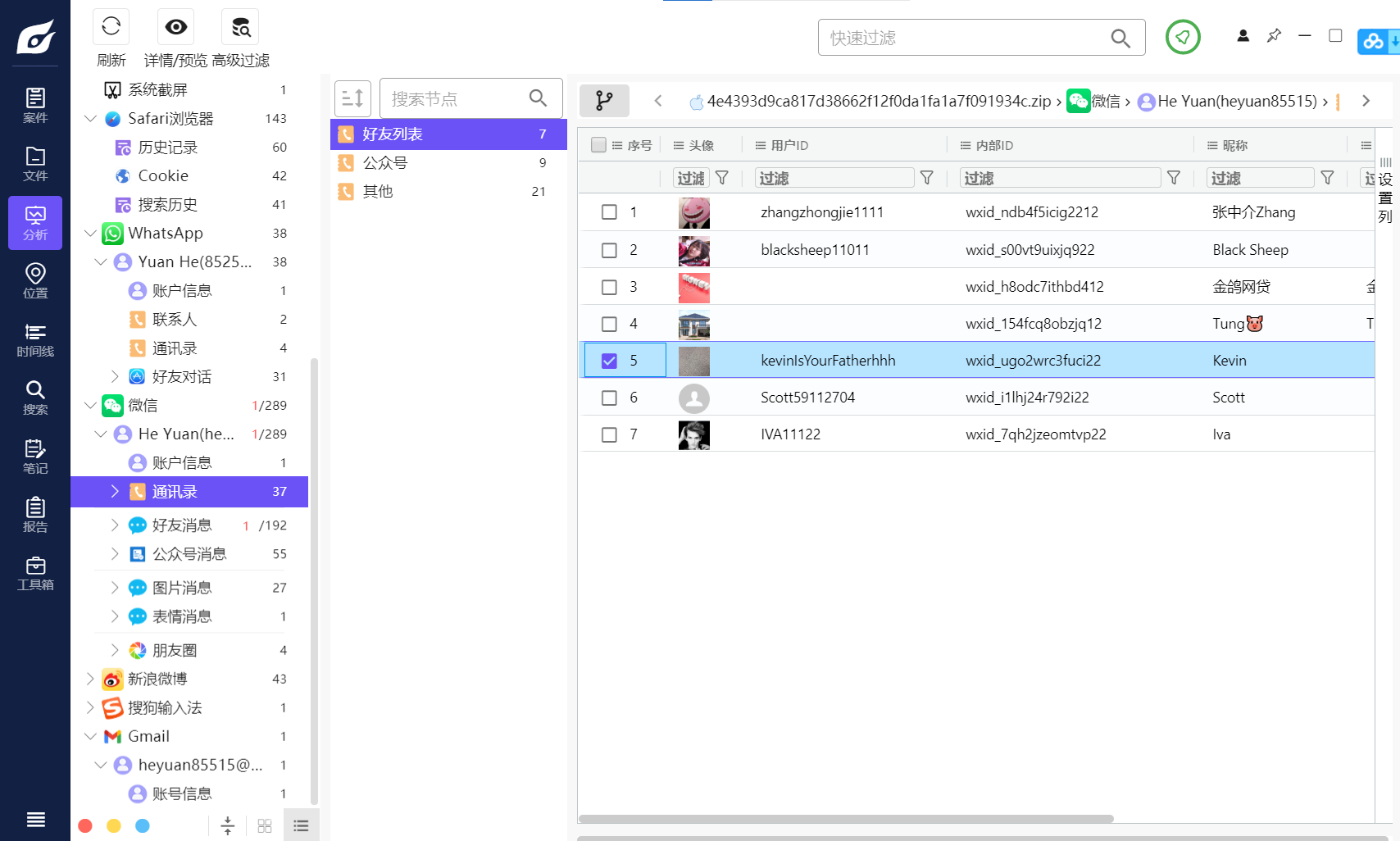

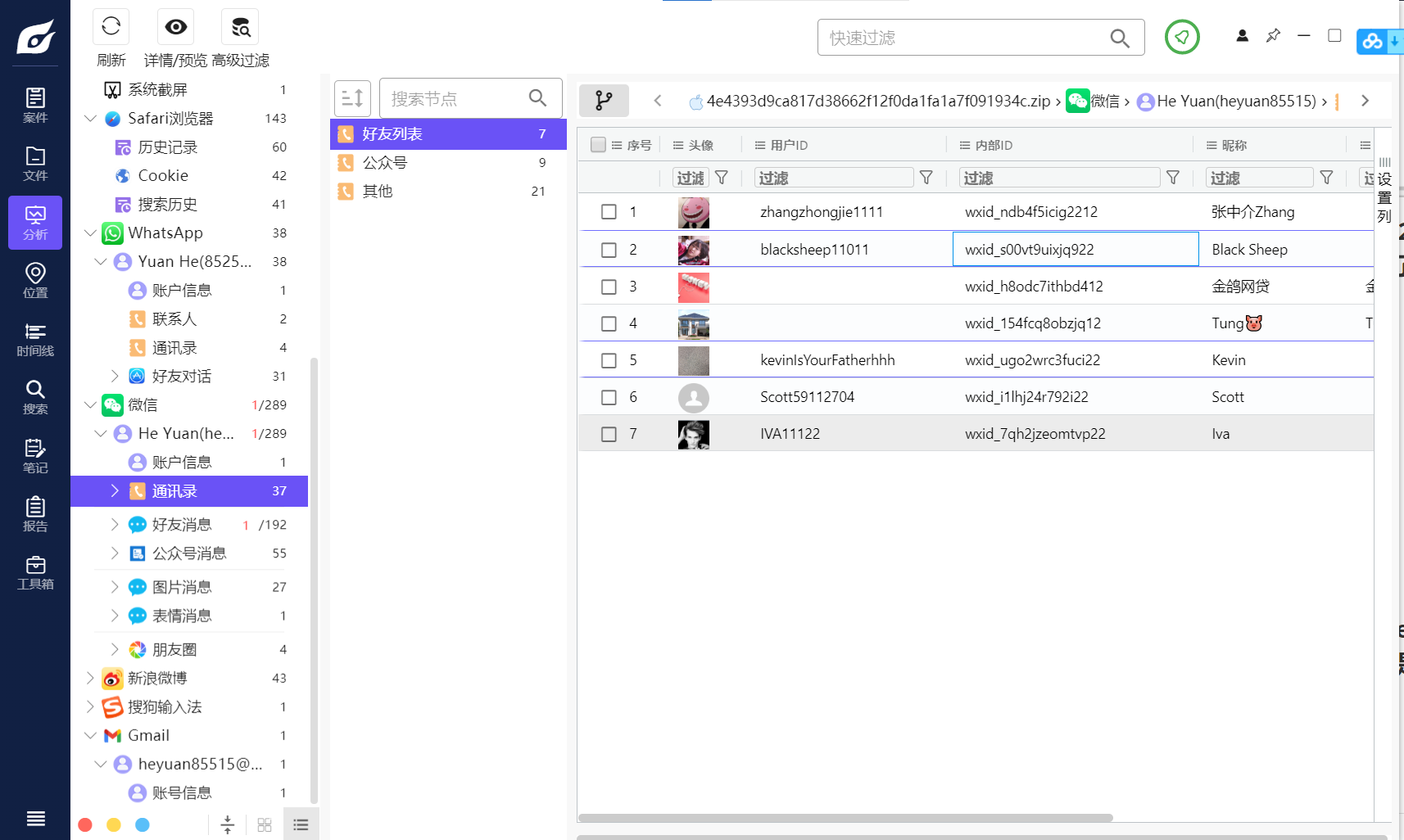

25 用户“He Yuan”的 WeChat ID 是多少?

A. HEYUAN516

B. wxid_9y8cs5hdin2i15

C. wxid_9y8cs5hdin2i14

D. wxid_9y8cs5hdin2i13

E. wxid_9y8cs5hdin2i12

答案:E

26 在 WeChat 的多个聊天记录中,用户“He Yuan”没有聊到过哪个话题?

A. 与中介谈买房

B. 与老板谈洗钱

C. 与黑客谈交易

D. 与网贷谈借钱

E. 与朋友谈炒房

答案:B

可以看到He Yuan的生活日常:与朋友聚餐、分享照片,与中介谈房,网贷借钱,买房,与黑客交易数据,这里没有与老板的聊天记录

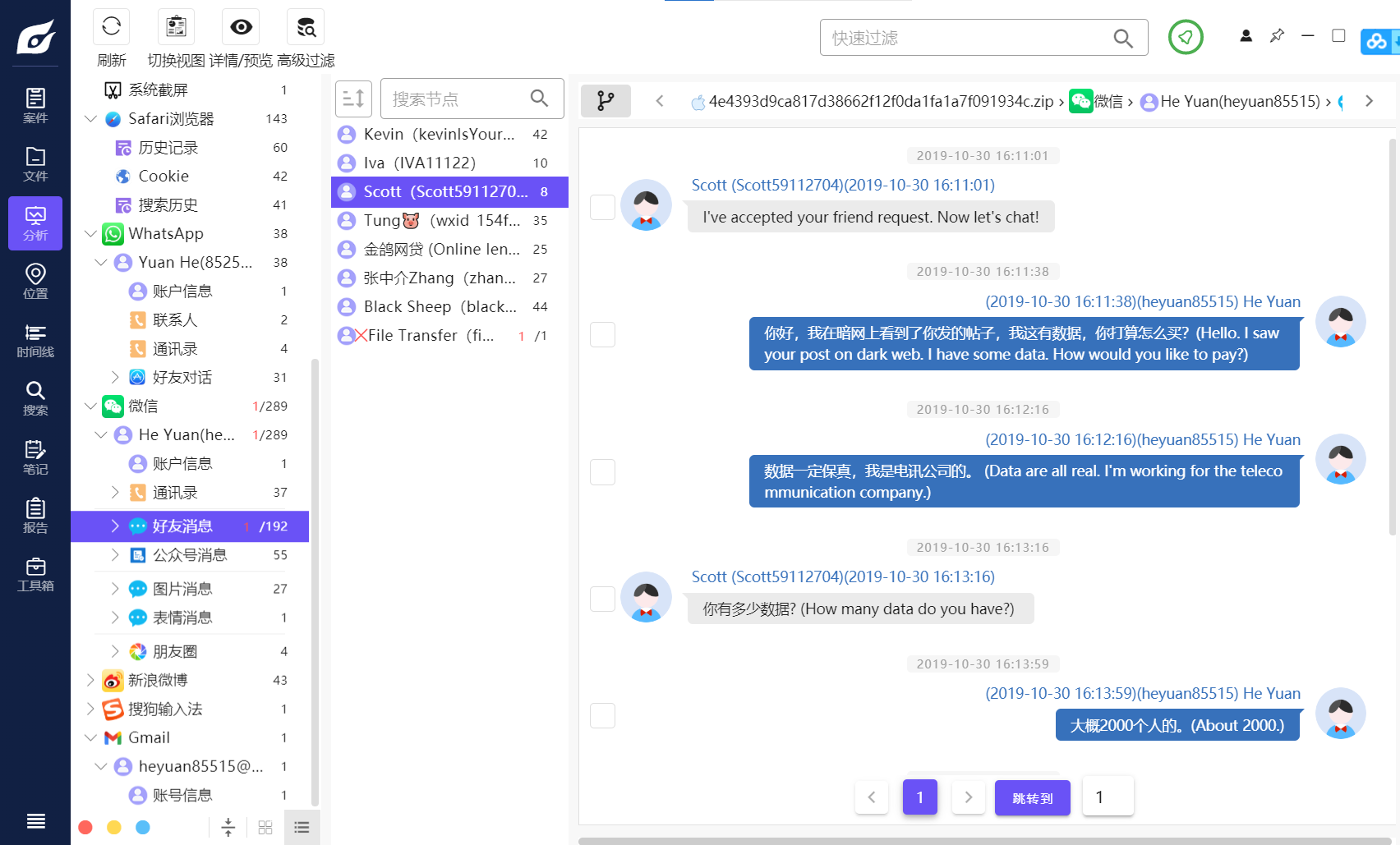

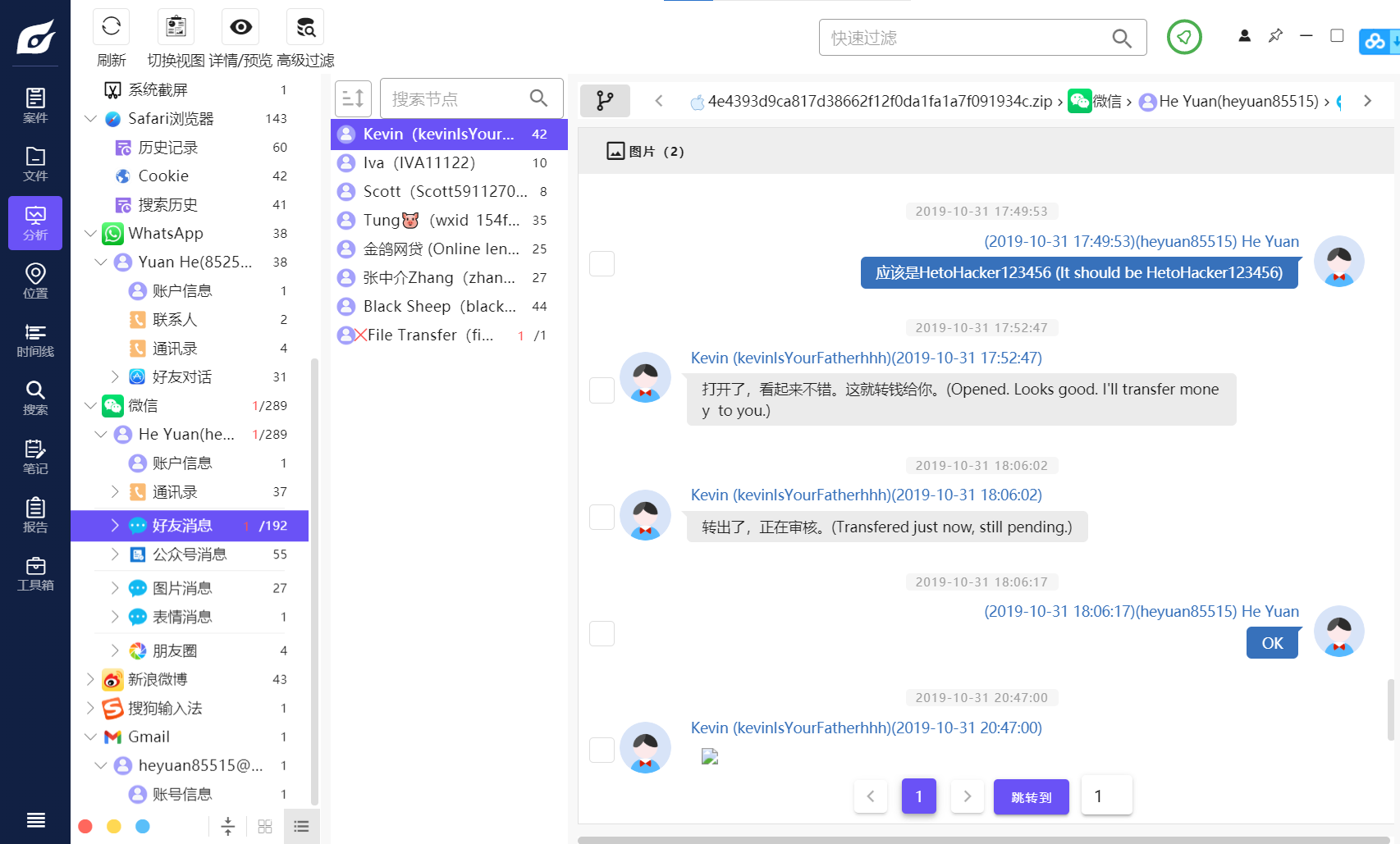

27 从 WeChat 中的一个聊天记录中可知,用户“He Yuan”持有多少人的数据?

A. About 500 B. About 1000 C. About 2000 D. About 3000 E. About 5000

答案:C

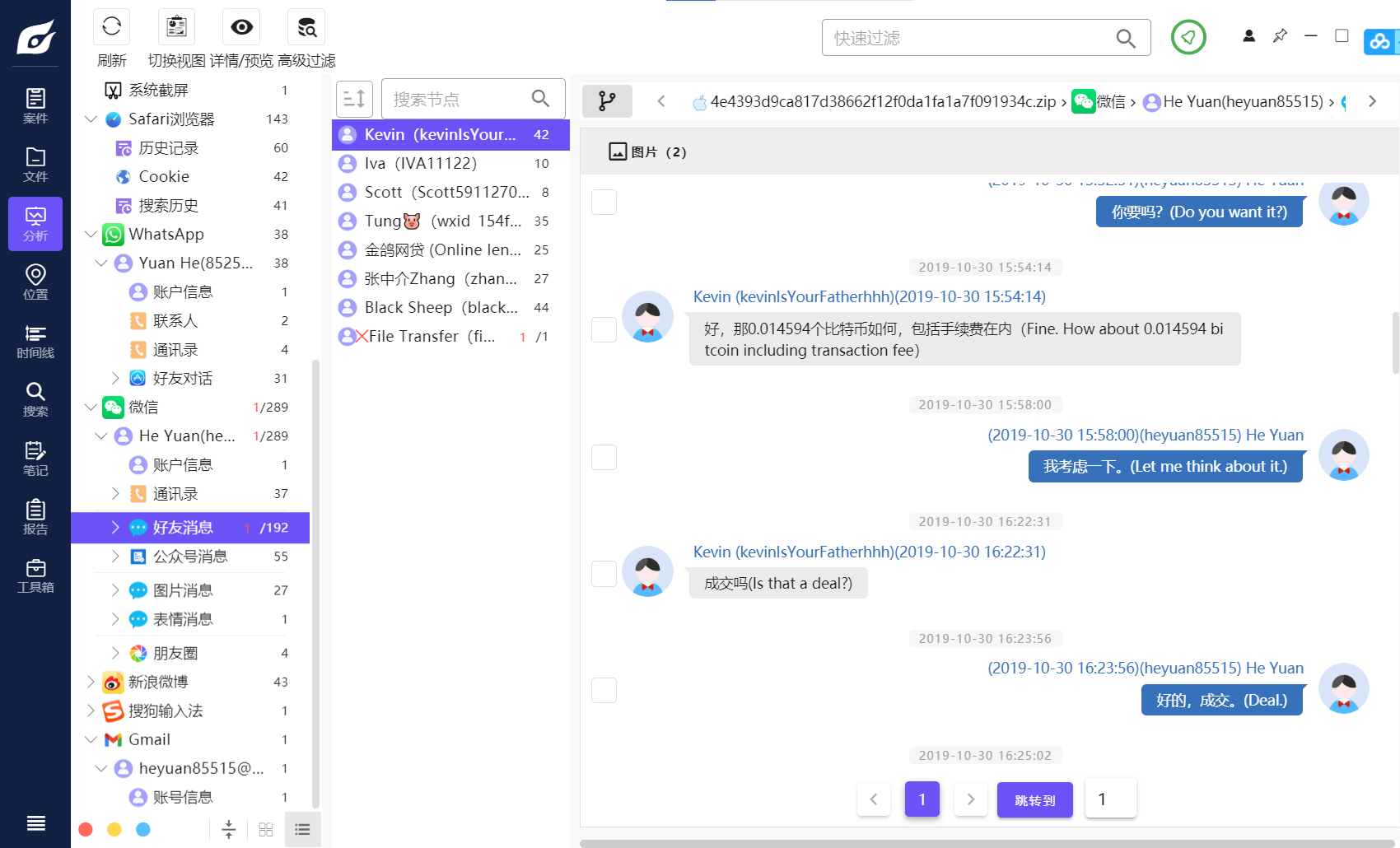

28 接上题,Hacker 最后要支付多少 Bitcoin 给 He Yuan?

A. 0.002312 B. 0.066666 C. 0.036354 D. 0.014594 E. 0.012398

答案:D

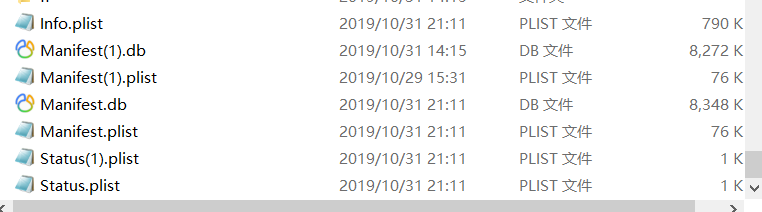

29 接上题,He Yuan 的 Bitcoin 收款地址是多少?

A. cI7g0tIzPuP2pxb20HQHNGOQdpmptDaCBf

B. InCeInFZmAP3PCLHLOchKTEZevQdHgQdP3

C. 4qISisBY2Z8xgh9C6orRfuRzmzXKznUc5Z

D. 18yZq8Dboyuvnd3R6pqG9kJkaZBki2JCoN

E. n5X7jwdPspKRgnZU6xzcEQueJanRqGdZQd

答案:D

遇到问题了,就是火眼证据大师对于微信交流的照片不能很好的还原,只能盯着两个无法显示的照片发愁。。。

问题解决办法(非常重要):

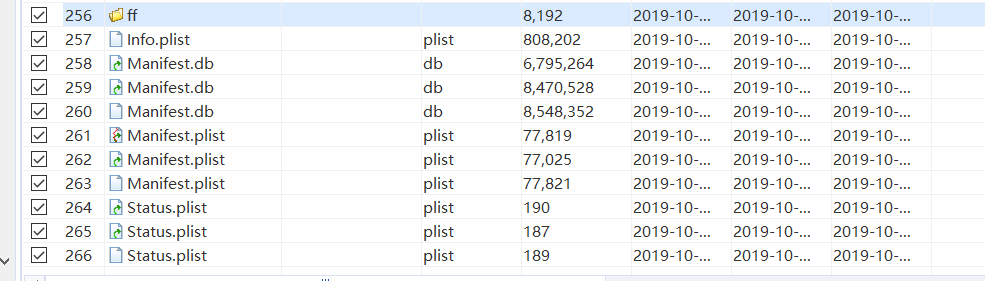

由上图可以得知手机共有两个备份,但是我们只能找到一个备份,原因就是备份被覆盖了。

在导出的时候系统会自动将这些重复的文件重命名,一些较晚的备份就会被忽略,所以备份就加载不出来了

由于我已经将文件修改过了,故仅介绍修改方法:先将不含(1)、(2)的文件删掉,之后其中的含有 (2) 的文件改名删掉(2)即可,这样操作后微信一些重要的图片就会显示出来了

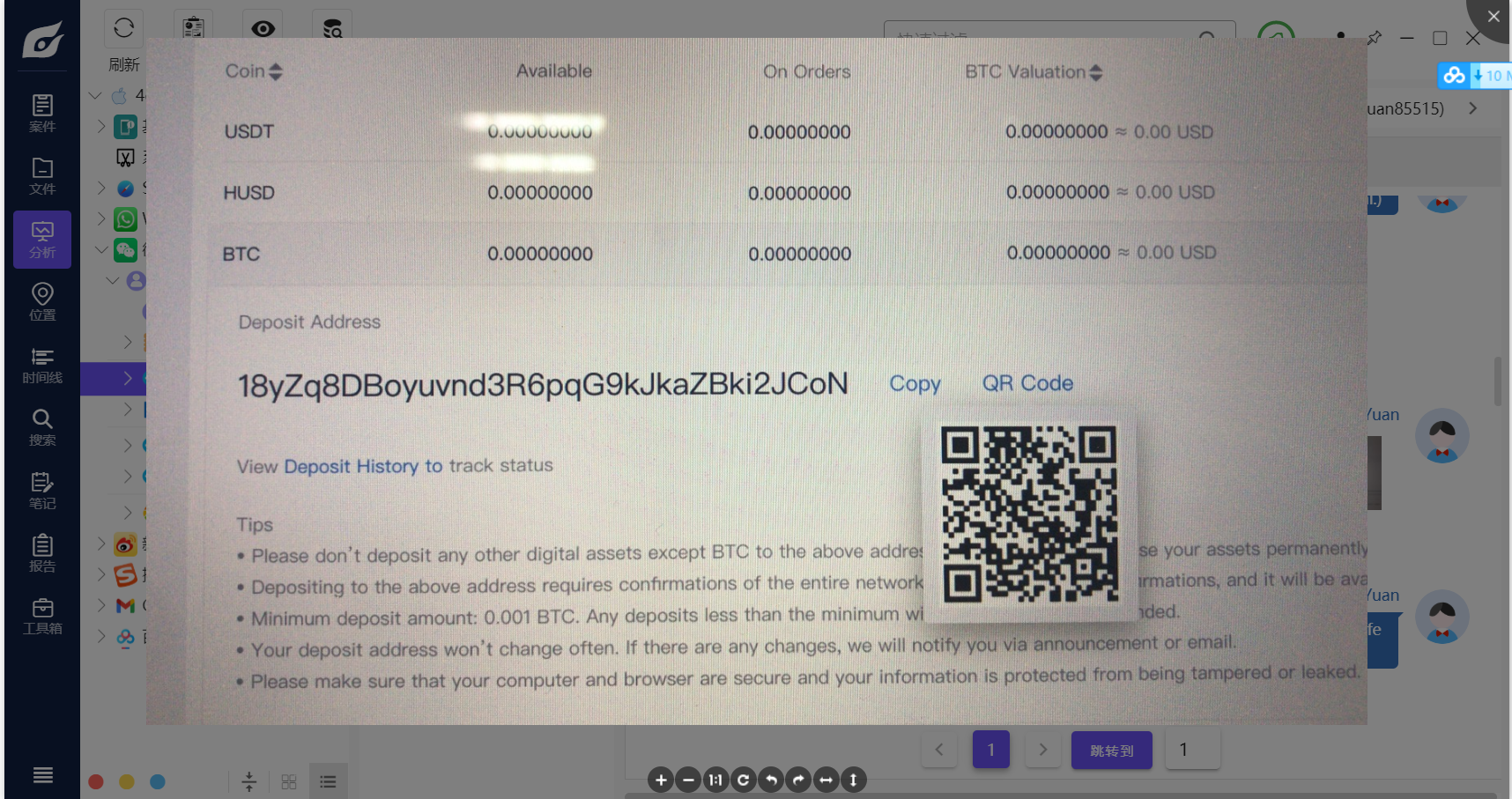

30 接上题,He Yuan 分享给 Hacker 的百度网盘链接是多少?

A. https://pan.baidu.com/s/u8rLTgLZabfd9Va1wRjzyc9

B. https://pan.baidu.com/s/nIDo2yLop_ciNUxihF2cZi8

C. https://pan.baidu.com/s/N6RiGxMZDnswlOUKRi0IB6Q

D. https://pan.baidu.com/s/uFUc4W0zYmrGZMOxVm843GU

E. https://pan.baidu.com/s/1QfrGtSAAffkyvnxi_aY3Ww

答案:E

31 接上题,He Yuan 提到的解压密码是多少?

A. bAtNyn3lHwP8xXW

B. hNfpdKcJlvpEFEa

C. decrypt123456

D. 2019123456

E. HetoHacker123456

答案:E

32 接上题,He Yuan 收到了来自哪位 hacker 的转账? hacker 的 wechat ID 是多少?

A. Kevin , wxid_ugo2wrc3fuci22

B. Scott , wxid_i1lhj24r792i22

C. Iva , wxid_7qh2jzeomtvp22

D. John , wxid_QAZbWKIgIz4jpu

E. Jack , wxid_dbEx7dtbX4zPbb

答案:A

33 根据 Wechat 聊天记录,He Yuan 在 2019-10-26 号(UTC+8)晚上跟哪位朋友出去吃晚饭了?朋友的 Wechat ID 是多少?

A. Iron Man , wxid_0ZYBi7dchvMIym

B. Black Panther , wxid_zSrai2bRoLUNVb

C. Red Bull , wxid_2yy2ekynoLbnq3

D. White Tiger, wxid_whMQ2YOLPiNNt7

E. Black Sheep , wxid_s00vt9uixjq922

答案:E

跟小黑🐏一起吃饭

34 在2019-10-31(UTC+8),何源用iPhone手机在车库拍了一些车的照片,请问最早的那张车照片是什么时候拍的?

A. 10/31/2019 18:53:29 PM(UTC+8)

B. 10/30/2019 10:43:27 AM(UTC+8)

C. 10/26/2019 19:53:29 PM(UTC+8)

D. 10/28/2019 20:40:30 PM(UTC+8)

E. 10/27/2019 10:53:29 AM(UTC+8)

答案:

题目有问题,不看

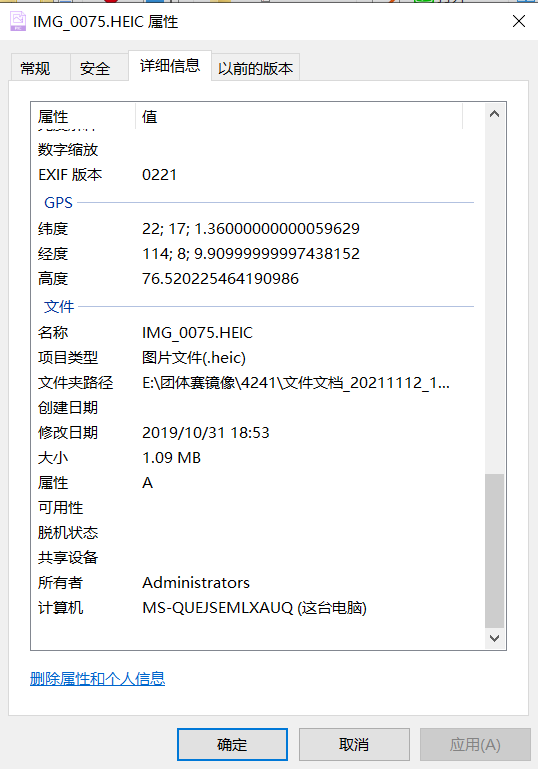

35 接上题,请问照片”IMG_0075.HEIC”拍摄地 GPS 坐标是以下哪一个?

A. 28 deg 13’ 5.25” N, 125 deg 9’ 6.34” E

B. 22 deg 17’ 1.36” N, 114 deg 8’ 9.91” E

C. 120 deg 23’ 5.58” N, 119 deg 7’ 4.53” E

D. 88 deg 6’ 2.14” N, 130 deg 6’ 7.86” E

E. 100 deg 17’ 1.36” N, 224 deg 6’ 8.57” E

答案:B

搜索找到该图片,之后导出查看详情信息

36 在何源的个人计算机中,你能找到一个 Veracrypt 加密容器文件吗?它的原始文件名是?

A. containerx.txt

B. VC_Container

C. $RV61F4M

D. data encrypt.txt

E. $IV61F4M

答案:D

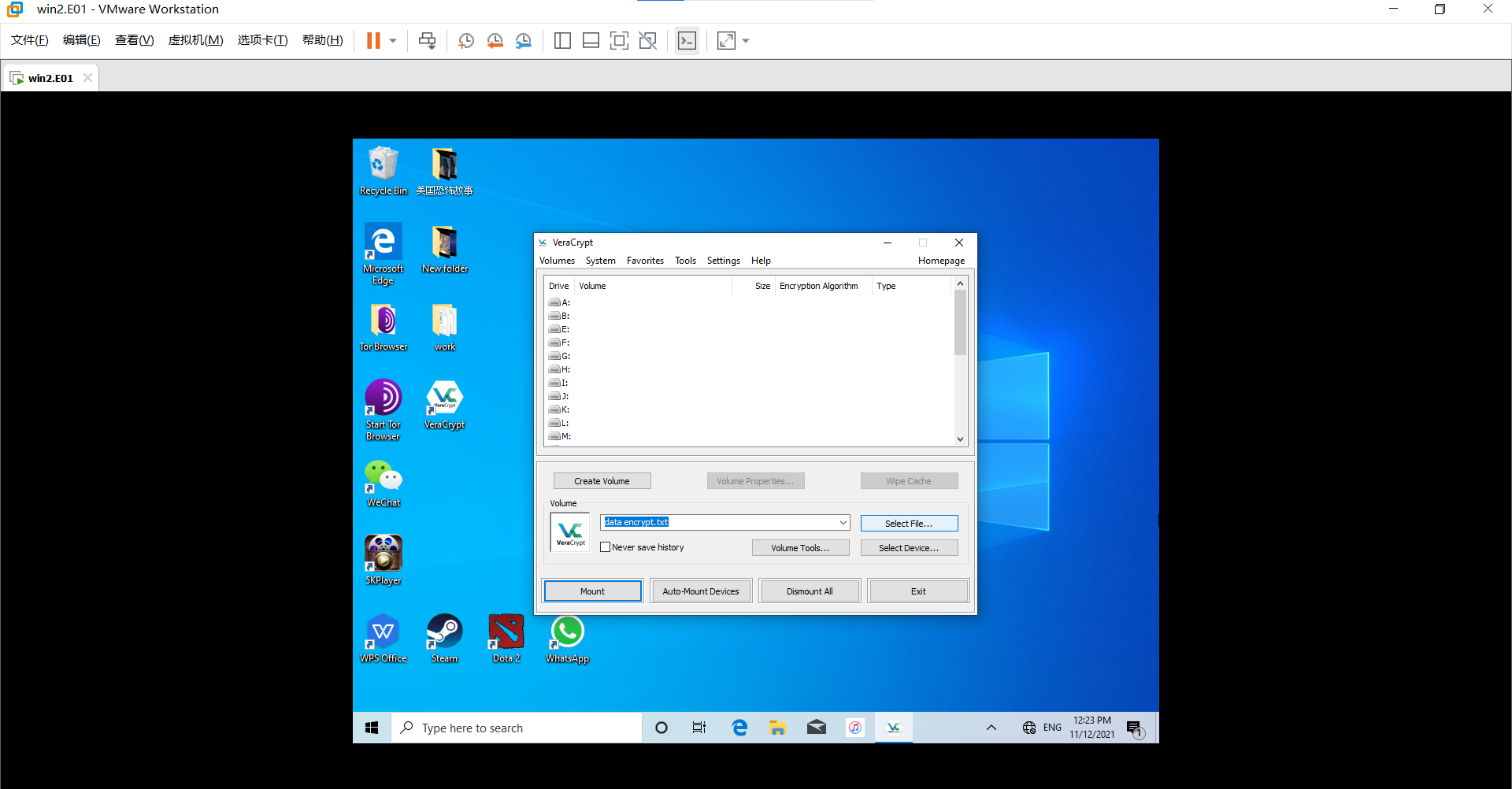

仿真打开虚拟机,打开VeraCrypt文件,会显示上一次加载的历史记录

37 接上题,此 Veracrypt 加密容器文件之前可能被挂载为哪一个盘符(drive letter) ?

A. A: B. B: C. Z: D. D: E. E:

答案:A

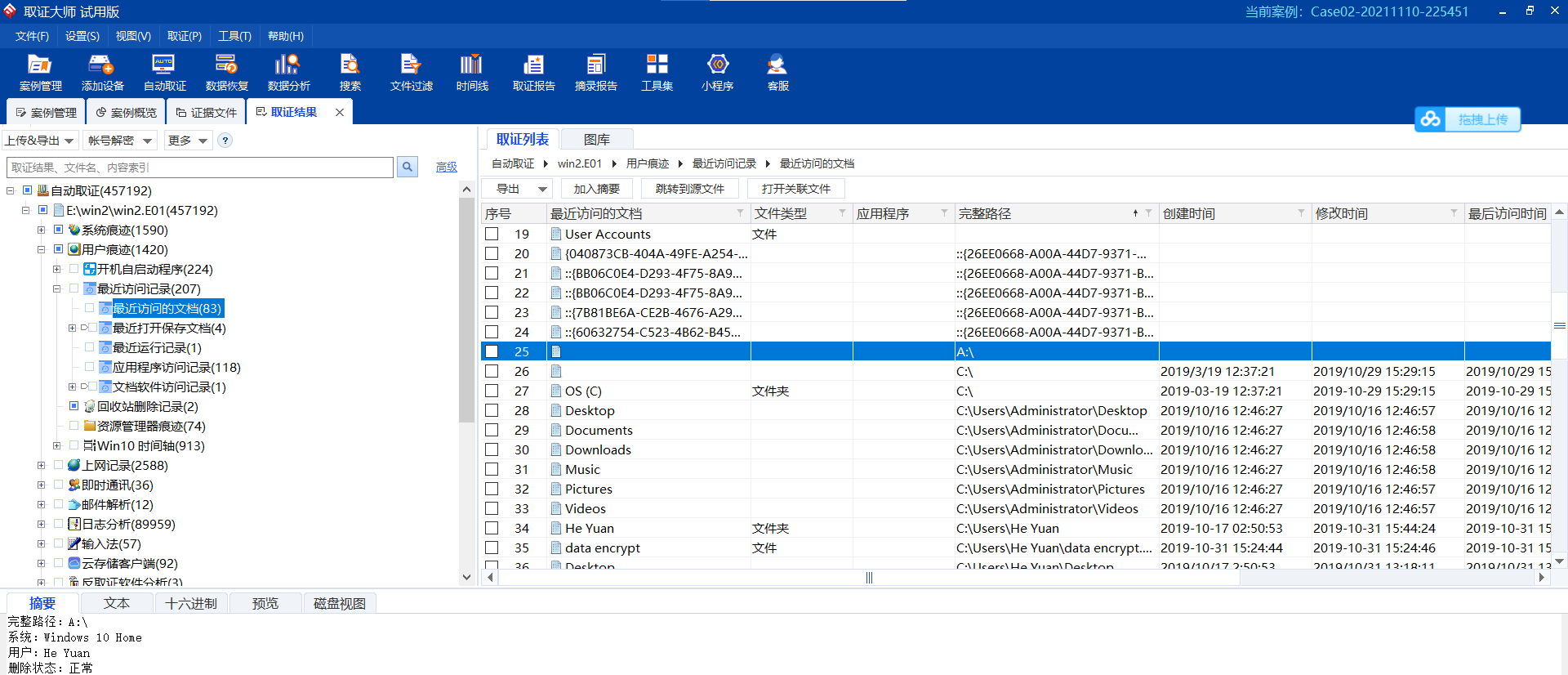

查看取证大师里面的最近访问的文档,会发现A盘的痕迹,推断应该使用VeraCrypt加载

38 在何源的个人计算机中,何源曾在电脑上登陆过客户端百度云盘,请问他的 Baidu 账号是多少?

A. Yuanhe516 B. Heyuan516 C. Heyuan515 D. Yuanhe515 E. None

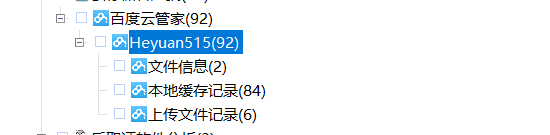

答案:C

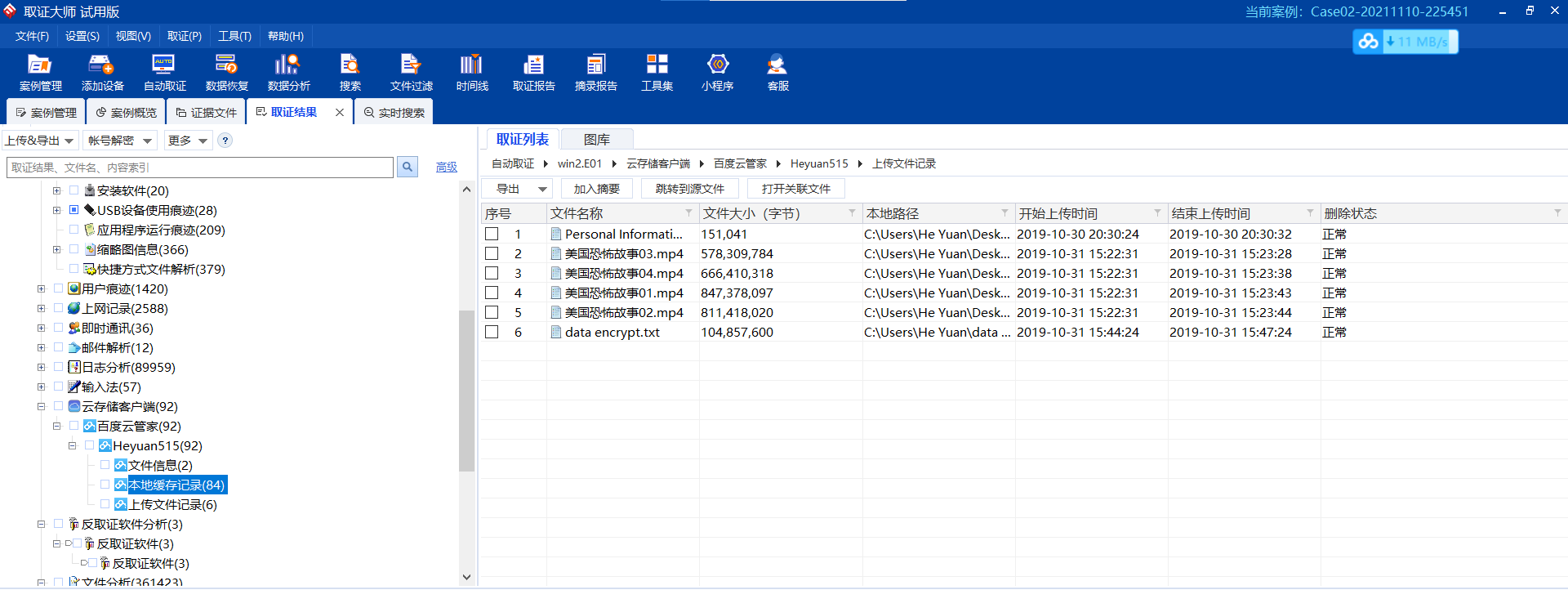

39 在何源的个人计算机中,何源利用客户端百度网盘上传过一些文件,请问以下哪一个是?

A. 美国恐怖故事 04.mp4

B. Crawler_connect.py

C. file encrypt.doc

D. Secret.xlsx

E. Company_info.xlsx

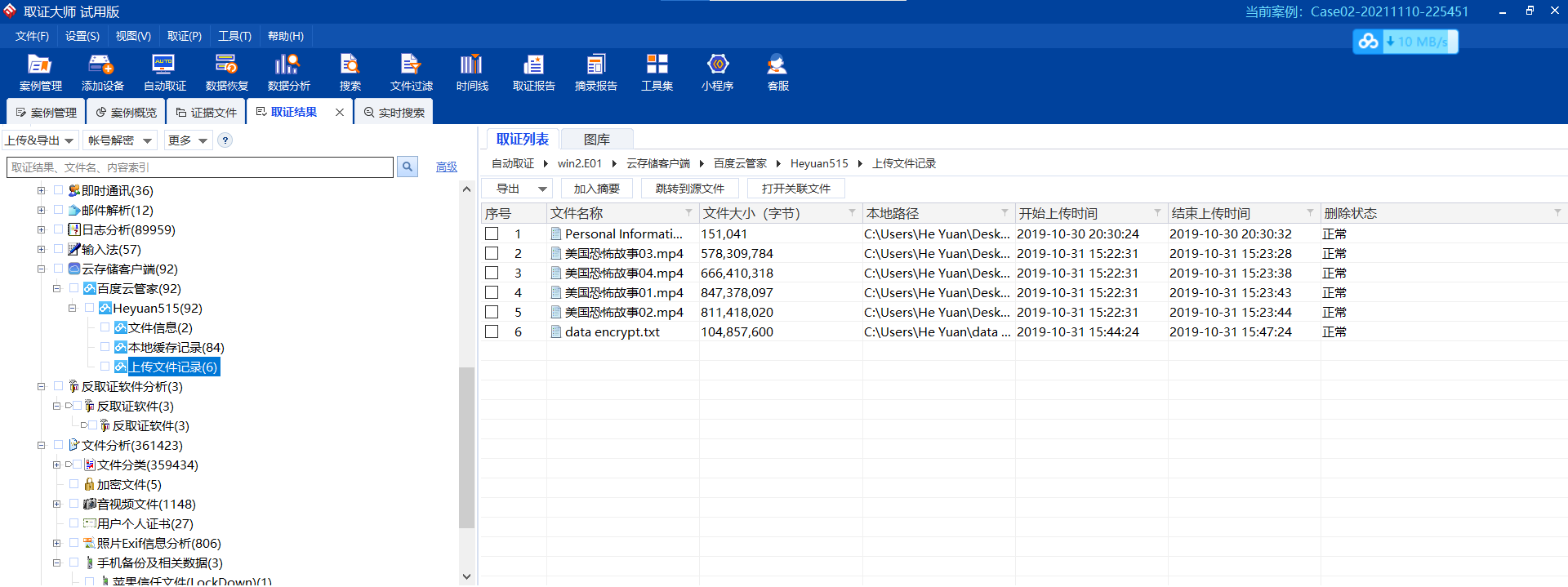

答案:A

找到上传文件记录

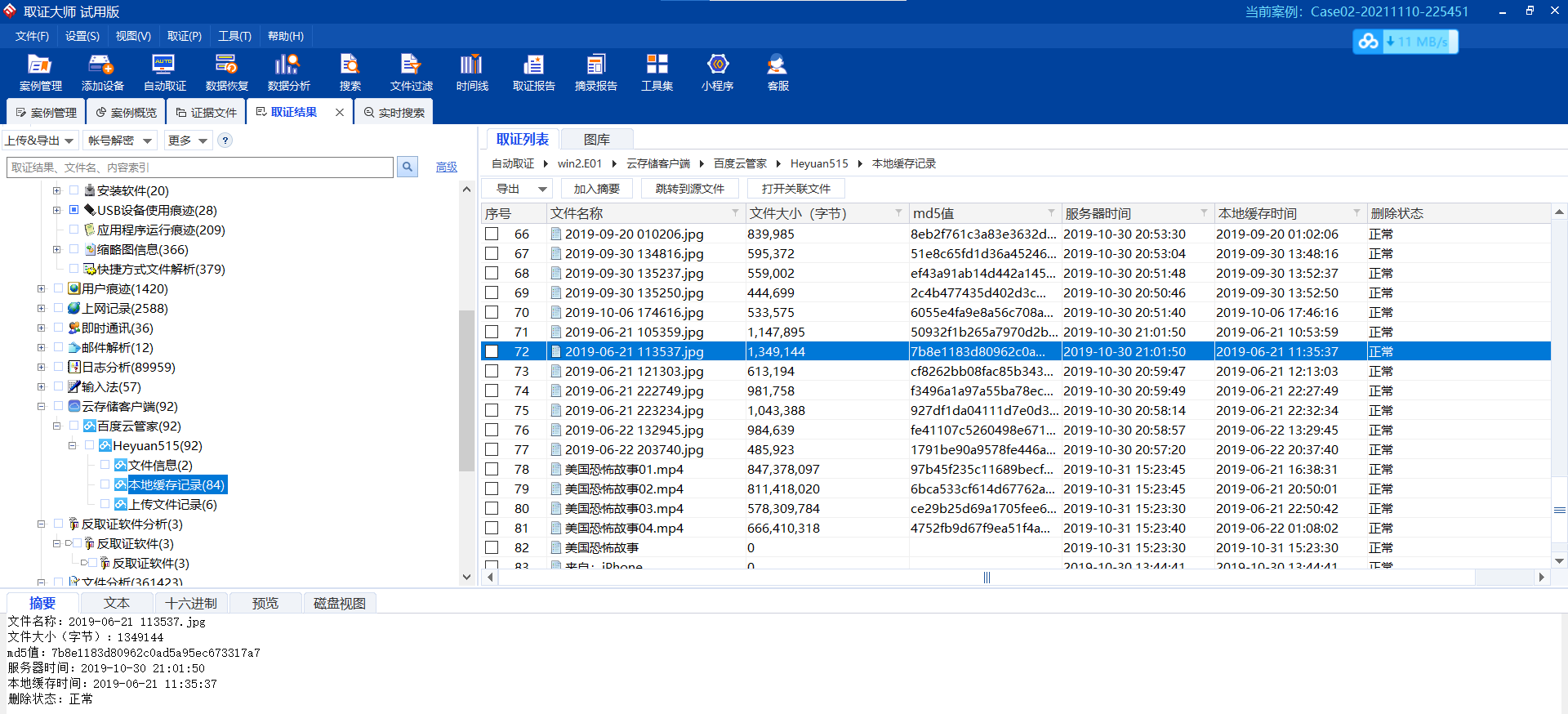

40 在何源的个人计算机中,何源 iPhone 手机中的一些图片曾被同步到他的百度网盘中,请问图片“2019-06-21 113537.jpg”的 MD5 hash 值是多少?

A. fe41107c5260498e67171755e2b4bb1d

B. 6055e4fa9e8a56c708a3db7198d091e7

C. 7b8e1183d80962c0ad5a95ec673317a7

D. 148685a257c49247f09b942237f1a248

E. db4a58e48ef51ca2c6c0f6e07f44d186

答案:C

41 在何源的个人计算机中,何源用百度网盘上传文件“/美国恐怖故事/美国恐怖故事 01.mp4”的起始时间是? (格式:UNIX Timestamp UTC+8)

A. 1572506551 B. 1572506618 C. 1572506608 D. 1572506551 E. 1572507864

答案:A

这题的难点在于北京时间与UNIX UTC +8的转换

可以写一个python程序来进行时间之间的转换

1 | import time |

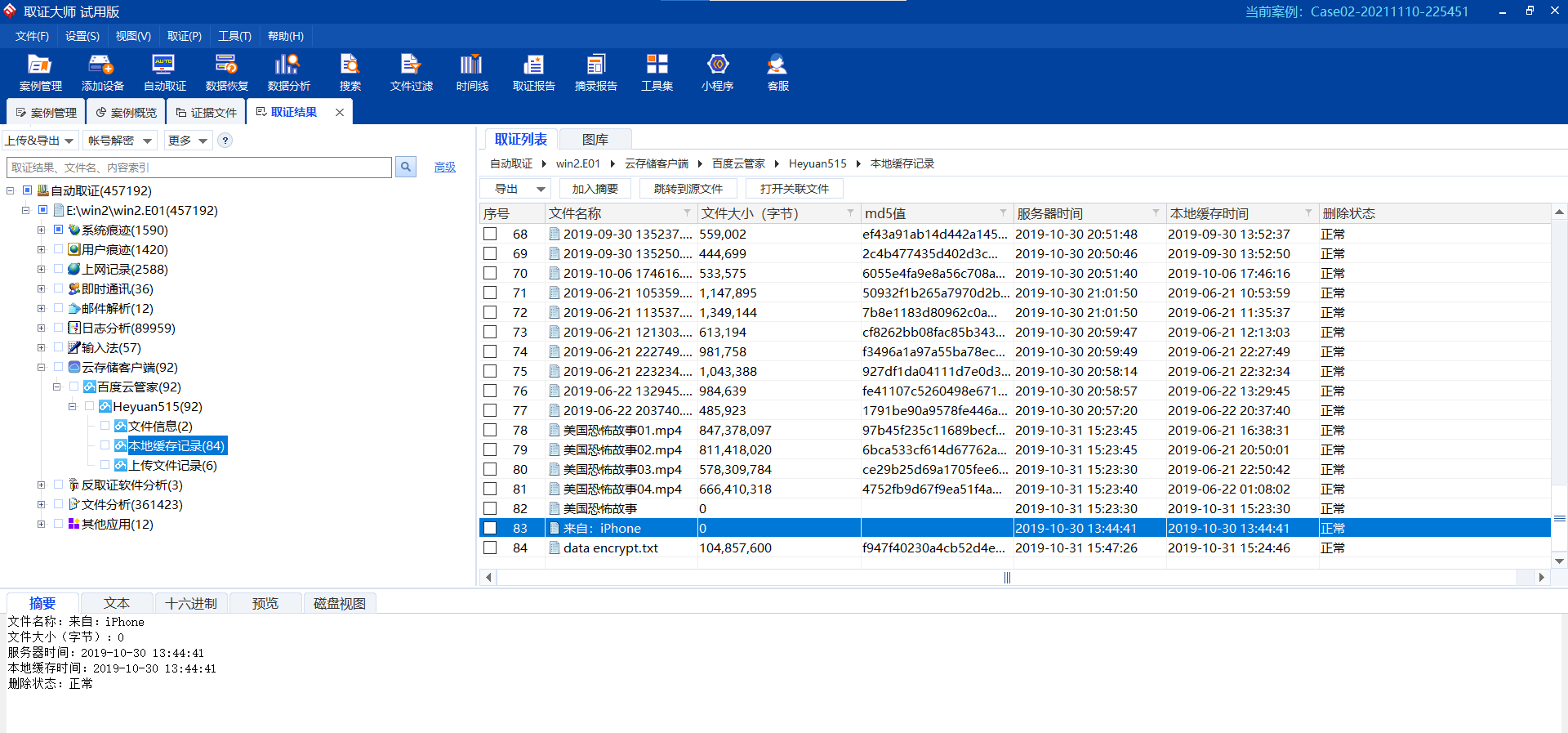

42 在何源的个人计算机中,可以发现有多少文件,文件夹存在于何源的百度网盘中?

A. Files: 55, Folder: 3

B. Files: 82,Folder: 2

C. Files: 23, Folder: 1

D. Files: 90, Folder: 2

E. Files: 102, Folder: 7

答案:B

这个在百度云管家的本地缓存记录能找到,其中有两个文件0字节是因为其本身只是个文件夹

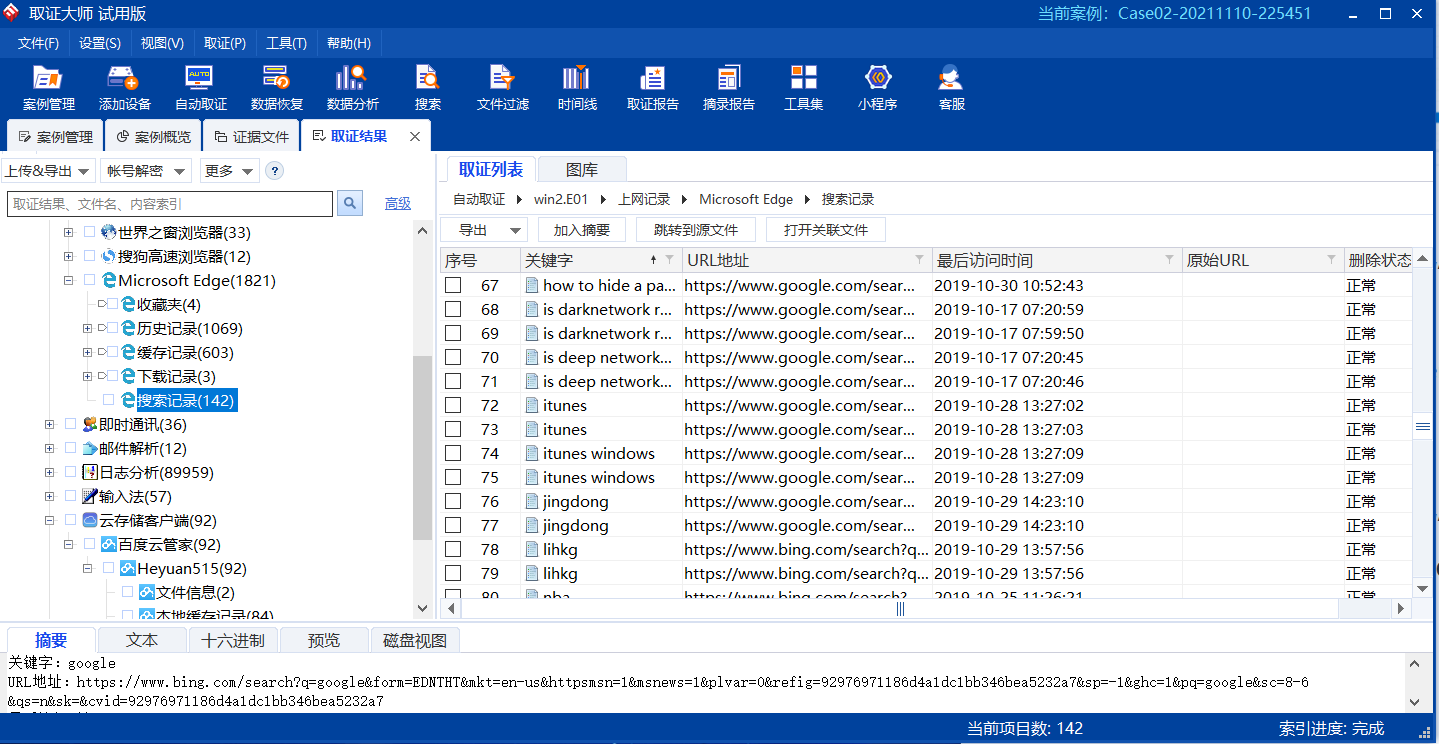

43 在何源的个人计算机中,用户“He Yuan”曾用 Microsoft Edge 浏览器 google 搜索过一些信息,以下哪个不是 搜索的关键词?

A. gmail register B. tor data sale C. online lender D. shadowsock E. how to hide a partition

答案:D

翻一翻,找一找

44 在何源的个人计算机中,用户“He Yuan”曾用 Microsoft Edge 浏览器注册过一个新的 Gmail account,请从网页标题痕迹中找出此账号。

答案:C

通过对题目中各个选项进行搜索,发现只能选C

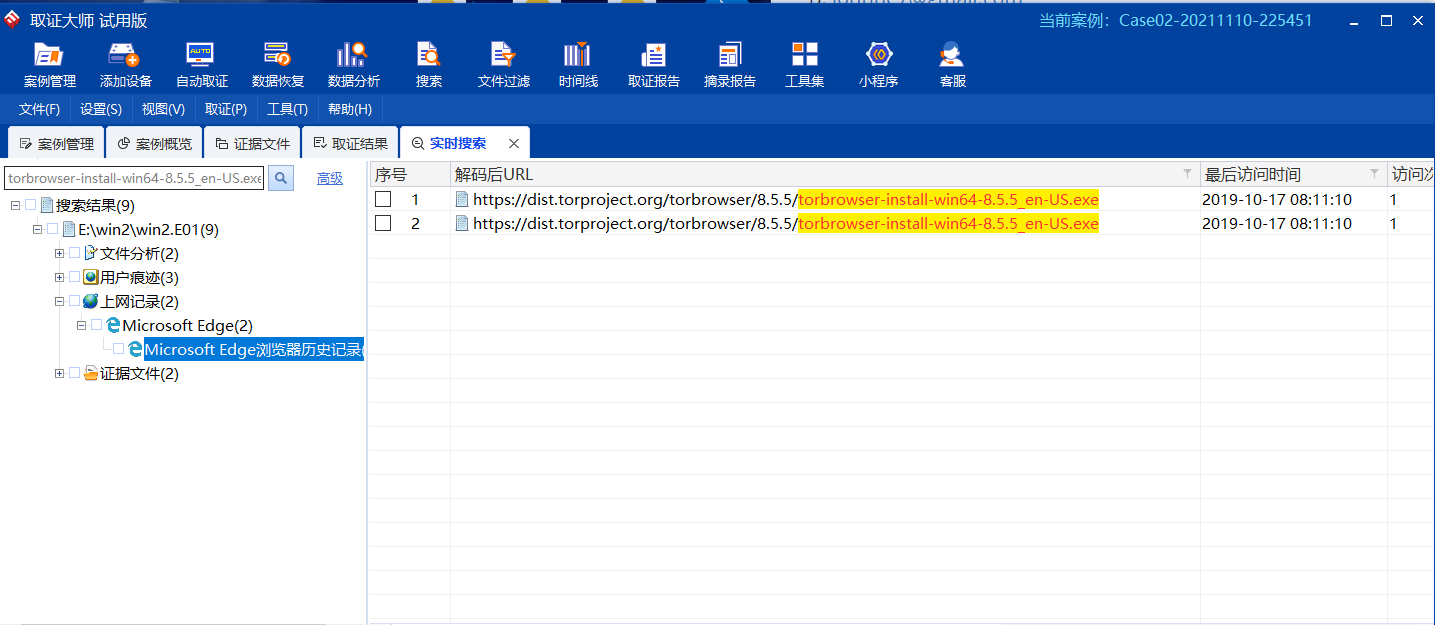

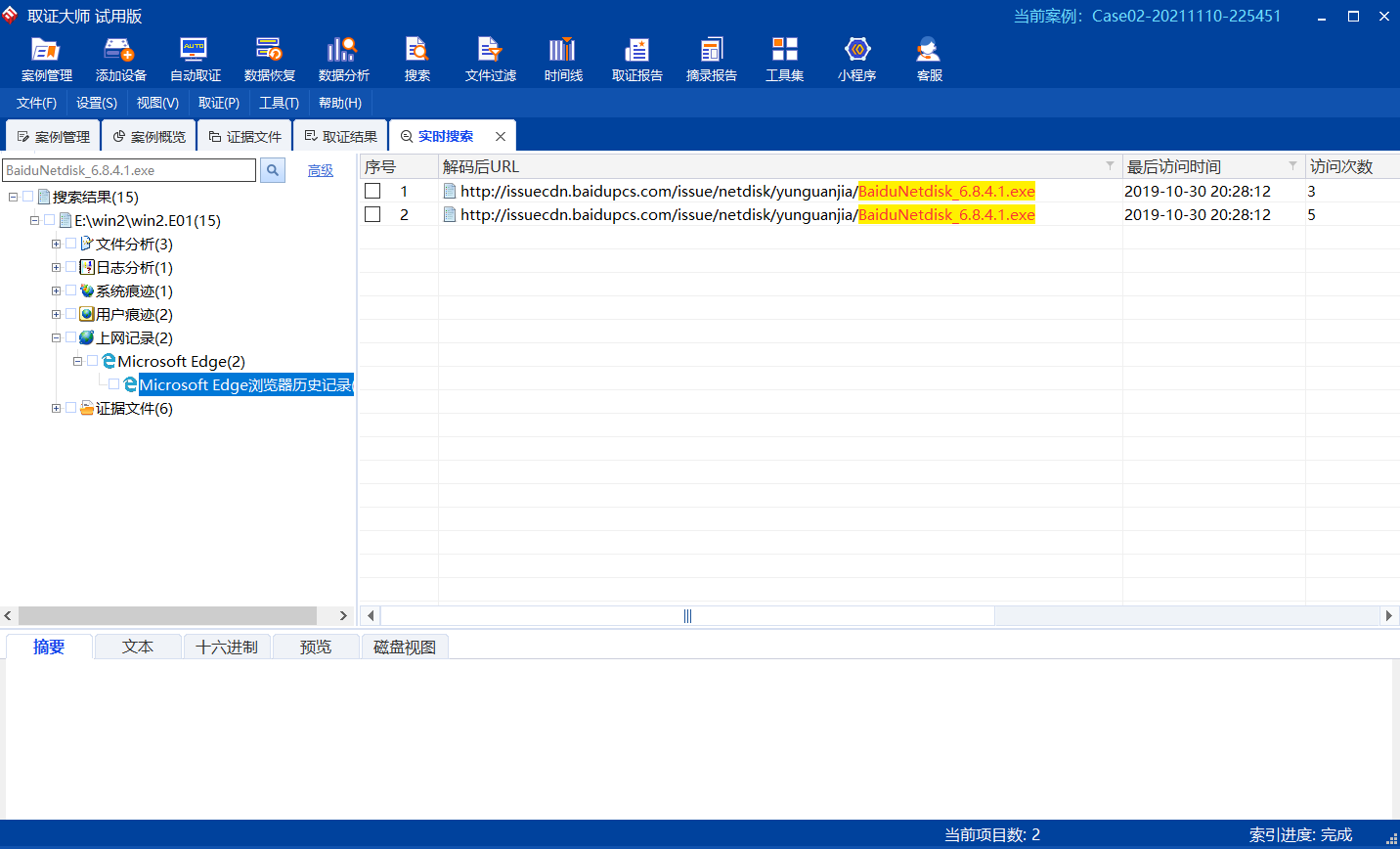

45 在何源的个人计算机中,用户“He Yuan”曾用 Microsoft Edge 浏览器下载过一些文件,以下哪一个不是?

A. WeChat_C1018.exe

B. bitcoin-018.1-win64-setup.exe

C. torbrowser-install-win64-8.5.5_en-US.exe

D. SteamSetup.exe

E. BaiduNetdisk_6.8.4.1.exe

答案:B

在edge的下载记录中可以看到曾经下载过A和D两个文件

C选项最然没有出现在下载记录中,但是能够搜到历史记录

E项也能找到

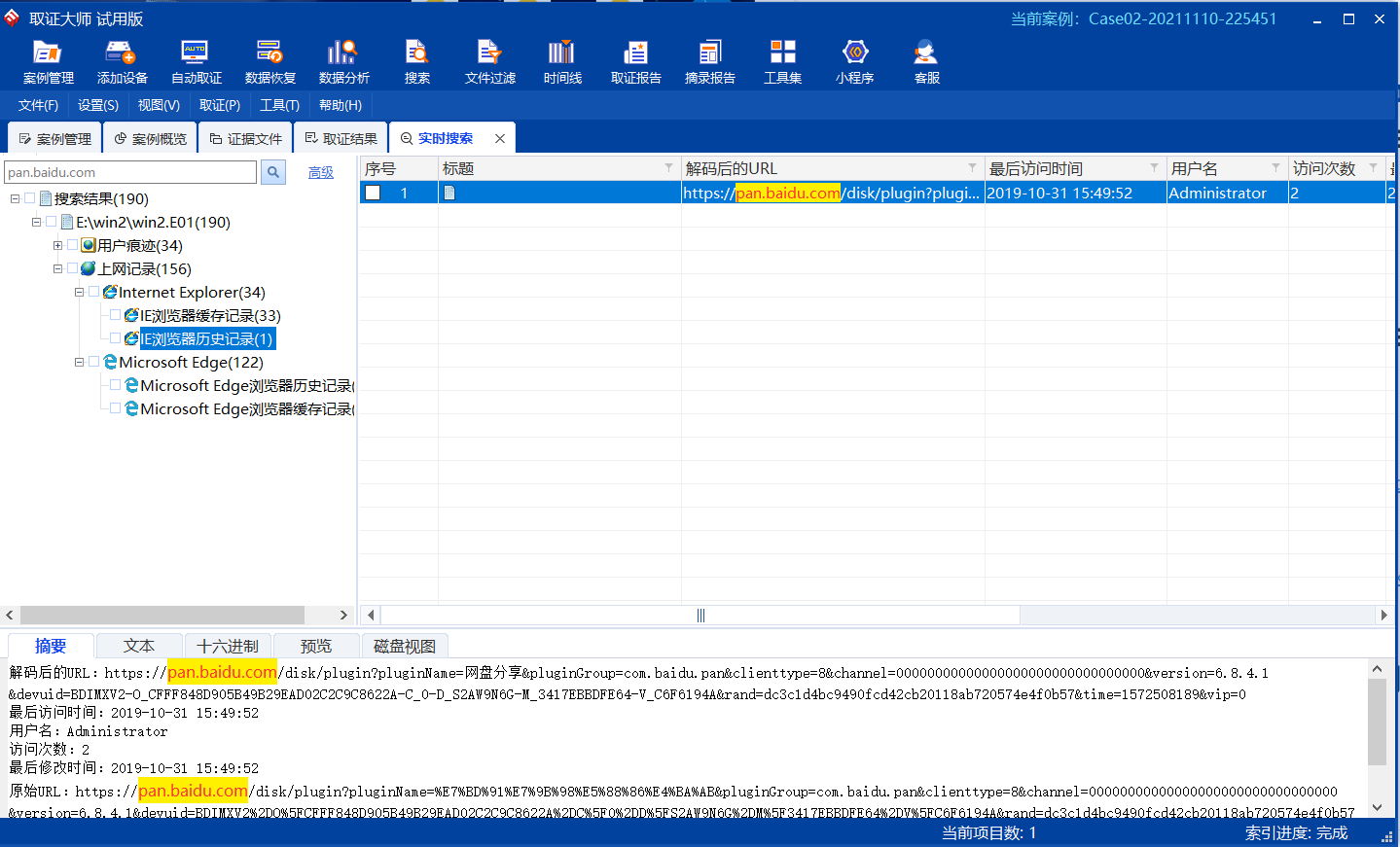

46 在何源的个人计算机中,用户“He Yuan”曾用以下哪款网页浏览器登陆过网页版百度网盘?

A. Internet Explorer B. Firefox C. Chrome D. Microsoft Edge E. Tor

答案:D

搜索pan.baidu.com即可,A选项的浏览器虽然也出现过记录,但是并不能说明曾经登陆过

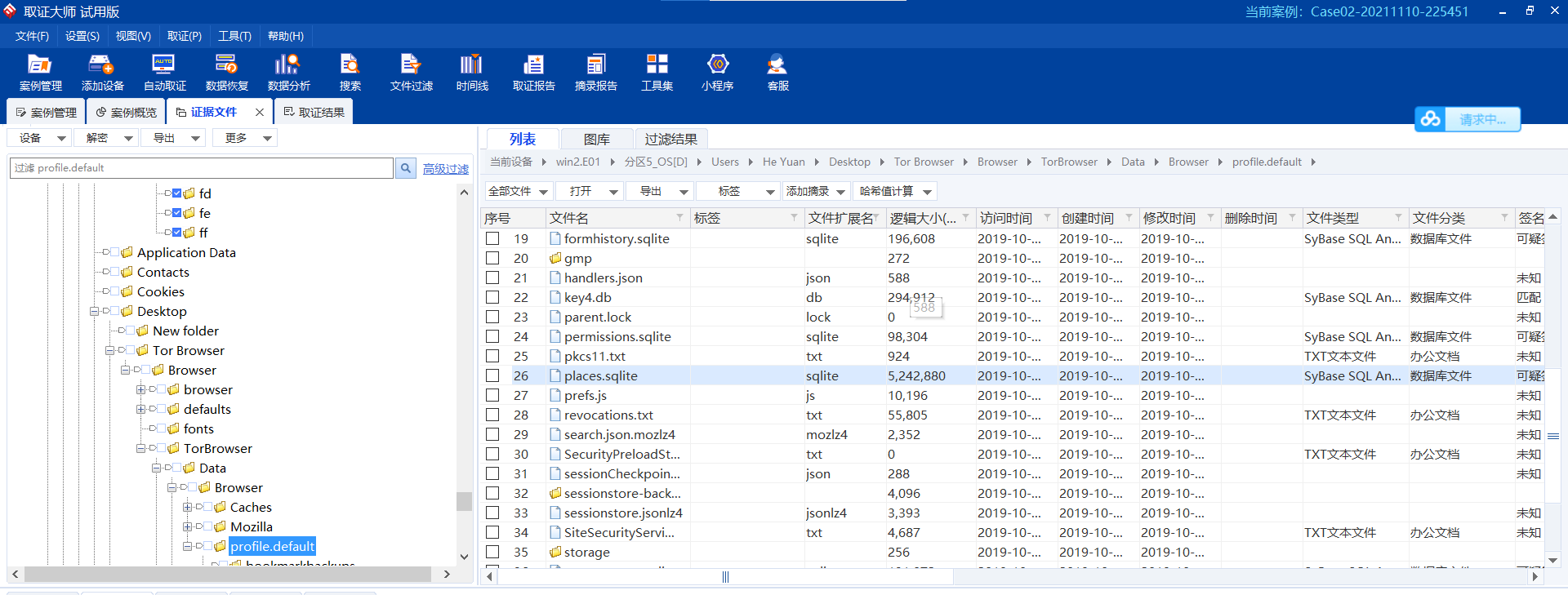

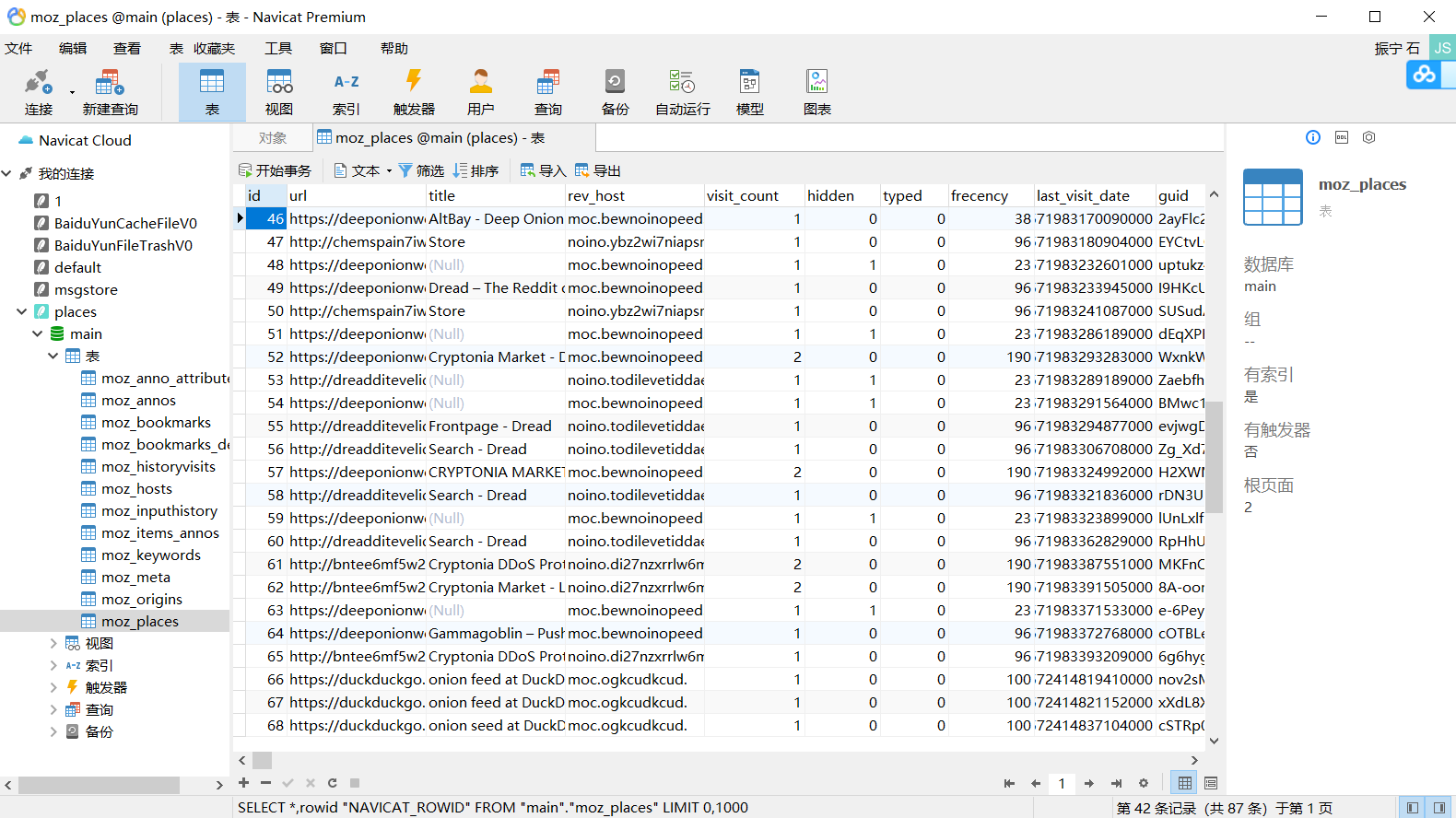

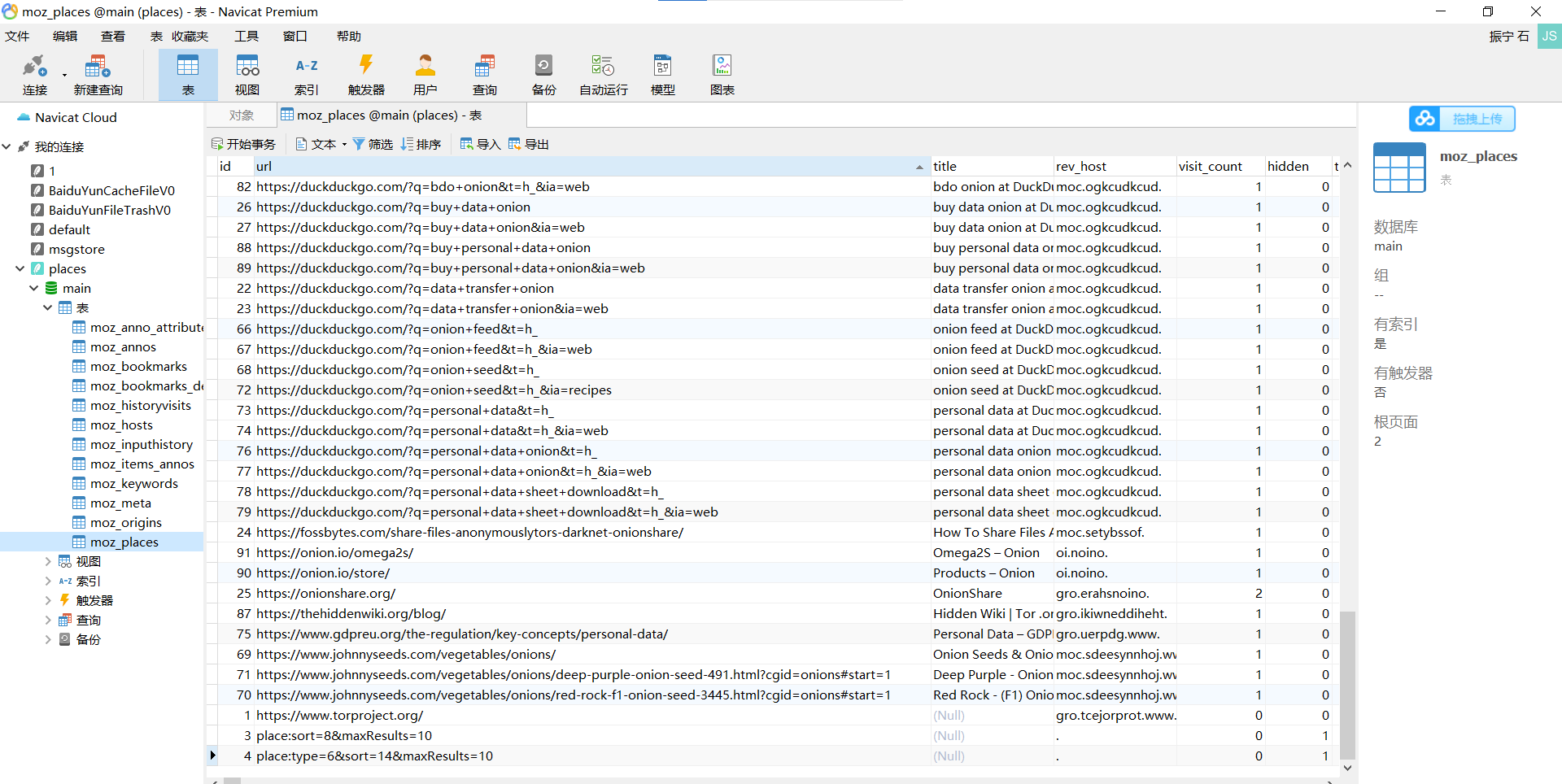

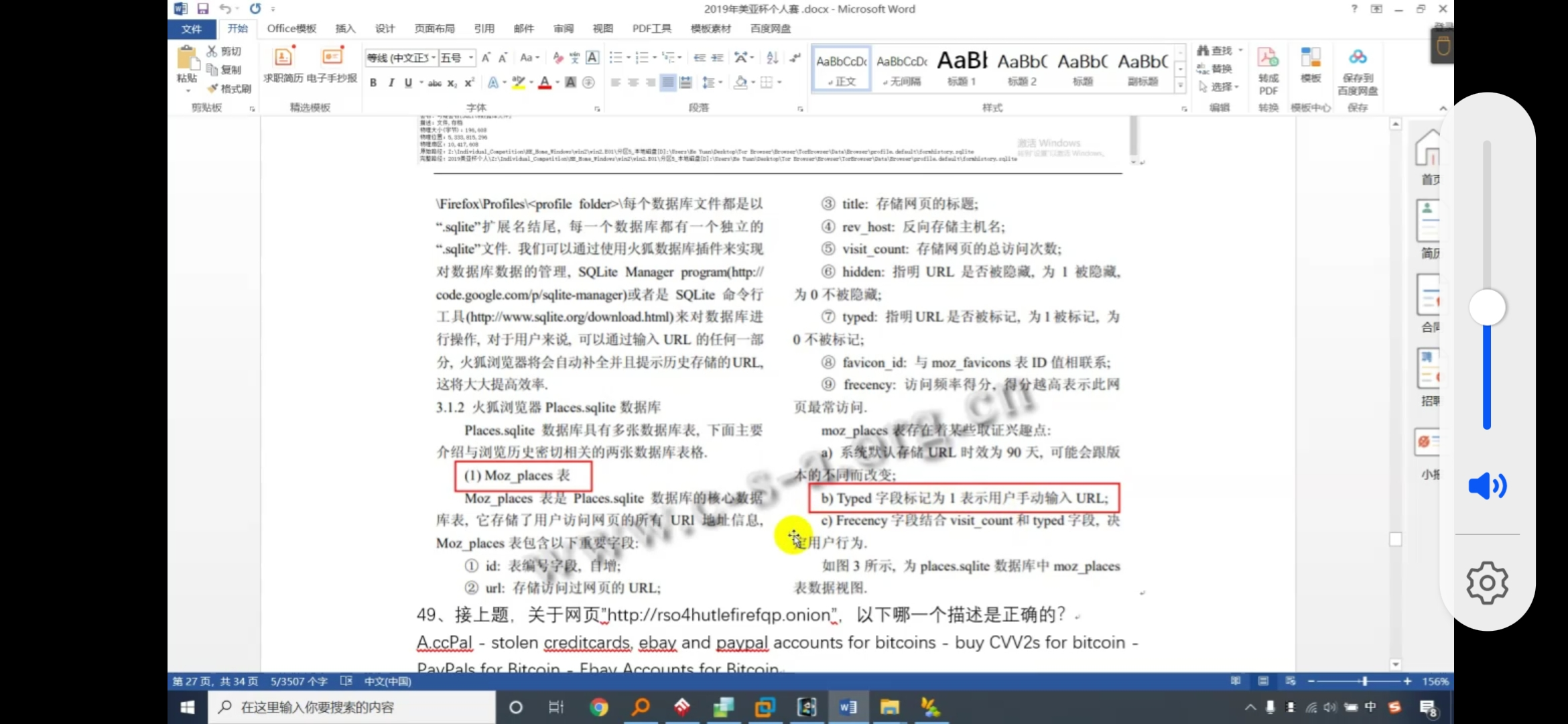

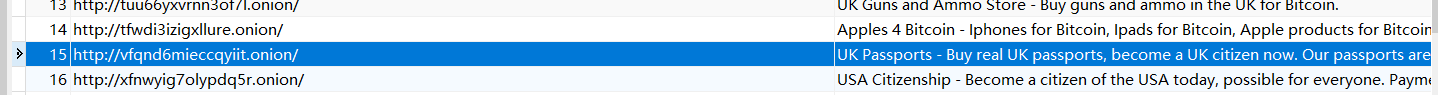

47 在何源的个人计算机中,用户“He Yuan”曾用 Tor 浏览器访问过一些网站,以下哪一个不是?

B. http://deepmix2cmtqm5ut74f4acz2eskr5htcdetpzupmdkas6fzi4cnc7sad.onion

C. http://vfqnd6mieccqyiit.onion

D. http://bntee6mf5w2okbpxdxheq7bk36yfmwithltxubliyvum6wlrrxzn72id.onion

E. http://silkroadjuwsx3nq.onion

答案:E

参照上面的目录找到一个数据库文件,里面记录着历史记录的一些信息

找到以一比对就行

48 接上题,以下哪个 URL 是由用户手动输入到 Tor 浏览器中的?

A. http://tfwdi3izigxllure.onion

C. http://deepmix5e3vptpr2.onion

D. http://vfqnd6mieccqyiit.onion

E. http://smoker32pk4qt3mx.onion

答案:C

找到typed为1的url即可

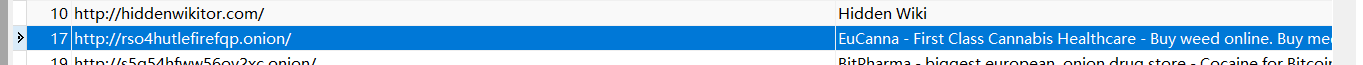

49 接上题,关于网页”http://rso4hutlefirefqp.onion”,以下哪一个描述是正确的?

A. ccPal - stolen creditcards, ebay and paypal accounts for bitcoins - buy CVV2s for bitcoin - PayPals for Bitcoin - Ebay Accounts for Bitcoin

B. UKPassports - Buy passport from the United Kingdom UK, real passports from the UK, no fake passports

C. Stolen Apple Products for Bitcoin. Get the newest apple products for a fraction of the price. Iphones for Bitcoin, Ipads for Bitcoin.

D. NLGrowers - Buy Weed, Hash, Cannabis, Marijuana with from the netherlands with Bitcoins - your deep web weed source

E. We sell medical cannabis, rick simpson cannabis oil and other medical cannabis products

答案:E

50 接上题,哪个网页引导用户到了网页” http://vfqnd6mieccqyiit.onion”?

D. http://xfnwyig7olypdq5r.onion

E. https://www.onionexplore.org

答案:D

找到相邻的即可url

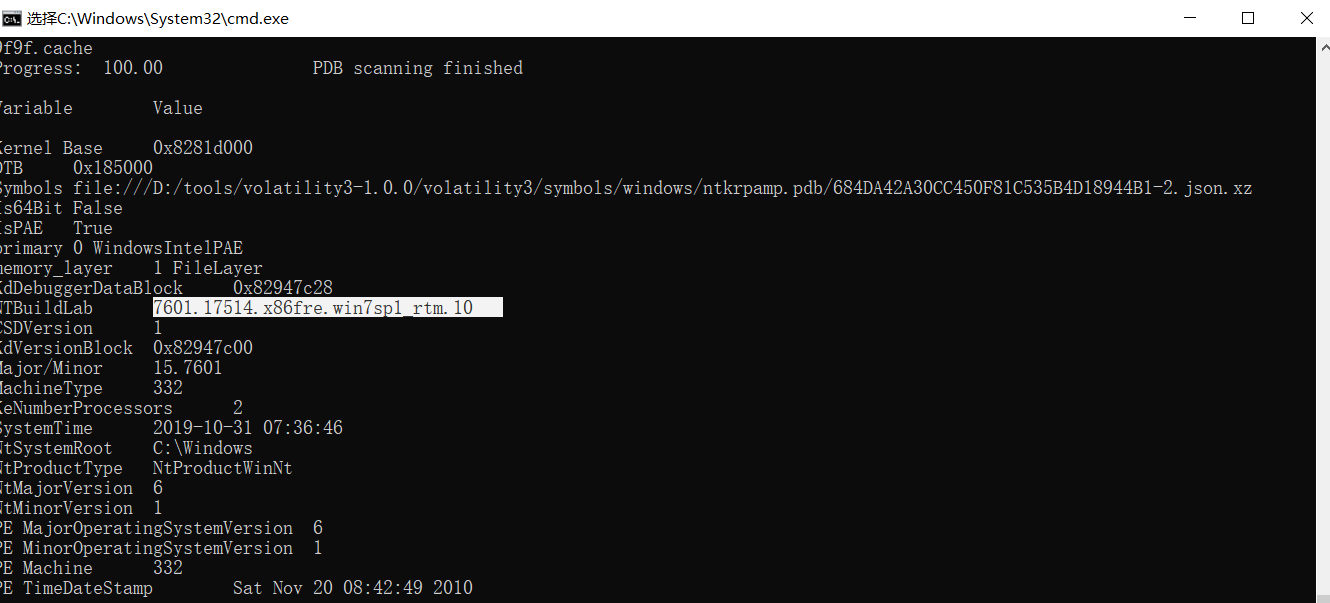

51 分析何源的公司计算机内存镜像,何源的公司计算机操作系统以及硬件架构是什么?

A. Windows 7 x86 B. Windows 7 x64 C. Windows 8 x86 D. Windows 8 x64 E. Windows 10 x64

答案:C

装配好volatility后再命令行中输入

python vol.py -f E:\百度网盘电子取证\HE_Company_Windows_RAM\memdump.mem windows.info

-f 【路径文件】路径文件自己调整

可以看到系统及基本信息(可能还要仔细看一看)

内存镜像制作时间为(SystemTime): 2019年10月31日,注意这是UTC时间需要加8才是中国时区。

2.2 NTBuildLab第一个数字7601,根据Windows版本号查询得知该系统为Windows 7, X86。

2.3 Is64Bit False 表示这不是是一个64位系统。DTB的话貌似是出现在linux系统中。

banners.Banners Attempts to identify potential linux banners in an image

configwriter.ConfigWriter

Runs the automagics and both prints and outputs configuration in the output directory.

frameworkinfo.FrameworkInfo

Plugin to list the various modular components of Volatility

isfinfo.IsfInfo Determines information about the currently available ISF files, or a specific one

layerwriter.LayerWriter

Runs the automagics and writes out the primary layer produced by the stacker.

linux.bash.Bash Recovers bash command history from memory.

linux.check_afinfo.Check_afinfo

Verifies the operation function pointers of network protocols.

linux.check_creds.Check_creds

Checks if any processes are sharing credential structures

linux.check_idt.Check_idt

Checks if the IDT has been altered

linux.check_modules.Check_modules

Compares module list to sysfs info, if available

linux.check_syscall.Check_syscall

Check system call table for hooks.

linux.elfs.Elfs Lists all memory mapped ELF files for all processes.

linux.keyboard_notifiers.Keyboard_notifiers

Parses the keyboard notifier call chain

linux.lsmod.Lsmod Lists loaded kernel modules.

linux.lsof.Lsof Lists all memory maps for all processes.

linux.malfind.Malfind

Lists process memory ranges that potentially contain injected code.

linux.proc.Maps Lists all memory maps for all processes.

linux.pslist.PsList

Lists the processes present in a particular linux memory image.

linux.pstree.PsTree

Plugin for listing processes in a tree based on their parent process ID.

linux.tty_check.tty_check

Checks tty devices for hooks

mac.bash.Bash Recovers bash command history from memory.

mac.check_syscall.Check_syscall

Check system call table for hooks.

mac.check_sysctl.Check_sysctl

Check sysctl handlers for hooks.

mac.check_trap_table.Check_trap_table

Check mach trap table for hooks.

mac.ifconfig.Ifconfig

Lists loaded kernel modules

mac.kauth_listeners.Kauth_listeners

Lists kauth listeners and their status

mac.kauth_scopes.Kauth_scopes

Lists kauth scopes and their status

mac.kevents.Kevents

Lists event handlers registered by processes

mac.list_files.List_Files

Lists all open file descriptors for all processes.

mac.lsmod.Lsmod Lists loaded kernel modules.

mac.lsof.Lsof Lists all open file descriptors for all processes.

mac.malfind.Malfind

Lists process memory ranges that potentially contain injected code.

mac.mount.Mount A module containing a collection of plugins that produce data typically foundin Mac’s mount command

mac.netstat.Netstat

Lists all network connections for all processes.

mac.proc_maps.Maps Lists process memory ranges that potentially contain injected code.

mac.psaux.Psaux Recovers program command line arguments.

mac.pslist.PsList Lists the processes present in a particular mac memory image.

mac.pstree.PsTree Plugin for listing processes in a tree based on their parent process ID.

mac.socket_filters.Socket_filters

Enumerates kernel socket filters.

mac.timers.Timers Check for malicious kernel timers.

mac.trustedbsd.Trustedbsd

Checks for malicious trustedbsd modules

mac.vfsevents.VFSevents

Lists processes that are filtering file system events

timeliner.Timeliner

Runs all relevant plugins that provide time related information and orders the results by time.

windows.bigpools.BigPools

List big page pools.

windows.cachedump.Cachedump

Dumps lsa secrets from memory

windows.callbacks.Callbacks

Lists kernel callbacks and notification routines.

windows.cmdline.CmdLine

Lists process command line arguments.

windows.dlllist.DllList

Lists the loaded modules in a particular windows memory image.

windows.driverirp.DriverIrp

List IRPs for drivers in a particular windows memory image.

windows.driverscan.DriverScan

Scans for drivers present in a particular windows memory image.

windows.dumpfiles.DumpFiles

Dumps cached file contents from Windows memory samples.

windows.envars.Envars

Display process environment variables

windows.filescan.FileScan

Scans for file objects present in a particular windows memory image.

windows.getservicesids.GetServiceSIDs

Lists process token sids.

windows.getsids.GetSIDs

Print the SIDs owning each process

windows.handles.Handles

Lists process open handles.

windows.hashdump.Hashdump

Dumps user hashes from memory

windows.info.Info Show OS & kernel details of the memory sample being analyzed.

windows.lsadump.Lsadump

Dumps lsa secrets from memory

windows.malfind.Malfind

Lists process memory ranges that potentially contain injected code.

windows.memmap.Memmap

Prints the memory map

windows.modscan.ModScan

Scans for modules present in a particular windows memory image.

windows.modules.Modules

Lists the loaded kernel modules.

windows.mutantscan.MutantScan

Scans for mutexes present in a particular windows memory image.

windows.netscan.NetScan

Scans for network objects present in a particular windows memory image.

windows.poolscanner.PoolScanner

A generic pool scanner plugin.

windows.privileges.Privs

Lists process token privileges

windows.pslist.PsList

Lists the processes present in a particular windows memory image.

windows.psscan.PsScan

Scans for processes present in a particular windows memory image.

windows.pstree.PsTree

Plugin for listing processes in a tree based on their parent process ID.

windows.registry.certificates.Certificates

Lists the certificates in the registry’s Certificate Store.

windows.registry.hivelist.HiveList

Lists the registry hives present in a particular memory image.

windows.registry.hivescan.HiveScan

Scans for registry hives present in a particular windows memory image.

windows.registry.printkey.PrintKey

Lists the registry keys under a hive or specific key value.

windows.registry.userassist.UserAssist

Print userassist registry keys and information.

windows.ssdt.SSDT Lists the system call table.

windows.statistics.Statistics

windows.strings.Strings

Reads output from the strings command and indicates which process(es) each string belongs to.

windows.svcscan.SvcScan

Scans for windows services.

windows.symlinkscan.SymlinkScan

Scans for links present in a particular windows memory image.

windows.vadinfo.VadInfo

Lists process memory ranges.

windows.vadyarascan.VadYaraScan

Scans all the Virtual Address Descriptor memory maps using yara.

windows.verinfo.VerInfo

Lists version information from PE files.

windows.virtmap.VirtMap

Lists virtual mapped sections.

yarascan.YaraScan Scans kernel memory using yara rules (string or file).

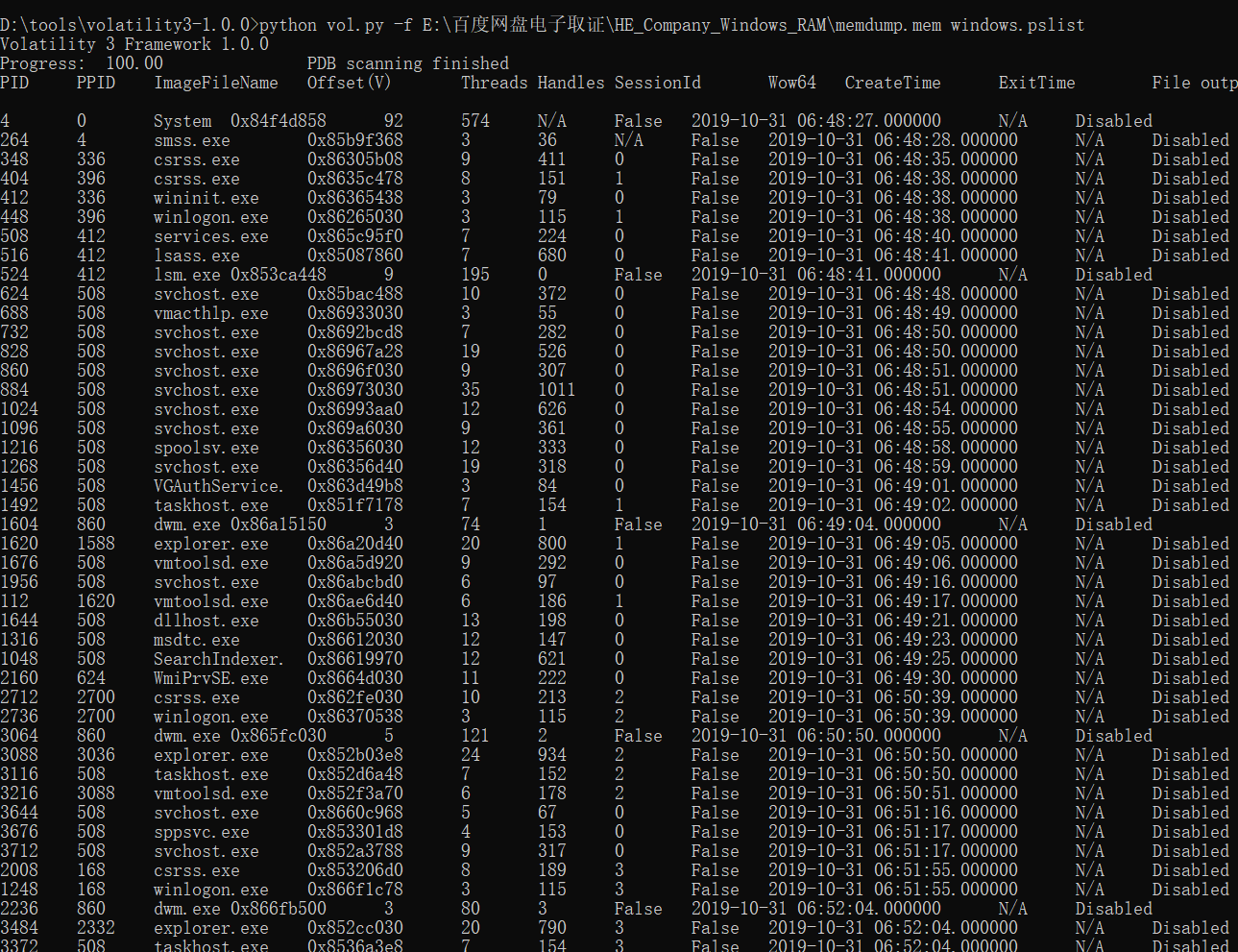

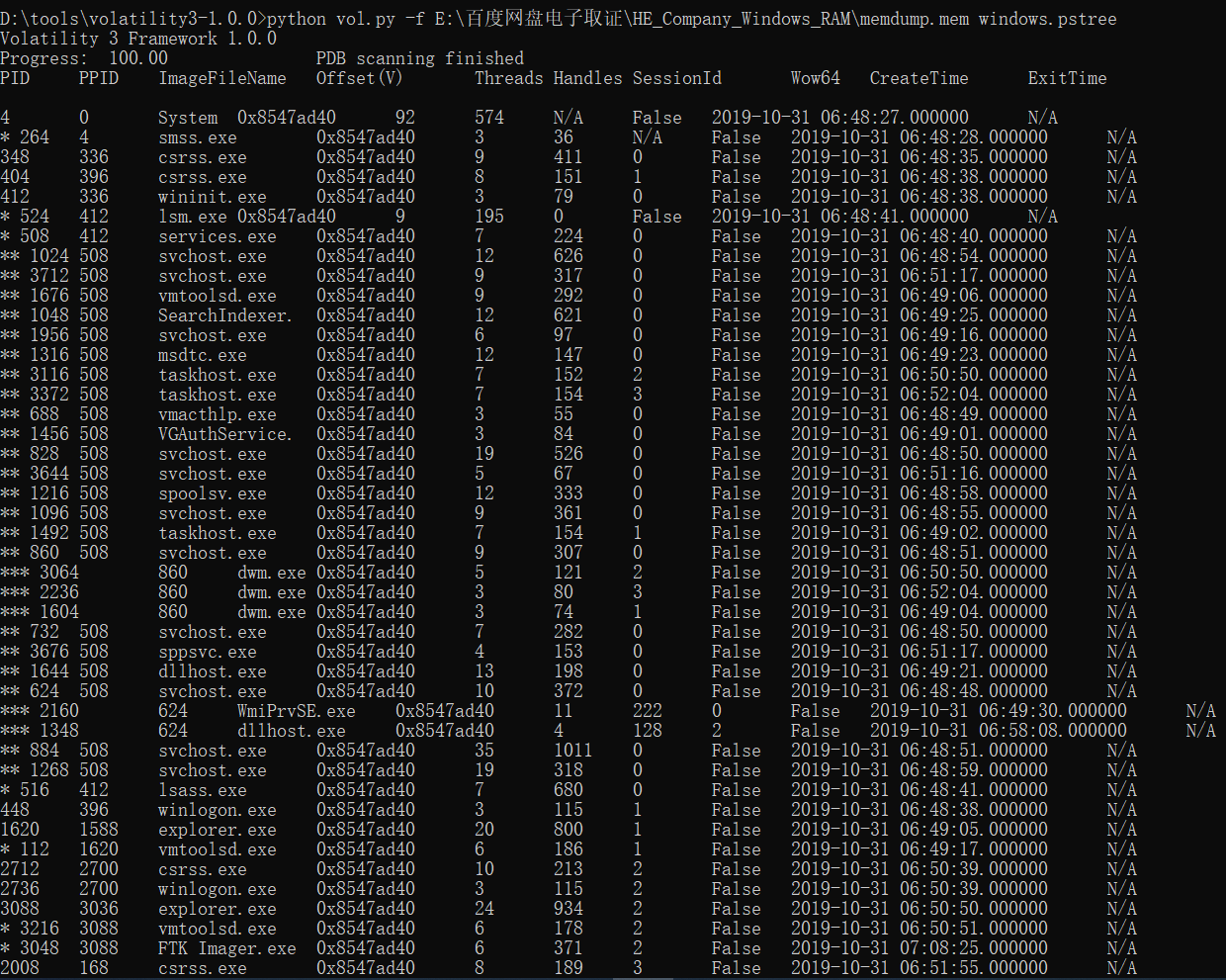

52 分析何源的公司计算机内存镜像,以下哪一个是进程“explorer.exe”的 PID?

A. 5098 B. 3484 C. 3048 D. 2236 E. 9875

答案:B

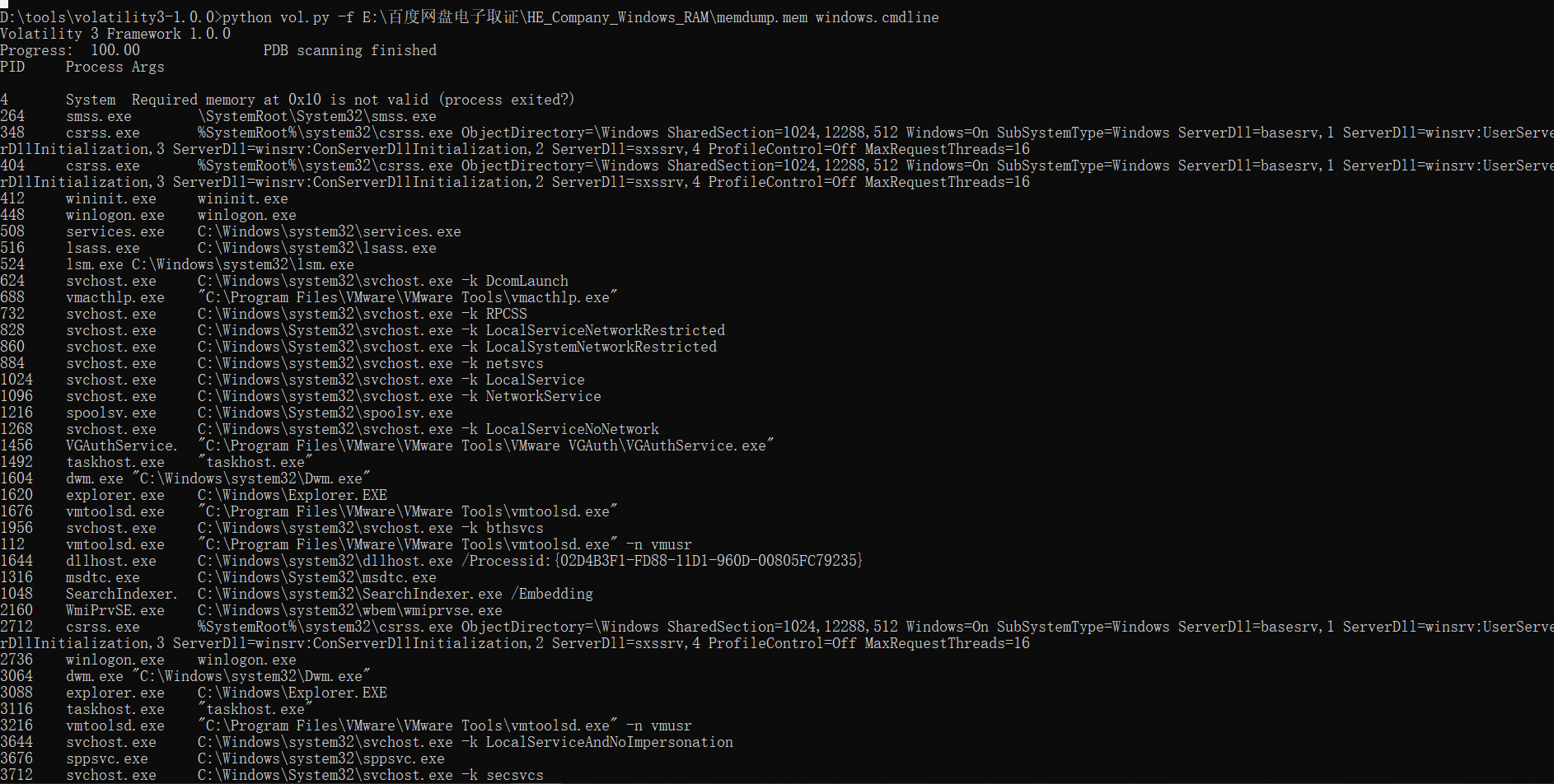

输入指令可以查看进程列表

python vol.py -f E:\百度网盘电子取证\HE_Company_Windows_RAM\memdump.mem windows.pslist

其他的我也一并放出来吧

进程命令行参数(windows.cmdline.CmdLine)

进程号(PID),进程名称(Process)和参数(Args)三列

进程列表(windows.pstree)

pstree可以获得关于进程的大量消息:

4.1 子父进程关系:PID代表当前进程ID,PPID代表父进程ID。

pstree按照子父进程关系(每行前面星号个数)排列进程信息。

比如424号进程(wininit.exe)下有1个子进程(PID为524的services.exe)。

反过来讲,PID为524的services.exe的父进程为PID为424的wininit.exe。

4.2 Wow64是用于在64位系统上运行32位应用程序的子系统。

如果值为False表示该进程是一个原生的64位应用程序,否则为32位应用程序。

4.3 Windows中4号进程固定为System,它是Windows页面内存管理进程。

其创建时间基本等于系统开机时间。

4.4 进程名称,句柄数,线程数这些是很多比赛中会经常考到的值。

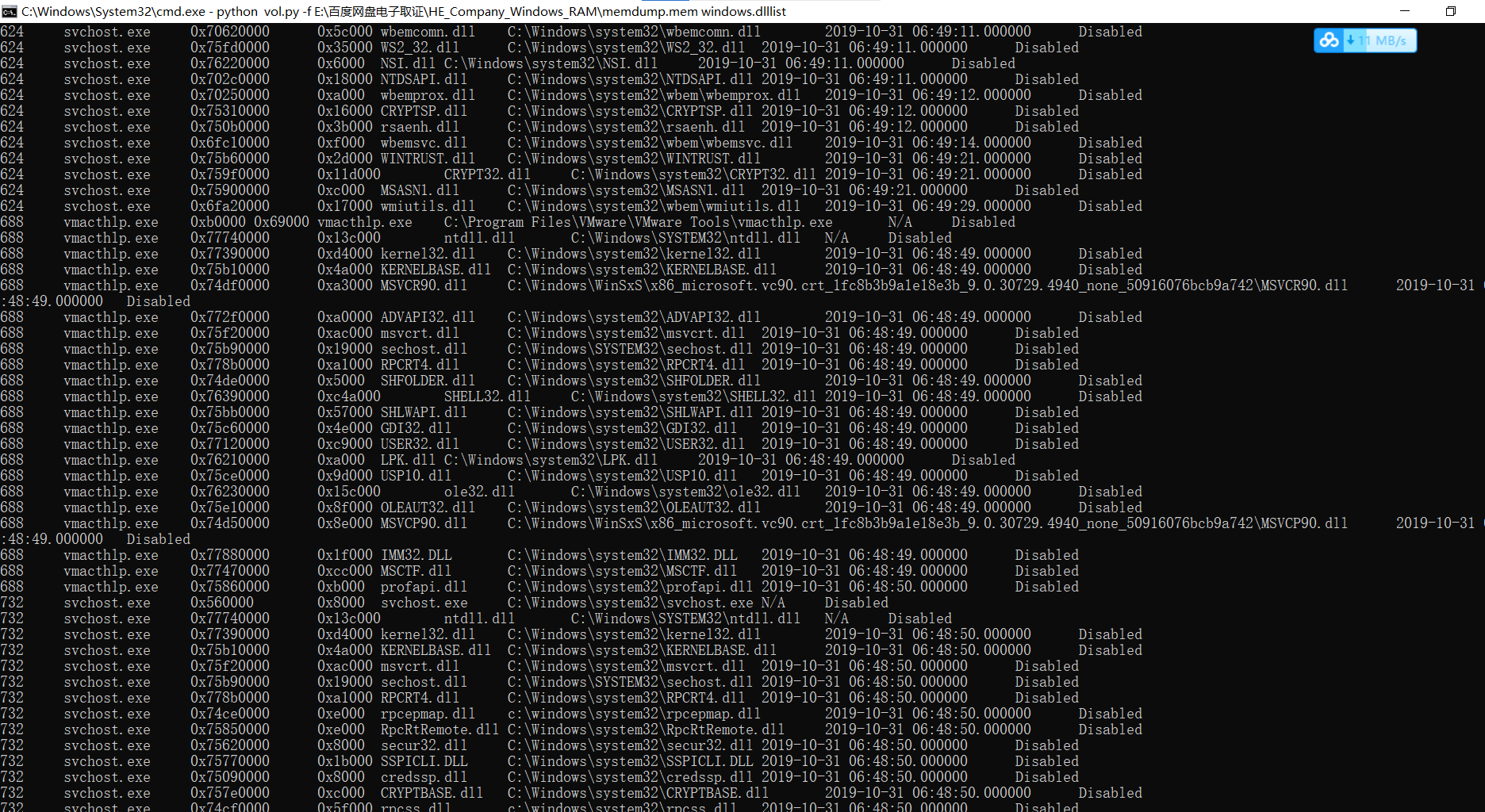

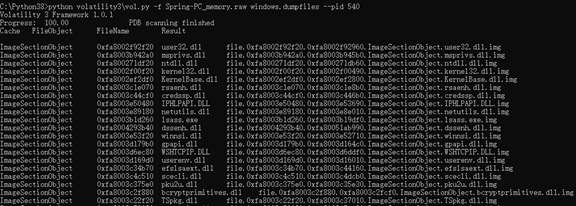

动态库列表(windows.dlllist)

动态库列表可以从内存中搜索所有进程加载的动态库列表,有一些关键字段分别是所属进程PID,进程名称,动态库路径。

需要注意可执行文件自身也会当作动态库显示出来。

当需要从内存中导出指定进程的可执行文件时,可以采用–dump参数,比如

1 | pythonvolatility3\vol.py -f Spring-PC_memory.raw windows.dlllist --pid 2176 --dump |

Tips:dlllist输出大量信息很难做查找工作,此时可以用重定向将结果输出到文件。

1 | pythonvolatility3\vol.py -f Spring-PC_memory.raw windows.dlllist > dllresult.txt |

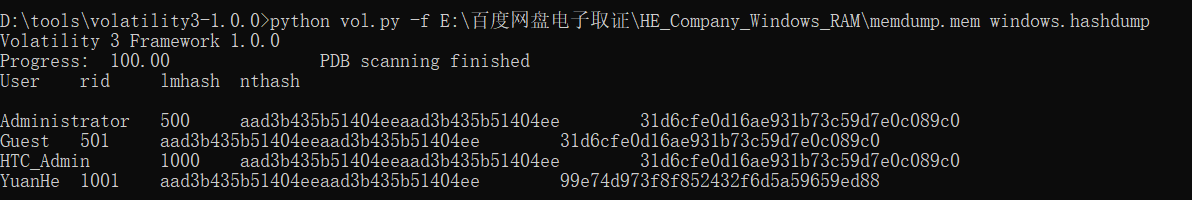

账户信息(windows.hashdump)

只有很少的几个字段,主要是用户名,rid和nthash

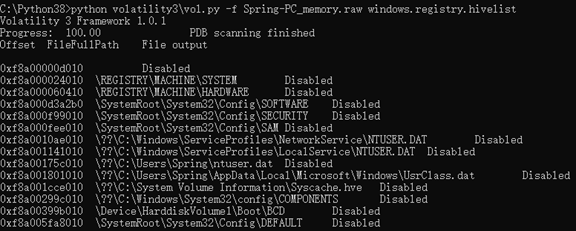

注册表数据(windows.registry.hivelist)

上面结果只能看看,加–dump参数把注册表文件导出来才有实际价值。

将导出的SAM,SYSTEM,SOFTWARE,SECURITY等文件放在Windows/System32/config文件夹下,加载火眼证据分析,就可以获得更为完整的用户数据:

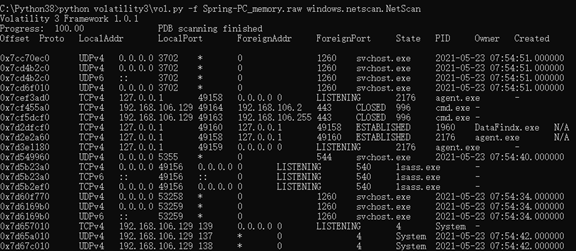

网络连接状态(windows.netscan.NetScan)

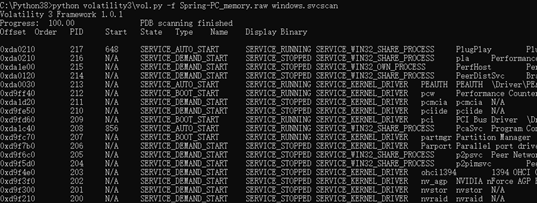

服务运行状态(windows.svcscan)

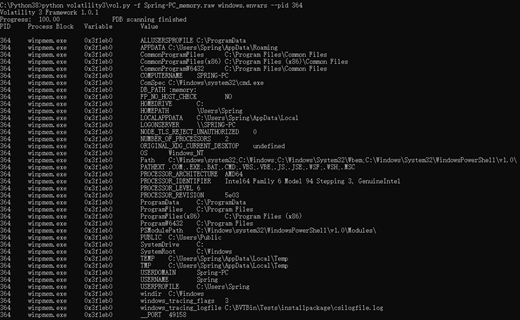

进程环境变量(windows.envars)

进程缓存的文件(windows.dumpfiles)

该命令默认将内存中全部缓存文件dump到本地目录,所以使用改命令时务必添加–pid参数,导出来的大部分都是dll。

常见恶意文件分析思路:

\1. 使用windows.pstree找到其pid;

\2. 根据pid使用windows.netscan.NetScan查找端口监听情况;

\3. 根据pid使用windows.cmdline.CmdLine获得启动参数;

\4. 根据pid使用windows.handles获得打开句柄(通常包含注册表和文件);

\5. 根据pid使用windows.dlllist 导出exe和相关dll到本地做逆向分析;

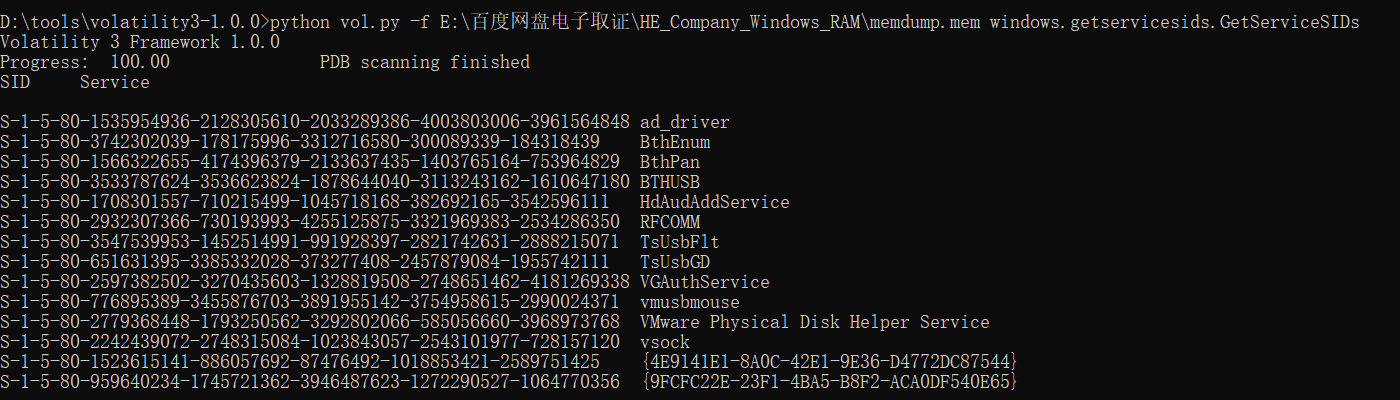

53 分析何源的公司计算机内存镜像,以下哪一个是正确的用户 SID ?

A. HTC_admin : S-1-5-21-2316527938-3914680751-2175519146-1001

B. TMP_User : S-1-5-21-2316527938-3914680751-2175519146-1002

C. TMP : S-1-5-21-2316527938-3914680751-2175519146-1001

D. YuanHe : S-1-5-21-2316527938-3914680751-2175519146-1002

E. None

答案:

输入

python vol.py -f E:\百度网盘电子取证\HE_Company_Windows_RAM\memdump.mem windows.getservicesids.GetServiceSIDs

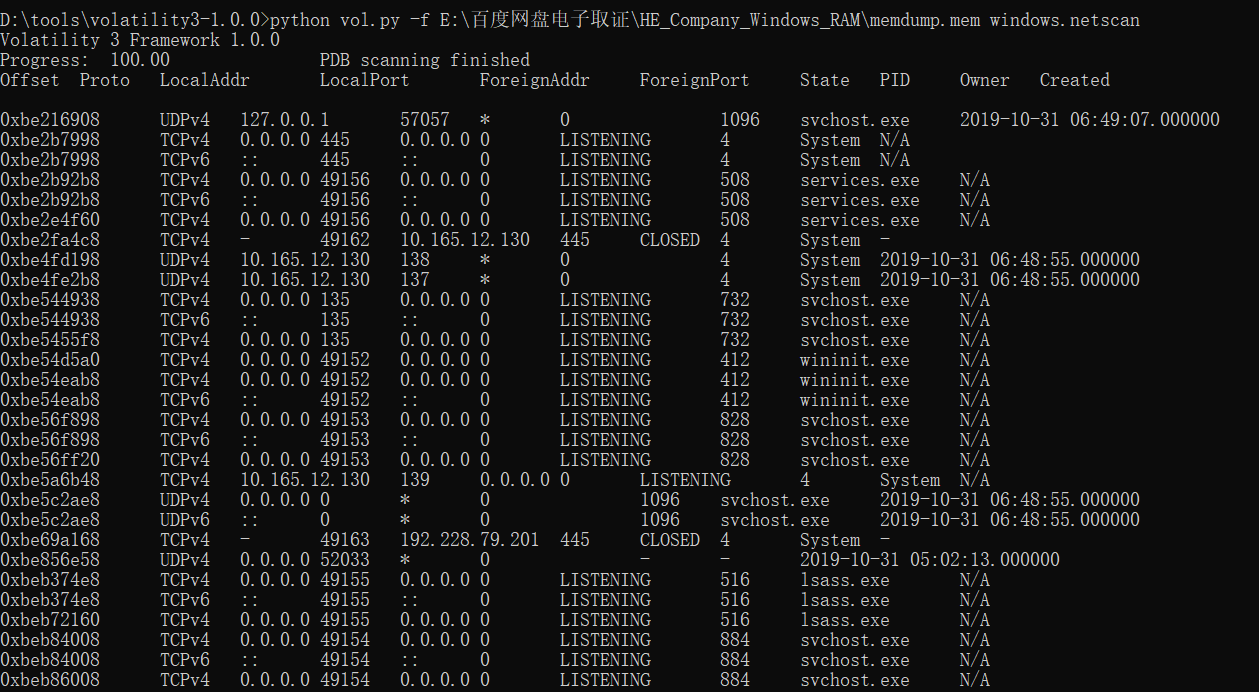

54 分析何源的公司计算机内存镜像,以下哪个远程地址与本地地址建立过 TCP 连接?

A. 10.165.12.130 B. 10.165.12.126 C. 10.165.10.125 D. 10.165.10.130 E. 10.165.10.131

答案:A

python vol.py -f E:\百度网盘电子取证\HE_Company_Windows_RAM\memdump.mem windows.netscan

55 接上题,在上述 TCP 连接里,远程地址的端口号是多少?

A. 80 B. 443 C. 445 D. 22 E. 3389

答案:C

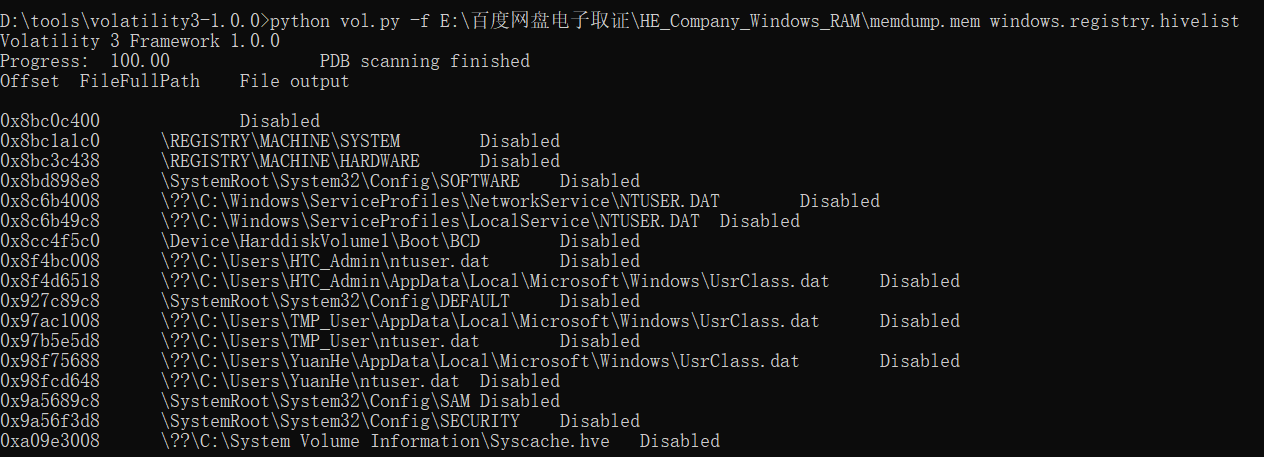

56 分析何源的公司计算机内存镜像,注册表“\SystemRoot\System32\Config\SAM”在内存镜像中的虚拟地址 (Virtual Address)是多少?

A. Offset: 0x97b5e5d8

B. Offset: 0x9a5689c8

C. Offset: 0x8c6b49c8

D. Offset: 0x8bc1a1c0

E. Offset: 0x9bc1a1c0

答案:B

输入python vol.py -f E:\百度网盘电子取证\HE_Company_Windows_RAM\memdump.mem windows.registry.hivelist

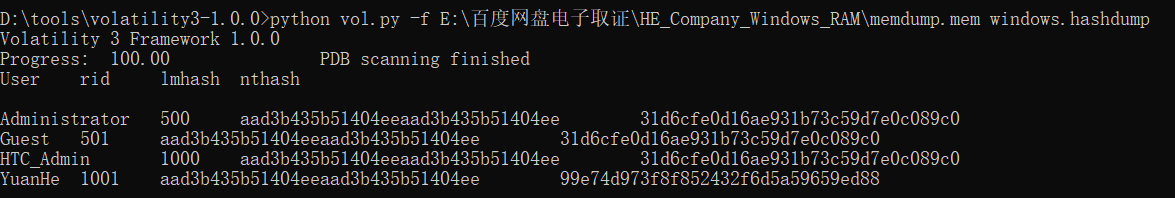

57 分析何源的公司计算机内存镜像,用户“Yuan He”登入密码的 NTLM hash 是多少?

A. bf12857078039ff604bf8e1fb4308643

B. 31d6cfe0d16ae931b73c59d7e0c089c0

C. bf12857078039ff604bf8e1fb430a7d4

D. a53452d6cd5e2d72423cd3eac8b05607

E. 99e74d973f8f852432f6d5a59659ed88

答案:E

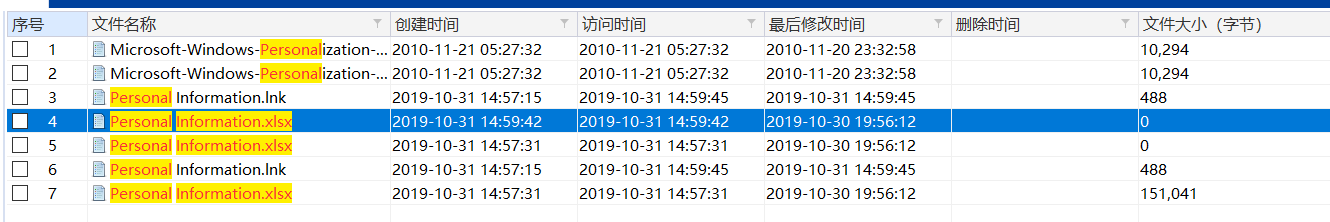

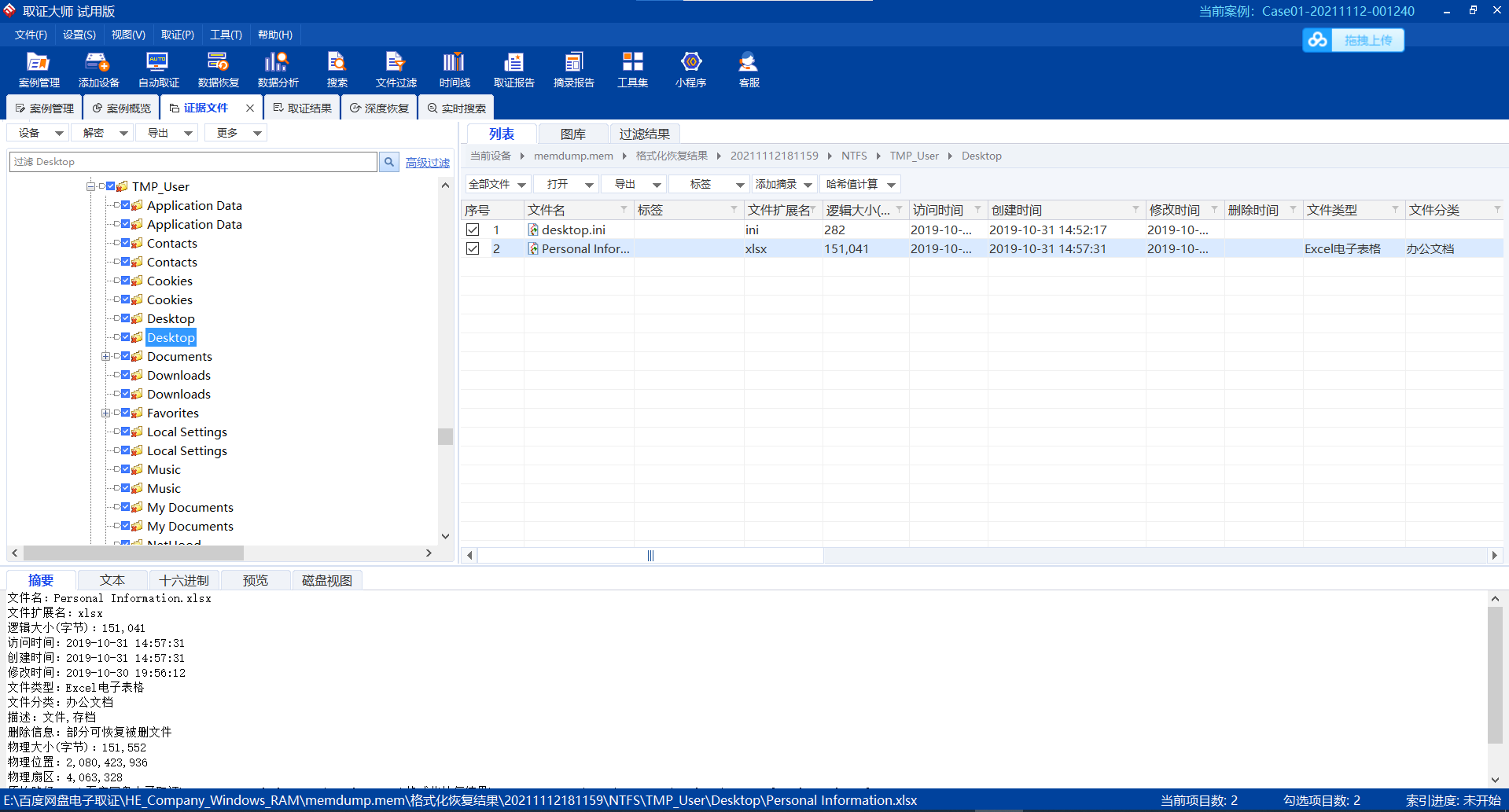

58 分析何源的公司计算机内存镜像,盘符“E:”上的文件“Personal Information.xlsx”何时被访问过?

A. 2019-10-31 07:58:45

B. 2019-10-31 10:33:42

C. 2019-10-31 06:59:45

D. 2019-10-31 09:31:42

E. 2019-10-31 08:32:42

答案:C

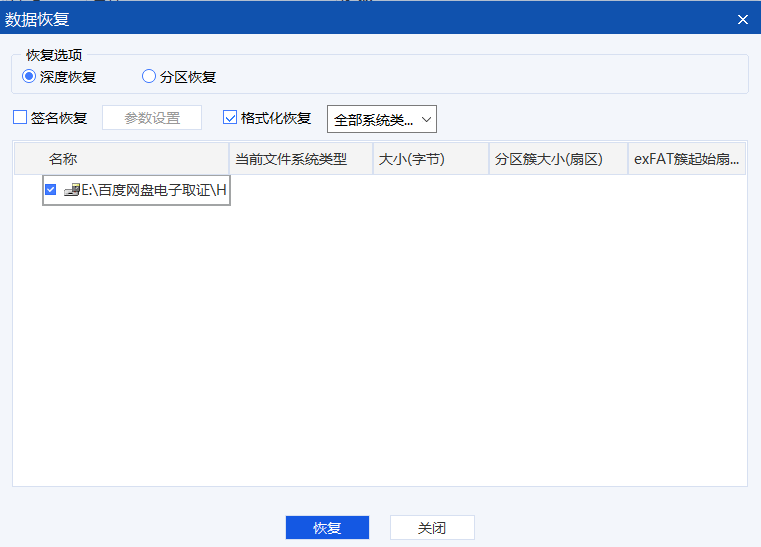

放到取证大师里找一找,注意需要进行深度恢复

发现时间相差了八小时,盲猜是UTC +8的缘故

59 分析何源的公司计算机内存镜像,以下哪个是文件“Personal Information.xlsx”的正确路径?

A. Users\YuanHe\Desktop\Confidential\Personal Information.xlsx

B. Users\YuanHe\Desktop\Personal Information.xlsx

C. Users\TMP_User\Desktop\Confidential\Personal Information.xlsx

D. Users\TMP_User\Desktop\Personal Information.xlsx

E. Users\Administrator\Desktop\Confidential\Personal Information.xlsx

答案:B

60 分析何源的公司计算机内存镜像,可以发现以下哪些文件夹曾被访问过?

1 …\Company_Files\Jonathan Norton

2 …\Company_Files\Stephen Chow

3 …\Company_Files\John Wick

4 …\ Company_Files\Logan Chen

5 …\Company_Files\Colleen Johnson

A 2,3,5 B 2,4,6 C 1,3,5 D 3,4,5 E 1,4,5

由于没有找到volatality中的MFT所以不会做,哭哭了

61 分析何源的公司计算机内存镜像,以下那一项有关这台计算机的资料是正确?

A. 这台计算机安装 Window 的时间是 2019-10-31 11:56:23 UTC + 0

B. 这台计算机的名称是 WIN-VUAL29E4P0K

C. 公开资料显示这台计算机 TCPIP 的最后更新时间是 2019-10-31 04:59:00 UTC + 0

D. A 及 C 都是正确

E. B 及 C 都是正确

62 分析何源的公司计算机内存镜像,以下那一项关于这台计算机连接 USB 装置的描述是正确?

A. 没有,因为透析资料找不到

B. 没有,因为内存容量没有取得完整的注册表资料

C. 有,而且装置的牌子应该是 HUAWEI

D. 有,而且装置的 GUID 是 4d36e967-e325-11ce-afc1-832210318

E. 有,而且装置的首次插入时间 HEX 值是 40 43 30 b9 b8 8f d5 01

61和62题比较难,就不做啦(困)